1、下载Gradle

下载地址:https://gradle.org/install/#manually

进入后点击【Binary-only】下载zip包。

(国内下载可能慢,可用阿里镜像:https://mirrors.aliyun.com/macports/distfiles/gradle/)

2、安装Gradle

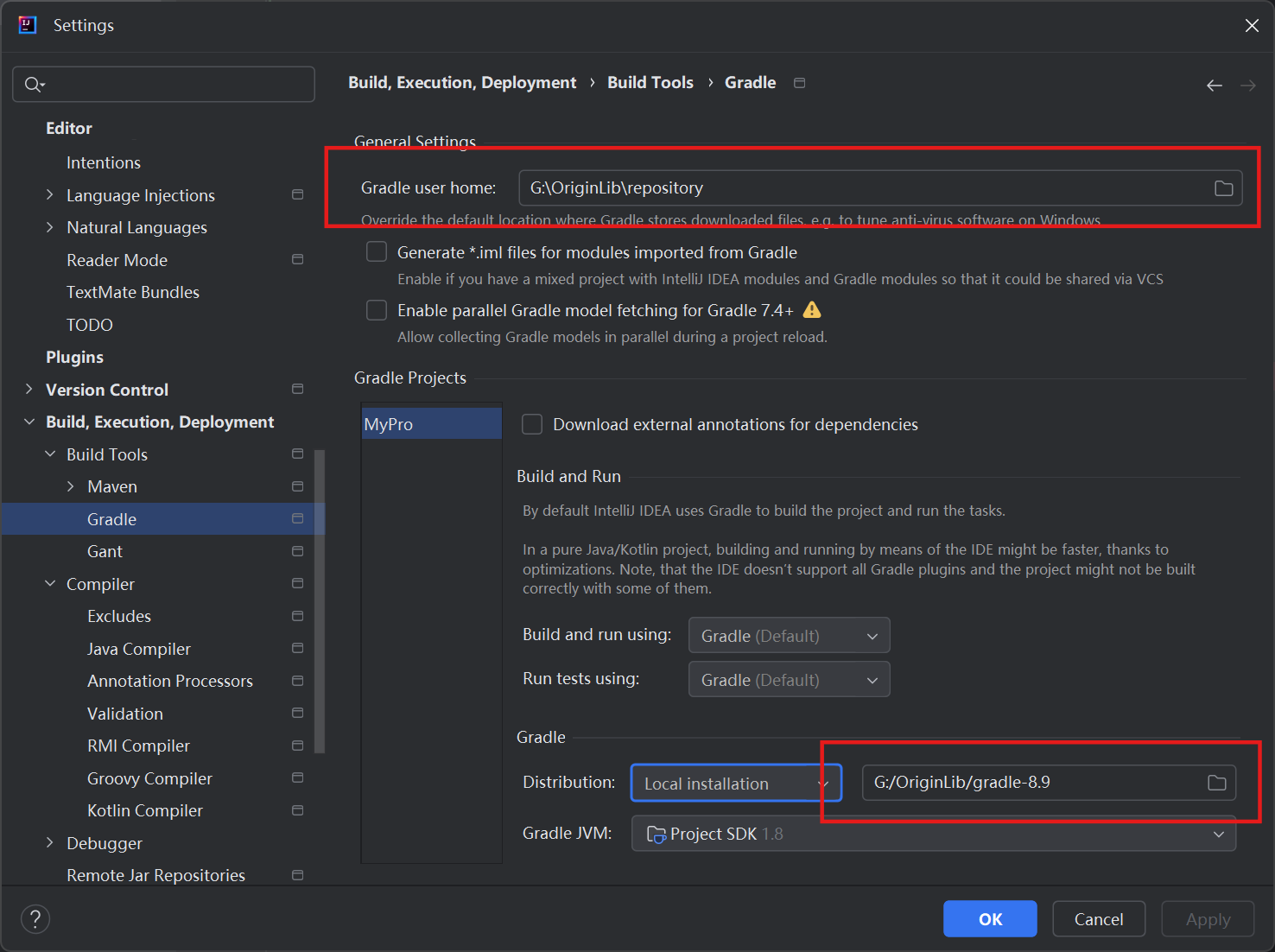

解压zip到自定义目录:G:\OriginLib\gradle-8.9

配置环境变量

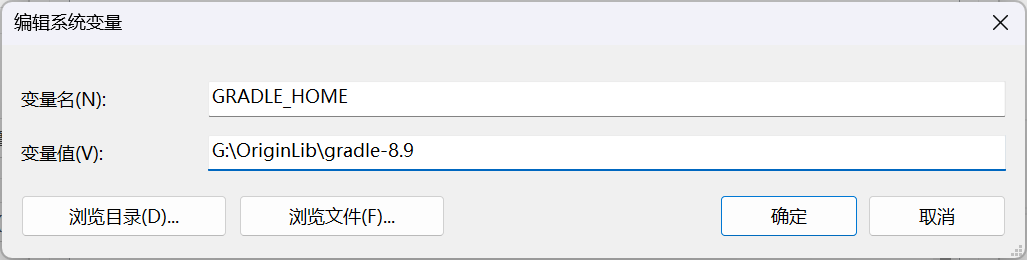

系统变量:

新建变量:GRADLE_HOME

变量值:Gradle解压路径

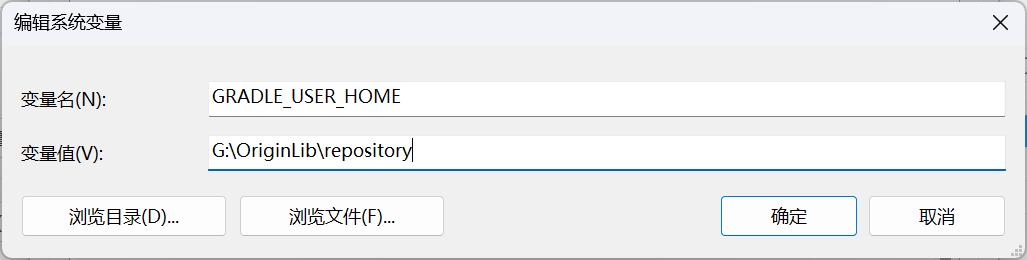

新建变量:GRADLE_USER_HOME

变量值:自定义一个仓库路径

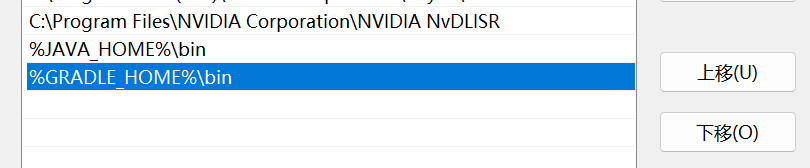

编辑变量:Path

新增:%GRADLE_HOME%\bin

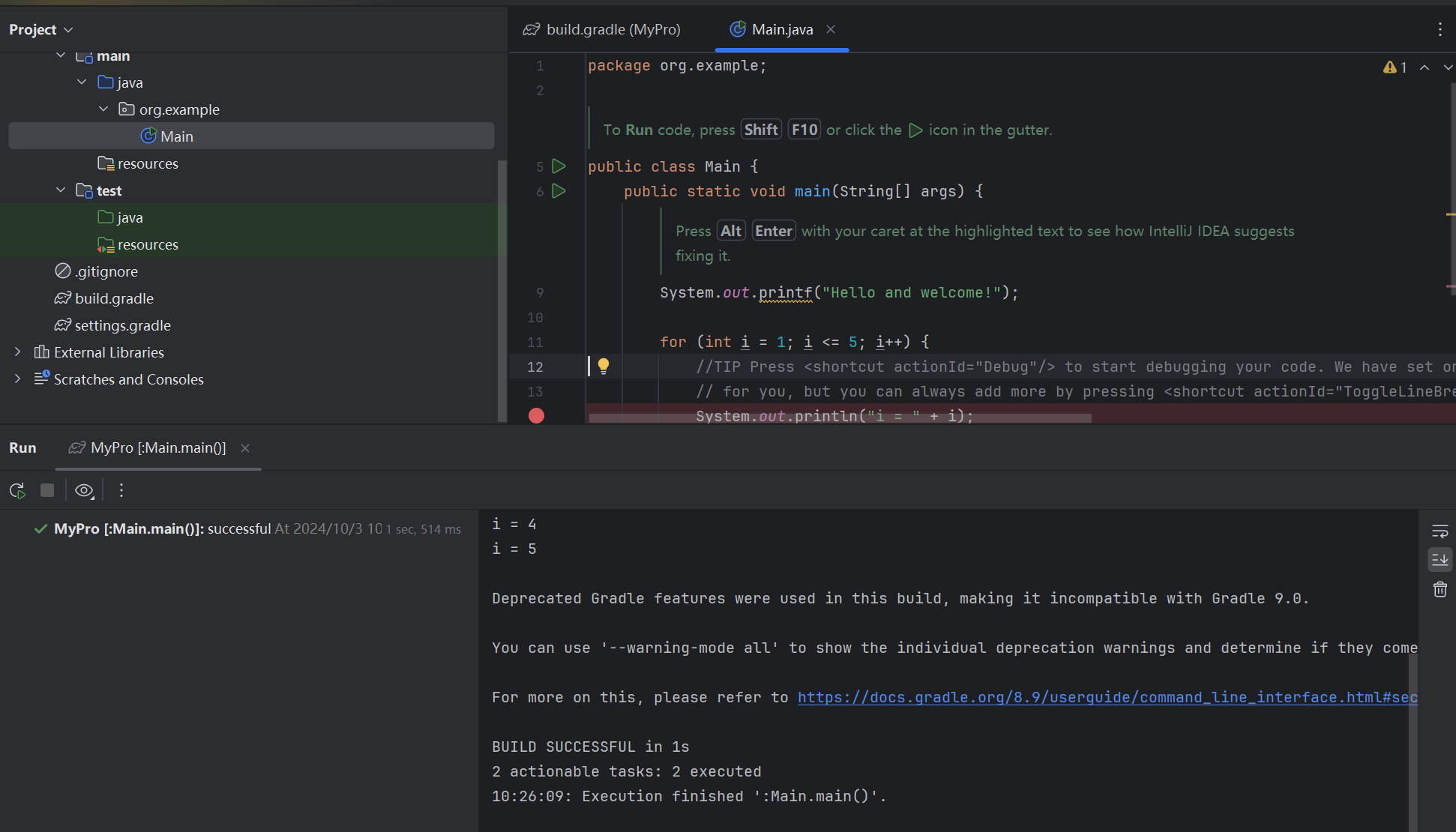

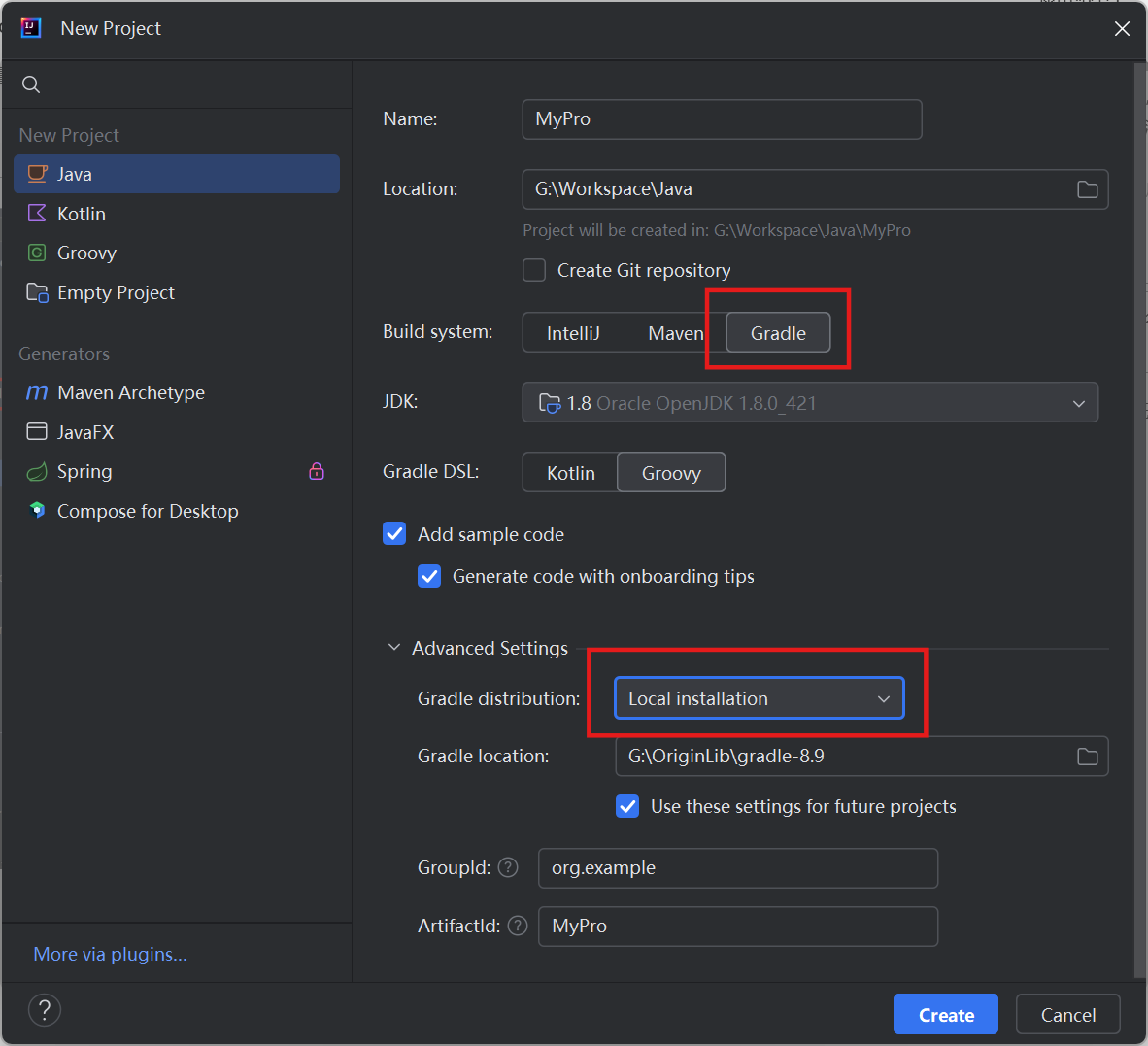

3、创建Gradle工程

配置setting

4、配置Gradle国内仓库源

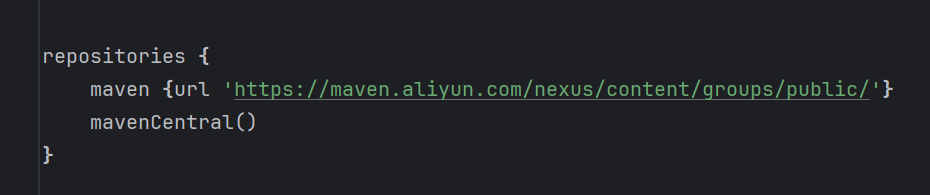

打开项目中的build.gradle文件

在repositories的mavenCentral()上方,添加阿里镜像:

maven {url 'https://maven.aliyun.com/nexus/content/groups/public/'}

执行 SUCCESSFUL: